上一篇

分布式数据存储中的机密性保护

- 行业动态

- 2025-05-10

- 4

分布式数据存储机密性保护需采用加密技术保障存储与传输安全,实施严格的访问控制及密钥管理,结合隐私保护机制(如去标识化),并通过安全协议确保数据传输过程中的机密性不被

在分布式数据存储系统中,机密性保护是确保数据在存储、传输和处理过程中不被未授权访问的核心需求,随着云计算、物联网(IoT)和大数据技术的普及,分布式存储架构(如HDFS、Ceph、IPFS等)逐渐成为主流,但同时也面临更复杂的安全威胁,以下从技术原理、威胁分析、保护机制及实践建议等方面展开详细分析。

分布式数据存储的机密性威胁分析

分布式存储系统因其多节点协作、数据分片和动态扩展特性,面临以下典型安全威胁:

| 威胁类型 | 具体场景 |

|---|---|

| 内部人员攻击 | 存储节点管理员或开发人员非规获取数据,例如通过备份文件或调试接口泄露明文数据。 |

| 外部攻击 | 破解通过破绽载入存储节点,窃取未加密数据或改动数据完整性。 |

| 数据传输风险 | 数据在节点间传输时被中间人攻击(Man-in-the-Middle),导致明文泄露。 |

| 密钥管理破绽 | 加密密钥集中存储或分发不当,导致密钥泄露后批量数据被破解。 |

| 数据残留风险 | 删除的数据未被彻底清理,通过物理介质恢复或云存储回收机制导致信息泄露。 |

机密性保护核心技术

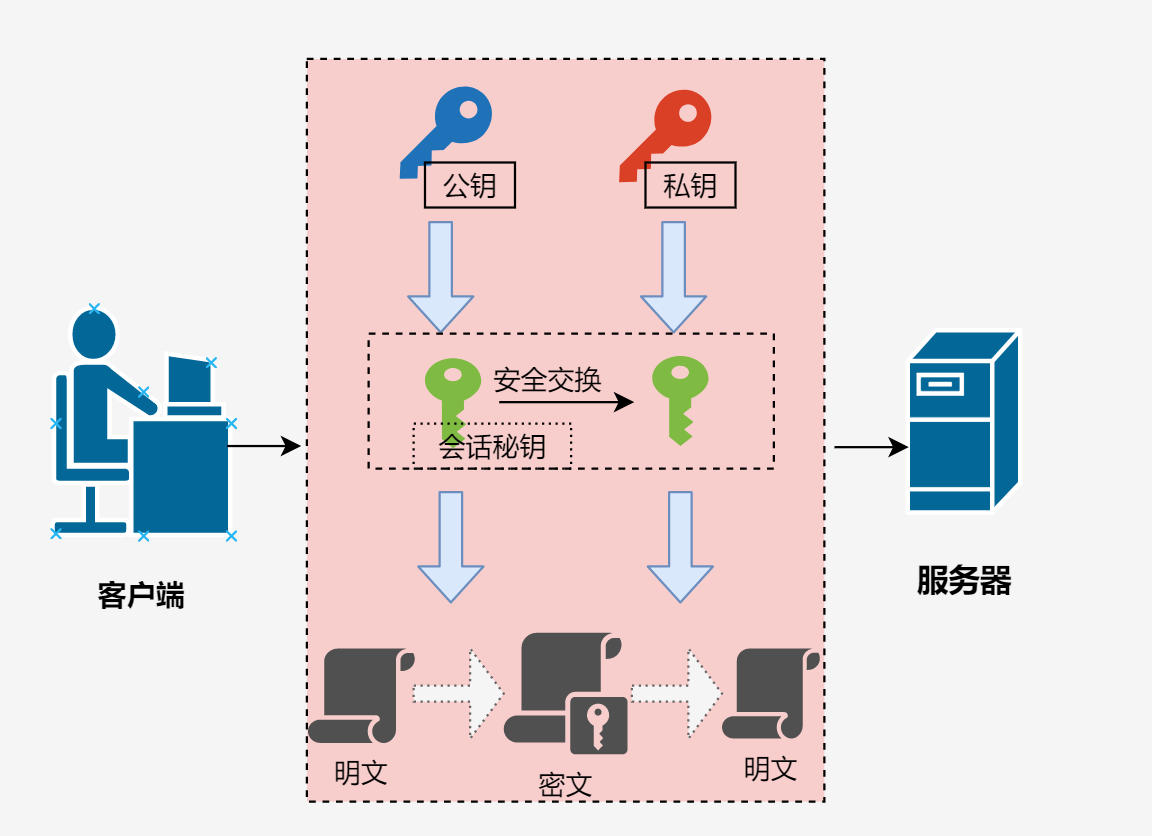

数据加密

- 静态数据加密:对存储在磁盘或对象存储中的数据进行加密,常用对称加密算法(如AES-256)或非对称加密(如RSA)。

- 传输加密:使用TLS/SSL协议对节点间通信加密,防止中间人攻击。

- 字段级加密:对敏感字段(如身份证号、银行卡号)独立加密,支持细粒度权限控制。

访问控制机制

- 身份认证与授权:结合OAuth、JWT等协议实现用户身份验证,并通过RBAC(基于角色的访问控制)或ABAC(基于属性的访问控制)限制数据访问。

- 令牌化(Tokenization):将敏感数据替换为不可逆的令牌,仅允许授权方通过安全服务还原原始数据。

数据分片与混淆

- 秘密共享技术:将数据分割为多个碎片,分散存储在不同节点,需满足阈值条件(如Shamir秘密共享)才能恢复原始数据。

- 数据混淆:对数据进行扰动处理(如添加噪声或置换顺序),降低单一节点数据的可读性。

密钥管理

- 密钥分割与托管:采用多方计算(MPC)或硬件安全模块(HSM)实现密钥分片,避免单点故障。

- 动态密钥更新:定期更换加密密钥,并通过安全通道分发新密钥。

- 密钥生命周期管理:覆盖密钥生成、存储、分发、销毁全流程,例如使用云厂商提供的KMS(密钥管理服务)。

典型解决方案与实践

基于分布式账本的密钥管理

利用区块链技术(如Hyperledger Fabric)记录密钥操作日志,确保密钥分发和更新的透明性与不可改动性。

代理重加密(Proxy Re-Encryption)

允许数据所有者将加密数据委托给代理服务器,代理可将密文转换为其他用户可解密的形式,适用于跨域协作场景。

零信任架构

- 每个存储节点独立验证请求来源,即使内部网络被攻破,攻击者仍需通过多重认证。

- 结合UEBA(用户与实体行为分析)实时监测异常访问行为。

数据生命周期加密

| 阶段 | 保护措施 |

|---|---|

| 创建阶段 | 客户端侧加密数据,使用随机生成的对称密钥(Data Key),并用主密钥(Master Key)加密Data Key。 |

| 存储阶段 | 密文分片存储,碎片分布至不同节点,结合纠删码(Erasure Coding)提升容错性。 |

| 传输阶段 | 使用双向TLS认证,并对元数据(如文件名)单独加密。 |

| 销毁阶段 | 通过安全擦除算法(如NIST SP 800-88)清除数据残留,并触发密钥吊销机制。 |

挑战与优化方向

- 性能开销:加密/解密操作会增加CPU负载,需通过硬件加速(如TPM、GPU)或轻量级算法(如ChaCha20)优化。

- 密钥管理复杂性:分布式环境中的密钥同步和更新易成为瓶颈,需设计高效的密钥分发协议。

- 合规性要求:需满足GDPR、HIPAA等法规对数据主权和加密的要求,例如私有键托管而非依赖第三方云服务。

FAQs

Q1:如何选择分布式存储中的加密算法?

A:需综合考虑安全性、性能和合规性:

- 对称加密:推荐AES-256(高效且抗量子攻击能力较强),适用于大规模数据加密。

- 非对称加密:RSA(2048位以上)用于密钥交换或数字签名,ECC(如P-521曲线)适合资源受限场景。

- 新兴算法:后量子加密算法(如NIST标准化的CRYSTALS-Kyber)可防御量子计算机威胁。

Q2:如果密钥泄露,如何最小化损失?

A:

- 立即吊销密钥:通过KMS或分布式密钥管理系统触发密钥失效。

- 动态密钥更新:受影响数据需用新密钥重新加密,旧密钥标记为无效。

- 审计与溯源:利用日志追踪密钥泄露路径,修复破绽(如弱口令或未修补的CVE)。

- 零信任隔离:对可能接触密钥的内部人员限制权限,启用多因素认证(MFA)。