上一篇

分布式数据存储加密

- 行业动态

- 2025-05-09

- 2

分布式数据存储加密通过数据分片与加密算法保障数据安全,结合密钥管理及访问控制机制,确保分布式环境下数据存储的机密性与

分布式数据存储加密技术详解

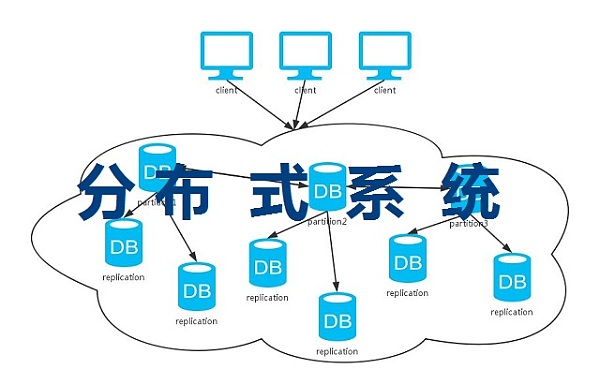

分布式数据存储与加密的关系

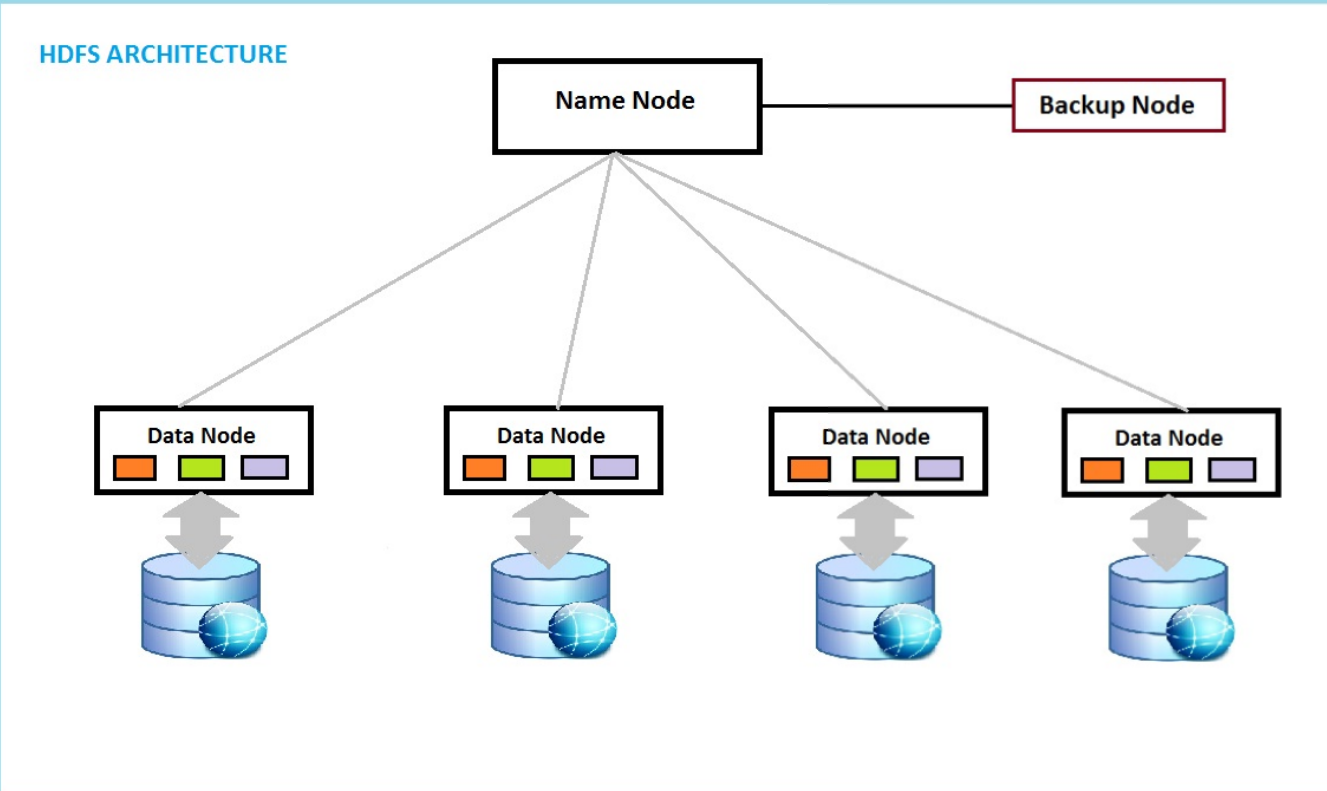

分布式数据存储通过将数据分散存储在多个节点上,提升系统的容错性、扩展性和访问效率,数据分散化也带来了安全风险,包括数据传输过程中的窃听、节点数据泄露、反面改动等问题,加密技术是保障分布式存储安全性的核心手段,其作用贯穿数据生命周期的各个环节。

分布式存储加密的关键场景

| 场景 | 加密需求 |

|---|---|

| 数据传输(客户端-节点) | 防止数据在传输过程中被截获或改动,需采用传输层加密(如TLS/SSL)。 |

| 数据存储(节点本地) | 保护静态数据免受未授权访问,需对存储数据进行加密(如AES-256)。 |

| 数据检索与共享 | 确保查询结果和共享数据的隐私性,需支持密文检索(如属性加密)和权限控制。 |

| 节点间通信 | 防止节点间数据泄露,需对网络通信进行端到端加密(如IPsec或Mesh网络加密)。 |

核心加密技术分类

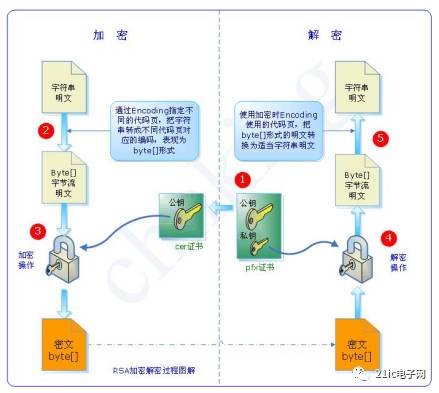

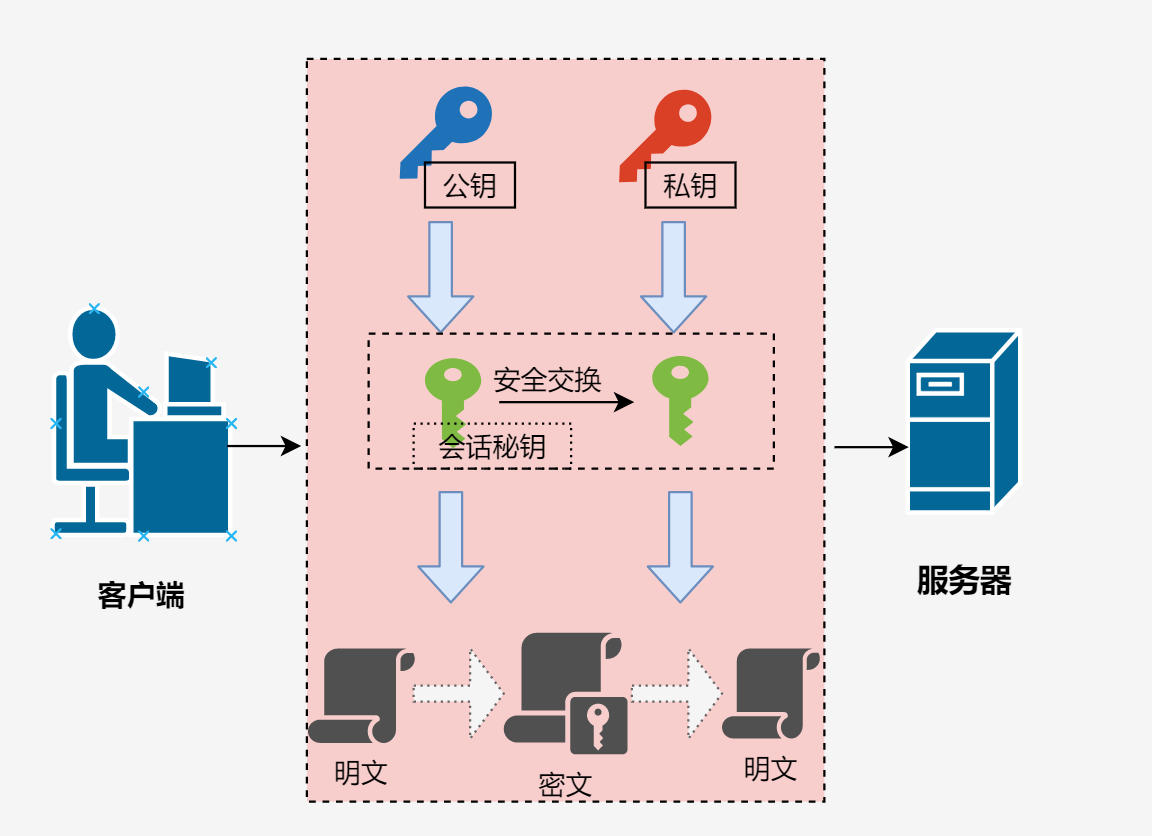

对称加密与非对称加密

- 对称加密:使用单一密钥(如AES-256)加密/解密数据,适合大规模数据存储,但密钥管理复杂。

- 非对称加密:通过公私钥对(如RSA、ECC)实现数据加密与签名,适用于密钥交换和身份验证。

混合加密方案

- 典型应用:TLS协议结合对称加密(AES)与非对称加密(RSA),用于传输层安全。

- 优势:兼顾效率与安全性,适合分布式场景。

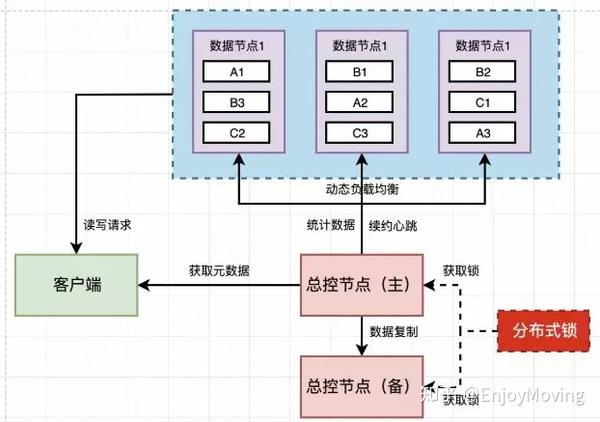

分布式密钥管理

| 方案 | 特点 | 适用场景 |

|---|---|---|

| 中心化密钥管理 | 依赖单一可信机构,易成为攻击目标 | 小规模私有云 |

| 分布式密钥协商 | 通过多方计算生成密钥(如PBFT共识) | 联盟链、多节点存储系统 |

| 阈值加密(Threshold) | 密钥分片存储,需N/M节点协同解密 | 高可用性要求场景 |

分布式存储加密的挑战与解决方案

动态节点管理

- 问题:节点频繁加入/退出导致密钥更新困难。

- 解决方案:

- 代理重加密(Proxy Re-Encryption):允许第三方转换密文权限,无需解密。

- 无状态加密:每个数据块独立加密,降低密钥关联性。

性能开销优化

- 问题:加密/解密操作增加计算延迟。

- 优化策略:

- 硬件加速:使用专用加密芯片(如Intel AES-NI指令集)。

- 并行化处理:分布式计算框架(如Spark)支持批量加密。

合规与审计

- 需求:满足GDPR、HIPAA等法规对数据主权的要求。

- 技术:

- 同质化加密:不同区域存储相同密文,避免数据定位暴露。

- 审计日志:记录密钥使用轨迹(如基于区块链技术)。

典型应用场景与技术选型

云存储服务(如AWS S3、Ceph)

- 加密方案:

- 传输层:TLS 1.3 + 双向证书认证。

- 存储层:AES-256 CBC模式,结合KMS(Key Management Service)管理密钥。

- 优势:兼容标准协议,支持客户端侧加密(Client-Side Encryption)。

区块链存储(如IPFS、BigchainDB)

- 关键技术:

- 零知识证明(ZKP):验证数据完整性而不泄露内容。

- 同态加密:支持密文状态下的链上计算。

- 案例:Filecoin网络采用IPNS(InterPlanetary Naming System)加密标识数据。

边缘计算存储(如IoT设备)

- 轻量级方案:

- 椭圆曲线加密(ECC)替代RSA,减少计算资源消耗。

- 分组加密:按数据块分段加密,适应低带宽环境。

未来趋势与技术展望

| 方向 | 技术特征 |

|---|---|

| 量子抗性加密 | 基于 lattice 的后量子密码(如NIST标准化的CRYSTALS-Kyber算法)。 |

| 自适应加密策略 | 根据数据敏感度动态调整加密强度(如机器学习模型预测风险等级)。 |

| 全同态加密(FHE) | 支持任意密文运算,解决分布式计算中的数据隐私问题(如Gentry-Halevi方案)。 |

FAQs

Q1:分布式存储中如何实现高效的密钥轮换?

A1:可通过以下技术实现:

- 时间戳密钥:为每个时间段生成独立密钥,过期后自动失效。

- 分层密钥架构:主密钥(Master Key)用于加密数据密钥(Data Key),仅轮换数据密钥。

- 阈值密钥分发:将主密钥分片存储于多个节点,需超过阈值的节点协同完成密钥更新。

Q2:零知识证明在分布式存储中的具体用途是什么?

A2:零知识证明(ZKP)主要用于:

- 数据完整性验证:用户可验证数据未被改动,无需暴露数据内容。

- 权限控制:证明自身拥有数据访问权,而无需透露身份或密钥。

- 跨链交互:在区块链存储中,验证不同链上数据的真实性(如Zcash的zk-SNARK