上一篇

分布式架构云原生防御是什么

- 行业动态

- 2025-05-08

- 3574

分布式架构云原生防御指基于容器、微服务等技术

分布式架构云原生防御是什么

背景与定义

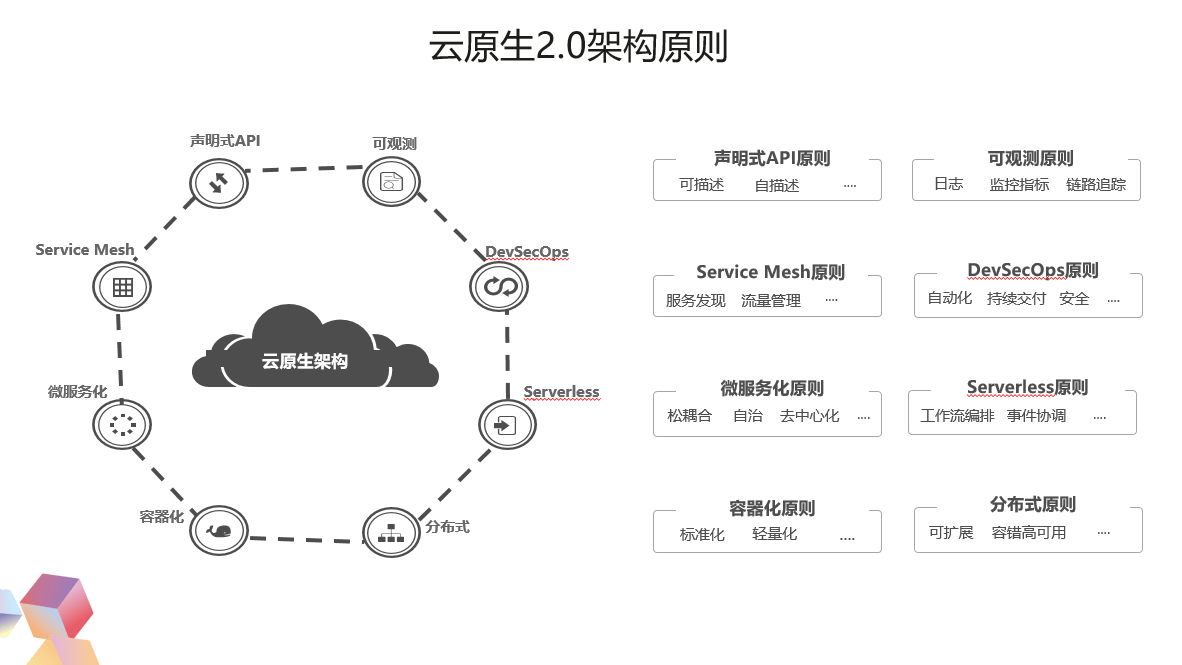

分布式架构指通过多节点协同完成计算任务的系统设计,其核心特征是无中心化、弹性扩展和高可用性。云原生(Cloud Native)则强调以容器化、微服务、动态编排和持续交付为基础的技术体系,代表云端最佳实践。云原生防御是针对云原生环境下分布式系统的安全挑战,构建的多层次、自动化防护体系。

两者结合后,分布式架构云原生防御可定义为:在云原生技术栈(如Kubernetes、Service Mesh)支撑的分布式系统中,通过原生工具链和策略,抵御网络攻击、数据泄露、供应链风险等安全威胁的技术集合。

核心威胁分析

| 威胁类型 | 具体场景 | 影响范围 |

|---|---|---|

| 网络攻击 | 东西向流量劫持、零信任边界突破、加密流量绕过 | 服务间通信、数据完整性 |

| 供应链风险 | 镜像仓库投毒、开源组件破绽(如Log4j)、依赖库后门 | 全集群蔓延、权限窃取 |

| 配置错误 | 过度暴露的API网关、错误的RBAC策略、未加密的Secret存储 | 数据泄露、权限提升 |

| 运行时攻击 | 容器逃逸、内存刮铲(Scraping)、反面微服务注入 | 主机载入、业务中断 |

| 合规与审计 | 多租户数据隔离失效、日志改动、不符合GDPR/ISO27001标准 | 法律风险、审计失败 |

防御核心机制

身份与访问管理(IAM)

- 云原生特性:基于Kubernetes RBAC(角色访问控制)和Service Account进行细粒度权限管理。

- 关键技术:

- SPIFFE/SPIRE:解决服务间双向认证问题,通过X.509证书实现零信任。

- OIDC集成:对接云端身份提供商(如AWS IAM、Azure AD),统一管理用户权限。

- 示例:使用

kubectl auth can-i命令验证用户对资源的访问权限。

网络安全

- 东西向流量加密:

- Istio mTLS:自动为服务间通信启用双向TLS,防止中间人攻击。

- Envoy过滤器:插入WAF(Web应用防火墙)规则,拦截反面请求。

- 南北向流量防护:

- Ingress Controller:集成NGINX或Traefik,支持OCSP Stapling优化SSL性能。

- CDN与DDoS防护:结合Cloudflare等服务,缓解应用层攻击。

运行时安全

- 容器安全:

- 镜像扫描:使用Trivy或Grype扫描镜像破绽(CVE),阻止高危版本部署。

- SELinux/AppArmor:限制容器权限,防止进程提权。

- 微服务监控:

- Falco:实时检测异常行为(如敏感文件访问、进程树变化)。

- Tetragon:基于eBPF的内核级监控,捕获系统调用链。

数据保护

- 加密策略:

- 静态数据:使用KMS(密钥管理服务)加密ETCD、PV(持久卷)。

- 动态数据:通过Envoy过滤器对HTTP请求中的敏感字段(如API密钥)加密。

- 多租户隔离:

- Namespace分段:结合Network Policy限制跨命名空间通信。

- Pod安全策略:禁止特权容器、宿主网络访问。

供应链安全

- 依赖管理:

- SLSAlerter:监控开源组件破绽(如GitHub Advisory Database)。

- Snyk/Anchore:自动化修复镜像中的已知破绽。

- 不可信镜像防御:

- Image Signature Verification:验证镜像签名(如Cosign)。

- Air-gapped构建:在离线环境编译关键组件,避免供应链攻击。

关键技术工具对比

| 工具类别 | 代表工具 | 功能特点 | 适用场景 |

|---|---|---|---|

| 服务网格 | Istio、Linkerd | mTLS、流量镜像、熔断策略 | 东西向流量安全 |

| 运行时监控 | Falco、Sysdig | 异常进程检测、内核事件捕获 | 容器逃逸防御 |

| 镜像安全 | Trivy、Clair | 破绽扫描、SBOM生成 | CI/CD流水线集成 |

| 秘密管理 | HashiCorp Vault、Sealed Secrets | 动态加密、密钥轮换 | 配置数据保护 |

| 合规审计 | Open Policy Agent(OPA) | 策略即代码、动态准入控制 | GDPR/ISO27001合规 |

实践案例

场景:某金融公司基于Kubernetes的订单系统遭遇供应链攻击(Log4j破绽利用)。

响应流程:

- 检测:SLSAlerter触发告警,标识受影响的Java镜像。

- 隔离:使用Istio虚拟服务(VirtualService)阻断流向破绽服务的请求。

- 修复:自动触发Argo CD重新部署修复后镜像,Trivy验证破绽清除。

- 审计:OPA检查新镜像是否符合安全基线策略。

效果:攻击被限制在单一命名空间,业务中断时间少于5分钟。

挑战与未来方向

| 挑战 | 解决方案 |

|---|---|

| 多云环境一致性 | 采用CNCF通用标准(如SPIFFE)、跨云安全工具(如ThousandEyes) |

| 性能与安全平衡 | 硬件加速加密(如Intel QAT)、轻量级WAF(如Envoy Extensions) |

| 动态威胁检测 | AI/ML模型集成(如Kubeflow+TensorFlow)实时分析流量模式 |

FAQs

Q1:如何在Kubernetes中实现零信任架构?

A1:需结合以下步骤:

- 服务身份认证:通过SPIFFE或Istio mTLS为每个服务颁发独立证书。

- 最小权限原则:使用Kubernetes RBAC限制Service Account的权限范围。

- 动态访问管理:利用OPA编写策略,实时校验请求是否符合安全规则。

- 网络分段:通过Calico或Cilium设置Network Policy,仅允许必要通信。

Q2:云原生防御是否会增加企业成本?

A2:短期可能增加工具链投入(如许可证、培训),但长期可通过以下方式降低成本:

- 自动化运维:减少人工审计和故障响应人力。

- 弹性扩展:按需使用云资源,避免传统安全设备(如防火墙)的过度采购。

- 共享责任模型:云厂商负责基础设施安全(如AWS Shield),