上一篇

HTTP严格传输安全协议怎么安装

- 行业动态

- 2025-04-27

- 4899

在Web服务器配置文件中添加HSTS响应头,如Nginx添加

add_header Strict-Transport-Security "max-age=31536000;",Apache则用 Header set Strict-Transport-Security "max-age=31536000",需通过HTTPS访问生效,建议强制HTTP跳转HTTP

HTTP严格传输安全协议(HSTS)安装指南

什么是HSTS?

HTTP严格传输安全协议(HSTS) 是一种网络安全策略,通过强制客户端(如浏览器)仅通过HTTPS与服务器建立连接,防止协议降级攻击和Cookie劫持,启用HSTS后,服务器会在响应头中携带 Strict-Transport-Security 字段,告知浏览器未来访问该域名时必须使用HTTPS。

安装前准备

确保已部署有效SSL证书

- 必须为域名配置受信任的SSL/TLS证书(如Let’s Encrypt、DigiCert等)。

- 测试HTTPS是否正常访问(如

https://yourdomain.com)。

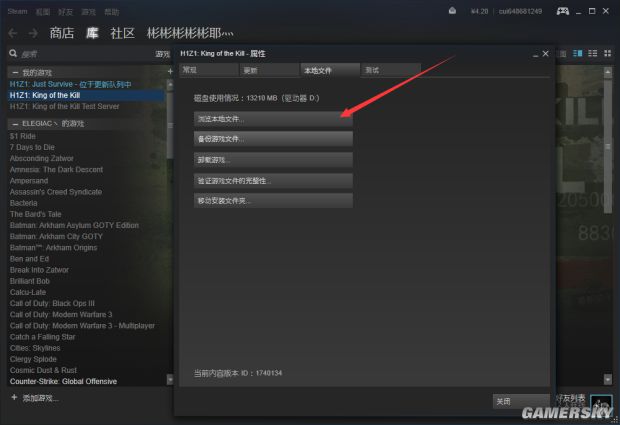

备份服务器配置文件

修改前备份Apache、Nginx、IIS等服务器的配置文件,避免操作失误导致服务中断。

不同服务器配置HSTS的方法

| 服务器类型 | 配置步骤 |

|---|---|

| Apache | 编辑httpd.conf或站点配置文件。添加以下指令: apache<br> <IfModule mod_headers.c><br> Header always set Strict-Transport-Security "max-age=15768000; includeSubDomains; preload"<br> </IfModule>重启Apache服务。 |

| Nginx | 编辑nginx.conf或站点配置文件。在 server块中添加:nginx<br> add_header Strict-Transport-Security "max-age=15768000; includeSubDomains; preload" always;重启Nginx服务。 |

| IIS(Windows) | 打开IIS管理器,选择站点。 点击“HTTPS特征”->“绑定…”确保HTTPS绑定生效。 在“属性”->“HTTP头”中添加: 键: Strict-Transport-Security值: max-age=15768000; includeSubDomains; preload保存并重启IIS。 |

关键参数说明

| 参数 | 作用 |

|---|---|

max-age=秒数 | 浏览器强制使用HTTPS的时间(单位:秒),建议至少15768000(18周)。 |

includeSubDomains | 强制所有子域名使用HTTPS。 |

preload | 申请加入浏览器预加载列表,需满足严格要求(如使用公钥证书)。 |

验证HSTS是否生效

使用开发者工具

- 在Chrome/Firefox中按

F12,查看“网络(Network)”标签下的HTTP响应头,确认包含:Strict-Transport-Security: max-age=15768000; includeSubDomains; preload

- 在Chrome/Firefox中按

在线检测工具

- 访问SSL Labs或SecurityHeaders检测HSTS配置。

注意事项

- 启用前必须确保HTTPS可用:若未正确配置HTTPS,启用HSTS后会导致网站无法访问。

- 子域名需同步配置:若启用

includeSubDomains,所有子域名必须支持HTTPS。 - 预加载列表(Preload)要求:需通过hstspreload.org提交申请,要求使用公钥基础设施(PKI)签发的证书。

相关问题与解答

问题1:启用HSTS后,还能通过HTTP访问网站吗?

解答:

首次访问时,如果用户通过HTTP请求,服务器仍需返回HSTS头,之后浏览器会强制使用HTTPS,但首次访问HTTP仍可正常响应,建议提前将网站流量切换至HTTPS,避免首次访问失败。

问题2:HSTS和HTTPS强制跳转有什么区别?

解答:

- HSTS:通过浏览器策略强制使用HTTPS,即使链接以

http://开头也会被自动替换为https://。 - HTTP强制跳转:仅通过服务器配置(如301重定向)将HTTP请求转向HTTPS,但浏览器仍允许手动输入HTTP访问。

:HSTS的安全性更高,能防止中间人攻击