上一篇

HTTP严格传输安全协议ping后显示一般故障

- 行业动态

- 2025-04-28

- 7

HTTP严格传输安全协议(HSTS)故障可能由SSL证书无效、服务器配置错误或网络中断导致,需检查证书有效性、IIS/Apache

HTTP严格传输安全协议(HSTS)故障分析与排查

HSTS基础原理

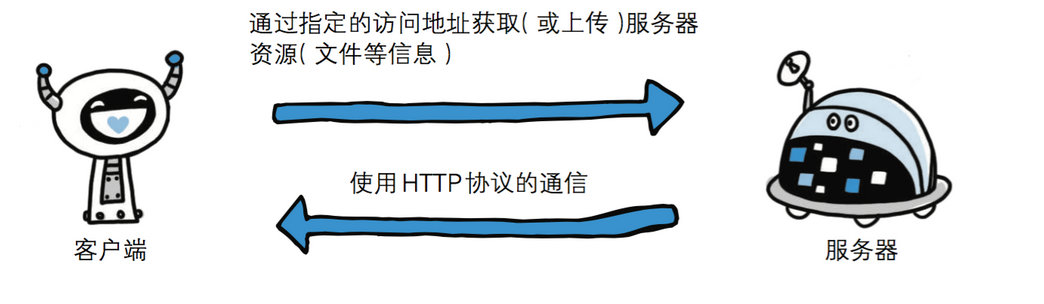

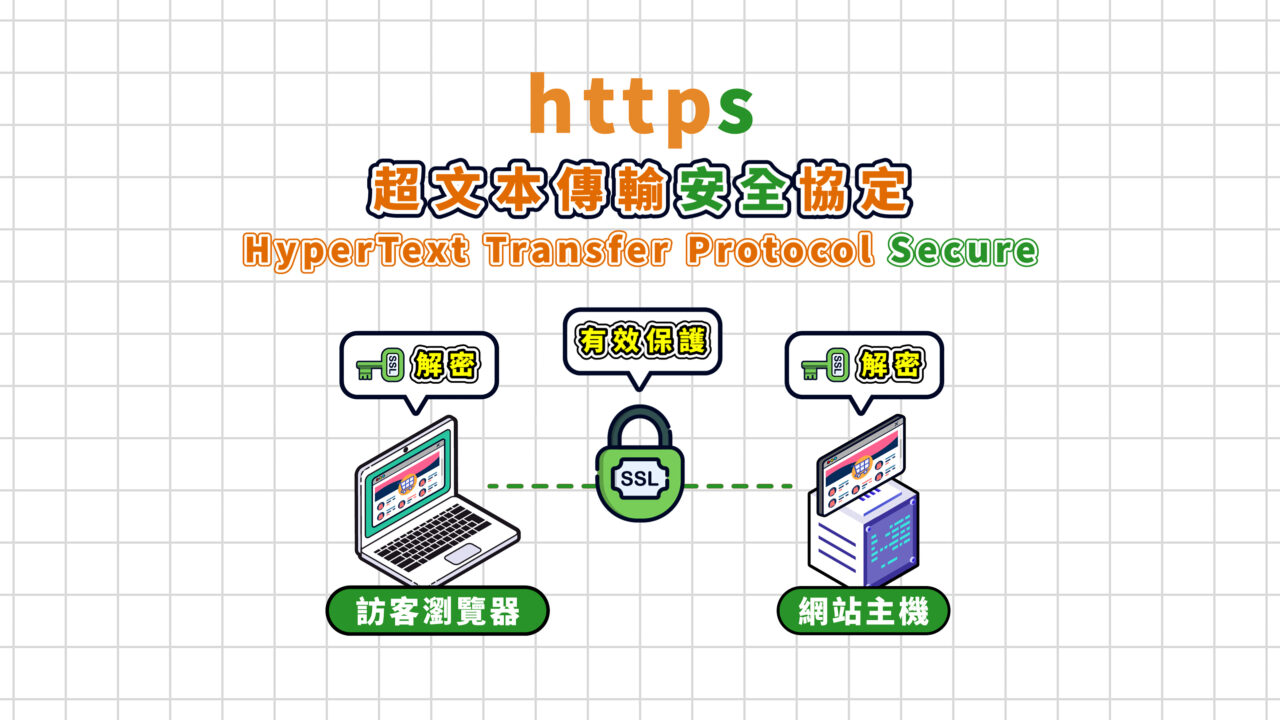

HTTP严格传输安全协议(HSTS)通过服务器响应头 Strict-Transport-Security 强制客户端(如浏览器)使用HTTPS协议访问站点,当服务器返回该头部时,浏览器会记住策略并在后续请求中自动将HTTP转换为HTTPS。

关键参数说明:

| 参数 | 作用 |

|———————|———————————————————————-|

| max-age=<秒数> | 指定策略有效期,浏览器在此时间内强制使用HTTPS |

| includeSubDomains | 是否将策略应用到所有子域名 |

| preload | 提交至浏览器根证书预加载列表(需符合CA授权标准) |

故障现象描述

- 症状表现:通过工具(如

curl、浏览器开发者工具)检测HSTS头时返回异常或无响应 - 典型错误:

Invalid HSTS header/Connection failed/Certificate verification failed - 影响范围:浏览器可能回退到HTTP访问,导致数据明文传输风险

常见故障原因与排查矩阵

| 故障类型 | 特征表现 | 排查步骤 |

|---|---|---|

| 配置缺失/错误 | 响应头无Strict-Transport-Security | 检查Web服务器配置文件 验证HSTS头语法(需以 https开头)确认 max-age≥0 |

| 证书问题 | SSL握手失败/证书不受信 | 检查证书链完整性 验证私钥匹配性 查看证书有效期 检查中间证书安装 |

| 网络拦截 | 客户端收到改动后的响应头 | 抓包分析网络路径(Wireshark/Fiddler) 检查代理/防火墙策略 测试直连服务器 |

| 缓存被墙 | 旧HSTS策略残留 | 清除浏览器HSTS缓存(chrome://net-internals/#hsts)检查CDN缓存配置 |

| 版本兼容 | 老旧客户端不识别HSTS头 | 升级客户端系统 添加后备HTTPS重定向机制 |

深度排查命令集

# 检测HSTS头(需HTTPS访问) curl -I https://example.com -k -v # 检查证书详细信息 openssl s_client -connect example.com:443 -servername example.com < /dev/null | grep -A 10 "certificate" # 抓包分析(需root权限) tcpdump -i eth0 port 443 -w capture.pcap # 查看浏览器HSTS存储状态(Chrome) chrome://net-internals/#hsts

典型修复方案

场景1:Nginx服务器缺少HSTS头

# 添加到server块或全局http块 add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

场景2:证书链不完整

- 获取中间证书(如Let’s Encrypt的ISRG证书)

- 合并到服务器证书文件

- 重启Web服务

场景3:企业防火墙拦截HSTS响应

- 在防火墙白名单添加443端口TCP流量

- 禁用代理服务器的响应头修改功能

- 配置SLB(负载均衡器)透传原始响应头

相关问题与解答

Q1:如何验证HSTS配置是否生效?

A1:使用curl命令检测响应头,示例:

curl -I https://example.com -k | grep Strict-Transport-Security

有效响应应包含类似:Strict-Transport-Security: max-age=15768000; includeSubDomains

Q2:HSTS策略误配置导致全站HTTPS不可用怎么办?

A2:紧急处理方案:

- 立即撤销HSTS策略(需重新部署服务器)

- 通过DNS切换到备用域名临时访问

- 使用HTTP严格跳转(307状态码)补救:

RewriteEngine On RewriteCond %{HTTP:Upgrade-Insecure-Requests} !=1 RewriteRule . https://%{SERVER_NAME}/$1