上一篇

HTTP严格传输安全协议什么意思

- 行业动态

- 2025-04-28

- 7

HTTP严格传输安全协议(HSTS)通过强制客户端仅使用HTTPS连接访问站点,防止协议降级攻击,服务器通过Strict-Transport-Security响应头声明策略,浏览器在有效期内自动拦截HTTP请求并强制升级为HTTPS,有效抵御中间人劫持和Cookie窃取,增强

HTTP严格传输安全协议(HSTS)详解

基本概念

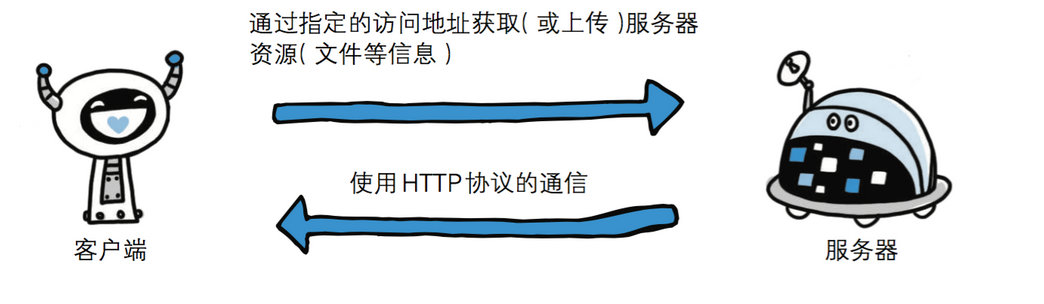

HTTP严格传输安全协议(HTTP Strict Transport Security, HSTS) 是一种网络安全策略,由RFC 6797标准定义,其核心目标是通过强制客户端(如浏览器)仅通过HTTPS与服务器通信,从而防止中间人攻击、协议降级攻击等安全威胁。

工作原理

服务器声明策略

服务器通过HTTP响应头Strict-Transport-Security向客户端声明HSTS策略,Strict-Transport-Security: max-age=31536000; includeSubDomainsmax-age:指定策略有效期(单位:秒),如31536000表示1年。includeSubDomains(可选):是否应用于所有子域名。

客户端强制行为

浏览器收到HSTS响应头后,会在指定时间内强制对目标域名使用HTTPS,即使用户手动输入http://也会被自动重定向到https://。

HSTS的核心作用

| 功能 | 说明 |

|---|---|

| 防止协议降级攻击 | 即使用户点击反面链接(如http://example.com),浏览器仍强制使用HTTPS。 |

| 抵御SSL剥离攻击 | 阻止攻击者将HTTPS流量降级为HTTP,窃取敏感信息。 |

| 增强Cookie安全性 | 结合Secure属性,确保Cookie仅通过HTTPS传输,防止劫持。 |

| 减少证书警告疲劳 | 用户无需频繁确认证书异常,提升HTTPS站点的可信度。 |

HSTS的局限性

首次访问风险

HSTS仅在客户端首次通过HTTPS访问服务器后才生效,若初始访问被拦截或改动(如DNS劫持),攻击者可能诱导用户通过HTTP连接。依赖浏览器支持

老旧浏览器可能不支持HSTS,需结合其他防护措施(如提前部署HTTPS)。

配置建议

启用HSTS

在Web服务器配置中添加HSTS响应头,- Nginx:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

- Apache:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

- Nginx:

预加载HSTS

将域名提交至浏览器厂商的HSTS预加载列表(如Google、Mozilla),实现浏览器内置信任。

相关问题与解答

问题1:HSTS与HTTPS的区别是什么?

解答:

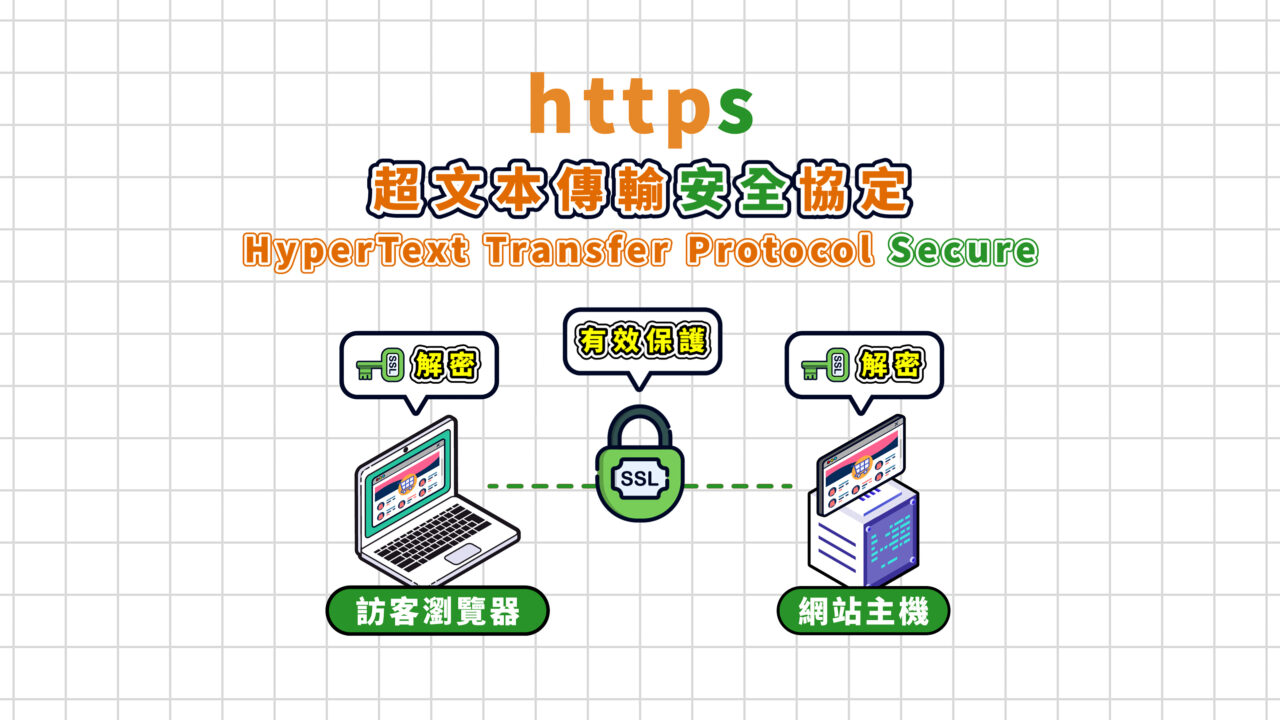

- HTTPS:通过SSL/TLS加密HTTP流量,解决数据明文传输问题。

- HSTS:在HTTPS基础上强制客户端使用HTTPS,防止用户或第三方主动/被动降级为HTTP。

关键区别:HTTPS解决“加密通信”问题,HSTS解决“强制使用加密通信”问题。

问题2:如何验证HSTS是否生效?

解答:

- 检查响应头:通过开发者工具(如Chrome的F12)查看返回的

Strict-Transport-Security头。 - 浏览器行为测试:尝试访问

http://yourdomain.com,若自动重定向到https://,则HSTS生效。 - HSTS预加载状态:访问Chrome HSTS预加载列表查询域名