上一篇

HTTP严格传输安全协议如何玩

- 行业动态

- 2025-04-27

- 1

HTTP严格传输安全(HSTS)通过服务器响应头设置Strict-Transport-Security,强制客户端仅用HTTPS访问,配置时需指定max-age(有效期)及可选subdomains规则,浏览器首次访问后自动拒绝HTTP请求,确保传输 安全,需提前

什么是HTTP严格传输安全协议(HSTS)?

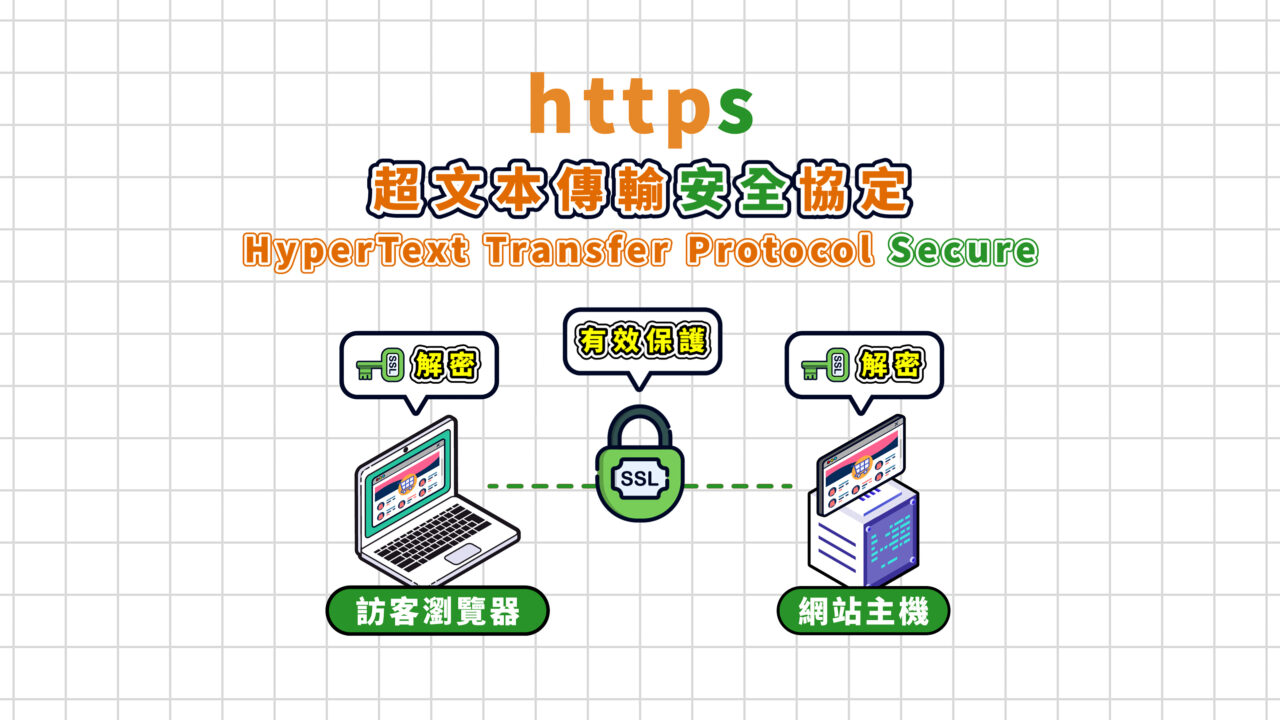

HSTS(HTTP Strict Transport Security) 是一种Web安全策略,通过HTTP响应头强制客户端(如浏览器)使用HTTPS与服务器建立连接,其核心目的是防止中间人攻击(如SSL剥离攻击)并确保后续通信的加密传输。

HSTS的工作原理

响应头声明

服务器在HTTP响应头中添加Strict-Transport-Security字段,指定以下参数:max-age:HSTS生效的时间(秒),在此期间浏览器强制使用HTTPS。includeSubDomains(可选):是否应用于所有子域名。preload(可选):是否将域名提交到浏览器根证书存储的HSTS预加载列表。

示例:

Strict-Transport-Security: max-age=31536000; includeSubDomains; preload浏览器行为

- 首次访问时,即使用户输入

http://,浏览器会自动升级为https://。 - 在

max-age时间内,即使服务器撤销HSTS配置,浏览器仍会强制使用HTTPS。

- 首次访问时,即使用户输入

预加载机制

将域名提交到HSTS预加载列表后,浏览器会直接信任域名的HSTS策略(无需等待首次响应)。

如何配置HSTS?

服务器端配置

| 服务器类型 | 配置示例 | 生效条件 |

|---|---|---|

| Apache | 在.htaccess或配置文件中添加:Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" | 需启用mod_headers模块 |

| Nginx | 在server块中添加:add_header Strict-Transport-Security "max-age=31536000" always; | 无特殊依赖 |

| Node.js | 使用helmet中间件:app.use(helmet.hsts({ maxAge: 31536000, includeSubDomains: true, preload: true })) | 需安装helmet库 |

注意事项

- HTTPS必须可用:启用HSTS前需确保网站已部署有效SSL证书。

- 兼容旧浏览器:部分老旧浏览器(如IE<11)不支持HSTS,需权衡风险。

- 预加载需谨慎:提交到预加载列表后,策略无法撤回,需通过hstspreload.org审核。

HSTS的优势与风险

| 优势 | 风险 |

|---|---|

| 强制HTTPS,防止SSL剥离攻击 | 配置错误可能导致全站无法访问(如证书过期) |

| 提升搜索引擎排名(HTTPS加分) | 浏览器预加载后无法撤销策略 |

| 减少协议降级攻击风险 | 可能影响旧设备兼容性 |

常见问题与解决方案

如何测试HSTS是否生效?

- 方法:

- 清除浏览器缓存和HSTS记录。

- 访问

http://yourdomain.com,检查是否自动跳转到https://。 - 使用开发者工具查看响应头是否包含

Strict-Transport-Security。

问题(HTTP资源被阻止)

- 原因:HSTS生效后,浏览器会拒绝加载非HTTPS资源(如图片、脚本)。

- 解决方案:

- 将外部资源托管至HTTPS。

- 使用Content Security Policy(CSP)允许特定HTTP资源(不推荐,风险较高)。

相关问题与解答

问题1:HSTS与HTTPS的区别是什么?

- 解答:

- HTTPS 是加密传输协议(基于TLS),确保单次请求的安全性。

- HSTS 是安全策略,强制浏览器始终使用HTTPS,防止后续请求被降级为HTTP。

问题2:如果HSTS配置错误导致网站无法访问,如何紧急修复?

- 解答:

- 未预加载的情况:删除HSTS响应头后,浏览器会在

max-age过期后解除强制HTTPS。 - 已预加载的情况:需联系浏览器厂商从预加载列表中移除域名(极难操作,需提前测试)。

建议:在测试环境充分验证HSTS配置,避免生产环境

- 未预加载的情况:删除HSTS响应头后,浏览器会在