上一篇

helo命令的域名信息查询

- 行业动态

- 2025-05-14

- 2

HELO命令在邮件传输中传递发件服务器域名,用于身份标识,服务器可据此记录来源,但不直接执行

HELO命令的域名信息查询详解

HELO命令基础与作用

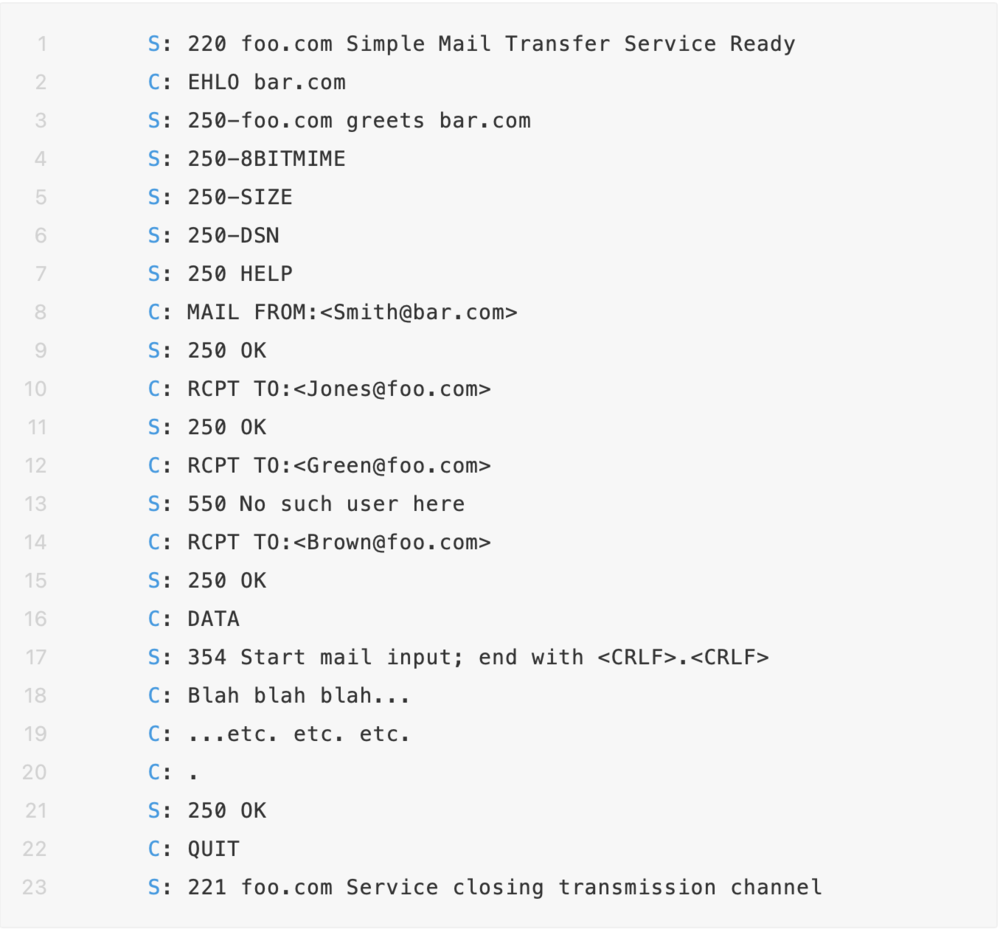

SMTP(Simple Mail Transfer Protocol)是电子邮件传输的核心协议,其中HELO命令是客户端与邮件服务器建立连接后发起的第一条指令,其格式为:HELO <domain>

该命令的主要功能是向服务器声明客户端的身份(即发件人所在的域名),并协商后续通信使用的协议扩展,服务器收到后会返回支持的扩展列表(如EHLO响应)。

关键作用:

- 身份标识:表明邮件发送方的域名归属。

- 协议协商:确定双方支持的SMTP扩展功能(如STARTTLS、AUTH等)。

- 反垃圾邮件:服务器可通过HELO域名验证客户端来源的真实性。

HELO命令中的域名来源与类型

| 域名类型 | 说明 |

|---|---|

| 合法发件域 | 客户端真实所属域名(如user@example.com的EXAMPLE.COM)。 |

| 伪造域名 | 攻击者伪造的虚假域名(如伪造成知名域名绕过过滤规则)。 |

| 空值或无效域名 | 部分客户端可能发送空值或无效域名(如localhost),需服务器处理。 |

| IP地址替代 | 少数情况下客户端直接使用IP地址代替域名(不符合RFC规范)。 |

HELO域名信息查询方法

邮件日志分析

通过邮件服务器日志(如Postfix的/var/log/mail.log)可直接提取HELO命令中的域名。

示例日志:

Jan 1 12:00:00 mailserver postfix/smtpd[1234]: connect from unknown[192.168.1.100]

Jan 1 12:00:05 mailserver postfix/smtpd[1234]: NOQUEUE: reject: RCPT from unknown[192.168.1.100]: 550 5.7.1 <user@fake.com>: Sender address rejected: Domain not found分析字段:

connect from unknown[IP]:客户端IP地址。HELO fake.com:日志中可能直接记录HELO后的域名。

DNS反向解析

通过客户端IP地址反向查询域名(PTR记录),验证HELO域名是否与IP匹配。

命令示例:

# 查询IP对应的PTR记录 nslookup 192.168.1.100

结果分析:

- 若PTR记录为

mail.example.com,但HELO域名为fake.com,则可能存在伪造。 - 若PTR记录为空,说明客户端未配置反向解析。

MX记录查询

检查HELO域名是否存在有效的MX记录,判断其是否为合法邮件域。

命令示例:

# 查询域名的MX记录 dig +nocmd MX example.com

输出示例:

;; ANSWER SECTION:

example.com. 86400 IN MX 10 mail.example.com.意义:

- 若HELO域名无MX记录,可能为伪造或非邮件用途的域名。

- 若MX记录指向的服务器与HELO客户端IP不一致,需警惕代理发送。

SPF记录验证

通过查询HELO域名的SPF记录(存储在TXT记录中),验证发件IP是否被授权。

命令示例:

# 查询SPF记录 dig +nocmd TXT example.com

输出示例:

;; ANSWER SECTION:

example.com. 86400 IN TXT "v=spf1 include:_spf.google.com ~all"验证逻辑:

- SPF记录定义允许发件的IP范围(如

ip4:192.168.1.0/24)。 - 若客户端IP不在SPF允许范围内,则判定为伪造。

DMARC记录深度分析

DMARC基于SPF和DKIM,提供更严格的域名验证,查询HELO域名的DMARC记录:

dig +nocmd TXTS example.com

输出示例:

;; ANSWER SECTION:

example.com. 86400 IN TXT "v=DMARC1; p=quarantine; rua=mailto:dmarc@example.com"关键参数:

p:策略(如quarantine表示可疑邮件移至垃圾箱)。rua:报告发送地址。

安全场景与案例分析

| 场景 | 风险描述 | 应对措施 |

|---|---|---|

| HELO域名伪造 | 攻击者伪造可信域名(如paypal.com)发送钓鱼邮件。 | 启用SPF、DMARC,结合IP信誉库过滤。 |

| 动态IP发件 | HELO域名对应IP为动态分配(如家庭宽带),可能被滥用。 | 限制动态IP发件,要求SPF包含动态IP段。 |

| 多级代理转发 | 邮件经多次代理转发,HELO域名与最终发件IP无关。 | 启用 DKIM 签名,追踪邮件来源。 |

工具与技术栈推荐

| 工具类别 | 推荐工具 | 用途 |

|---|---|---|

| 日志分析 | grep、awk、less | 快速提取邮件日志中的HELO字段。 |

| DNS查询 | nslookup、dig、host | 查询MX、SPF、DMARC记录。 |

| 安全验证 | spfbl.net、dmarcian.com | 在线分析SPF/DMARC配置。 |

| 流量监控 | Wireshark、tcpdump | 捕获SMTP会话并分析HELO命令。 |

FAQs

问题1:如何查看邮件服务器收到的HELO命令中的域名?

解答:

- 通过邮件服务器日志:例如在Postfix中,日志文件(默认

/var/log/mail.log)会记录类似HELO fake.com的条目。 - 抓包分析:使用Wireshark或tcpdump监听SMTP端口(25/587),过滤SMTP协议数据,直接查看HELO命令内容。

- 脚本自动化:编写Python脚本解析日志文件,提取

HELO关键字后的域名。

问题2:HELO命令中的域名与邮件“发件人”地址有什么关系?

解答:

- 直接关联:HELO域名通常应与发件人地址(如

user@example.com)的@example.com一致,表示客户端代表该域发信。 - 潜在风险:若HELO域名与发件人地址不符(如

user@example.com但HELO为fake.com),可能为伪造或配置错误,需进一步验证SPF/DKIM/DMARC记录。 - 例外情况:部分邮件客户端(如某些移动设备)可能使用默认域名(如

localhost)作为HELO值,与实际发件