上一篇

存储过程执行权限设置不当会导致哪些安全隐患?

- 行业动态

- 2025-05-12

- 1

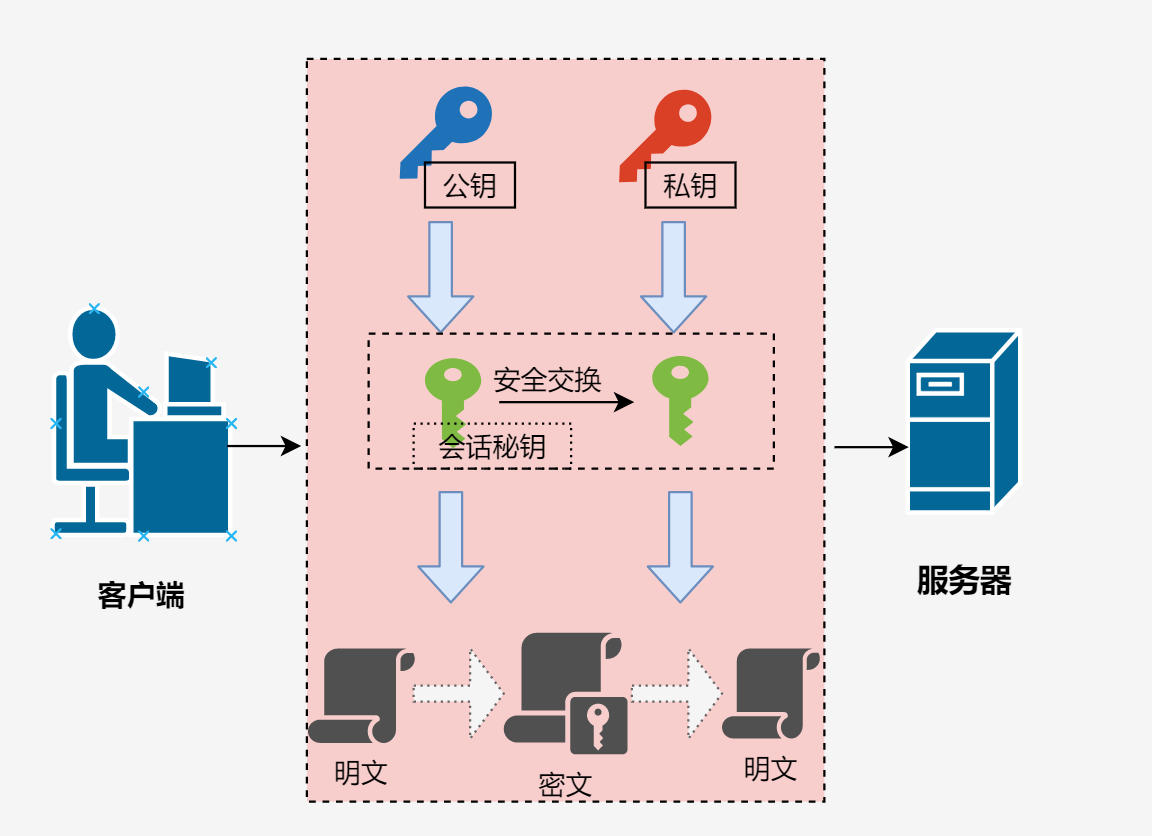

存储过程执行权限用于控制用户或角色对数据库中存储过程的调用能力,通过授权机制(如GRANT EXECUTE),可限制非授权用户直接操作数据逻辑,确保数据安全性和操作规范性,同时避免潜在越权风险,合理分配权限是数据库安全管理的重要环节。

在数据库管理中,存储过程执行权限是保障数据安全与系统稳定的关键机制之一,无论是企业级应用还是中小型项目,若忽视权限管理,可能导致数据泄露、误操作甚至系统瘫痪,本文将从权限的作用、实际操作方法、最佳实践等多个角度展开,帮助用户全面理解这一概念。

存储过程执行权限的核心作用

存储过程(Stored Procedure)是数据库中预先编译的SQL代码块,用于封装复杂操作,而执行权限决定了哪些用户或角色可以调用这些存储过程,其核心作用包括:

- 安全性控制:防止未授权用户执行敏感操作(如删除数据、修改表结构)。

- 数据一致性:通过限制直接表操作,确保业务逻辑的统一执行。

- 性能优化:减少重复代码的解析与编译,同时降低网络传输开销。

如何分配存储过程执行权限?

不同数据库系统(如MySQL、SQL Server、Oracle)的权限管理语法略有差异,以下是常见场景的操作示例:

MySQL

- 授予权限

允许用户user1执行名为sp_update_data的存储过程:

GRANT EXECUTE ON PROCEDURE db_name.sp_update_data TO 'user1'@'localhost';

- 撤销权限

REVOKE EXECUTE ON PROCEDURE db_name.sp_update_data FROM 'user1'@'localhost';

SQL Server

- 授予权限

授权角色role_report执行存储过程sp_generate_report:GRANT EXECUTE ON OBJECT::sp_generate_report TO role_report;

- 撤销权限

REVOKE EXECUTE ON OBJECT::sp_generate_report FROM role_report;

Oracle

- 授予权限

允许用户audit_user执行包pkg_audit中的存储过程:GRANT EXECUTE ON pkg_audit TO audit_user;

- 撤销权限

REVOKE EXECUTE ON pkg_audit FROM audit_user;

权限管理的最佳实践

为避免权限滥用或疏漏,建议遵循以下原则:

最小权限原则

仅授予用户完成工作所必需的权限,报表生成角色只需EXECUTE权限,而非数据库的DBA权限。定期审计权限分配

通过查询系统视图(如MySQL的mysql.procs_priv、SQL Server的sys.database_permissions)检查权限分配情况,及时清理冗余授权。使用角色(Role)集中管理

将权限赋予角色而非直接关联用户,简化权限调整流程,创建developer_role并批量管理开发团队权限。记录操作日志

启用数据库审计功能,记录存储过程的执行记录,便于溯源与故障排查。

常见错误与风险

- 过度授权:将

EXECUTE权限授予PUBLIC角色,导致所有用户均可调用高风险存储过程。 - 忽略权限撤销:用户离职或转岗后未及时回收权限,形成安全隐患。

- 依赖默认设置:部分数据库系统默认允许所有者执行存储过程,需显式限制其他用户。

存储过程执行权限的管理是数据库安全体系的基石,通过精准授权、定期审查和分层控制,既能提升系统安全性,又能满足业务灵活性的需求,对于开发者或DBA而言,掌握权限分配技巧与规范,是保障数据资产的关键能力。

引用说明

- MySQL官方文档:GRANT Statement

- Microsoft SQL Server文档:GRANT Object Permissions

- Oracle权限管理指南:Database Security Guide