上一篇

HTTPS证书链不完整是否会导致网站安全隐患?

- 行业动态

- 2025-05-03

- 3651

HTTPS证书链不完整指服务器未正确配置所有中间证书,导致浏览器无法验证证书有效性,可能触发安全警告并影响用户信任,需检查服务器配置,确保证书链完整包含根证书、中间证书和域名证书,可通过在线工具检测并补全缺失环节。

当您访问某些网站时,可能会遇到浏览器提示「此网站的安全证书存在问题」「连接不安全」或「证书不可信」等警告信息,这通常与HTTPS证书链不完整有关,作为网站所有者或访客,了解这一问题的本质和解决方案至关重要,以下内容将帮助您全面理解证书链的作用、问题成因及修复方法。

什么是证书链?为什么它必须完整?

HTTPS证书链是一组数字证书的层级结构,用于验证网站身份的真实性,它包含三个核心部分:

- 服务器证书:您网站的实际证书,包含域名、公钥等信息。

- 中间证书(Intermediate Certificate):由证书颁发机构(CA)签发,用于链接服务器证书和根证书。

- 根证书(Root Certificate):预装在操作系统或浏览器中的顶级可信证书。

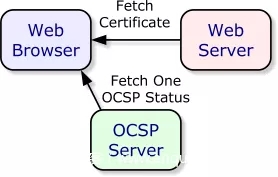

当用户访问您的网站时,浏览器会逐级验证证书链——从服务器证书回溯到根证书。如果中间证书缺失或未正确配置,浏览器将无法完成信任链的验证,导致安全警告。

证书链不完整的常见表现

- 浏览器警告

Chrome、Firefox、Safari等主流浏览器显示红色锁标志或「不安全」提示。 - 特定设备/浏览器报错

移动端(如安卓、iOS)或旧版本浏览器更易触发此问题。 - SSL检测工具告警

通过SSL Labs测试工具扫描,会显示「Chain issues」或「Incomplete certificate chain」的提示。

证书链不完整的后果

- 用户体验受损

用户可能因安全警告而离开网站,导致流量流失。 - SEO排名下降

百度、Google等搜索引擎会降低未正确配置HTTPS的网站排名。 - 安全信任危机

访客可能怀疑网站被改动或存在钓鱼风险。

如何修复证书链不完整的问题?

步骤1:确认问题根源

使用工具检测证书链完整性:

- 在线检测:SSL Checker

- 命令行工具(适用于技术人员):

openssl s_client -connect 您的域名:443 -showcerts

步骤2:重新生成完整证书链

- 从CA获取中间证书

证书颁发机构(如Let’s Encrypt、DigiCert、Symantec)通常会在签发证书时提供中间证书文件。 - 合并证书文件

将服务器证书与中间证书按顺序合并为一个文件:-----BEGIN CERTIFICATE----- (您的服务器证书内容) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (中间证书内容) -----END CERTIFICATE-----

步骤3:正确配置服务器

根据服务器类型选择配置方式:

| 服务器类型 | 配置文件示例 |

|---|---|

| Nginx | ssl_certificate /path/合并后的证书链文件.crt;ssl_certificate_key /path/私钥.key; |

| Apache | SSLCertificateFile /path/合并后的证书链文件.crtSSLCertificateKeyFile /path/私钥.key |

| Tomcat | 将证书链文件导入PKCS#12格式的Keystore:openssl pkcs12 -export -chain -CAfile 中间证书.crt -in 服务器证书.crt -inkey 私钥.key -out keystore.p12 |

步骤4:验证修复结果

- 重新运行SSL检测工具,确保无「证书链不完整」提示。

- 清除浏览器缓存后访问网站,确认安全锁标志正常显示。

预防措施:避免证书链问题复发

- 自动化证书管理

使用Certbot(Let’s Encrypt)或证书管理平台,自动更新证书并配置中间证书。 - 定期检查

每季度通过SSL Labs进行全面检测。 - 跨平台兼容性测试

确保在Windows、macOS、iOS、Android等不同系统中证书验证正常。

常见问题解答

Q:为什么某些浏览器能正常显示,其他浏览器却报错?

A:部分浏览器(如Chrome)内置了常见中间证书,而旧版本或移动端浏览器可能需要完整的证书链。

Q:证书链修复后多久生效?

A:通常几分钟内生效,但受DNS缓存和浏览器缓存影响,最长可能需要24小时。

Q:免费证书(如Let’s Encrypt)是否更容易出现证书链问题?

A:不会,只要正确配置中间证书(如R3或X3中间证书),免费证书与付费证书的信任链机制完全相同。

引用说明

本文参考以下权威来源:

- Google开发者文档《Transport Layer Security (TLS)》:https://developers.google.com/web/fundamentals/security/encrypt-in-transit

- Mozilla SSL配置生成器:https://ssl-config.mozilla.org/

- SSL Labs官方测试指南:https://github.com/ssllabs/research/wiki/SSL-Server-Rating-Guide