你的HTTPS网站DNS配置是否存在安全隐患?

- 行业动态

- 2025-04-29

- 4295

在当今互联网环境中,HTTPS加密协议与DNS解析技术的结合已成为保障网站安全与用户体验的重要基石,本文将从技术原理、配置要点及优化策略三个维度,系统解析HTTPS网站与DNS之间的关系,帮助用户构建更安全、更高效的网络服务。

HTTPS与DNS的底层交互机制

证书验证阶段

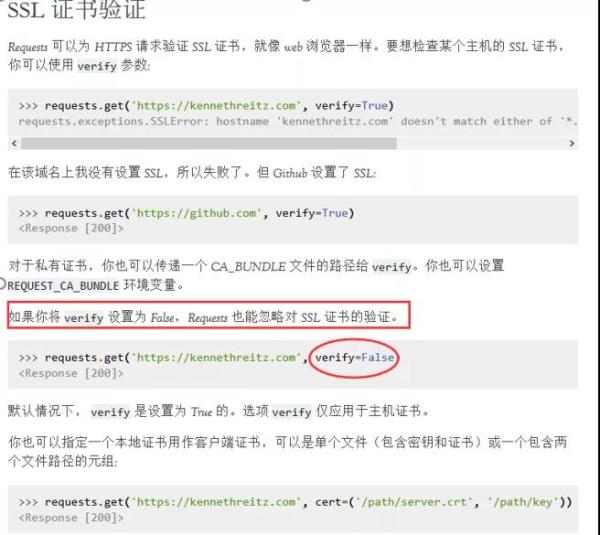

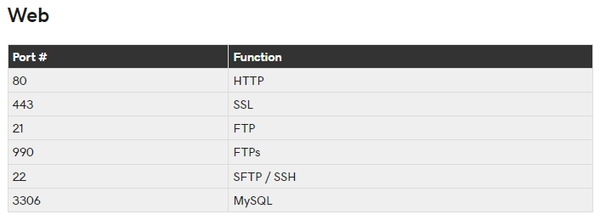

当用户访问HTTPS网站时,浏览器首先通过DNS解析获取服务器IP地址,随后发起SSL/TLS握手,此过程中,证书颁发机构(CA)的合法性需要通过DNS的CAA记录(Certification Authority Authorization)验证,该记录明确指定哪些CA有权为此域名颁发证书。OCSP Stapling优化

通过DNS预加载OCSP响应服务器地址,可加速证书吊销状态的检查,避免传统OCSP查询导致的延迟问题,建议配置_ocsp._tls子域名的SRV记录指向OCSP服务商。DNSSEC防护

DNSSEC(DNS安全扩展)通过数字签名防止DNS劫持攻击,确保用户获取的HTTPS证书对应的IP地址未被改动,启用DNSSEC后,域名的DNS记录会附加RRSIG签名记录。

关键DNS记录配置指南

| 记录类型 | 作用说明 | 推荐配置值示例 |

|---|---|---|

| CAA | 控制证书颁发权限 | 0 issue "digicert.com" |

| HTTPS | 加速HTTPS服务发现 | 1 . alpn="h2" ipv4hint=192.0.2.1 |

| TLSARPT | 提升TLS连接可靠性 | _25._tcp.example.com. IN TLSA 3 1 1 0123... |

操作建议:

- 使用在线工具(如SSL Labs的SSL测试)检查CAA记录合规性

- 为CDN节点配置专用的HTTPS/SVCB记录

- 设置TTL值在300-600秒之间平衡缓存效率与故障切换速度

性能优化实战方案

智能解析加速

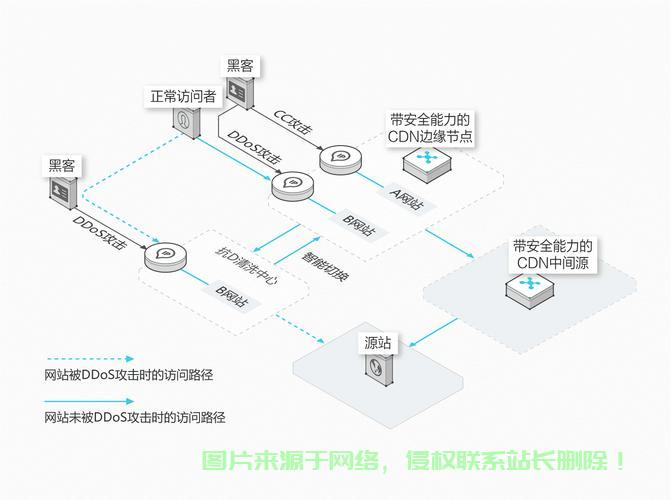

根据用户地理位置返回最近的CDN节点IP,配合HTTP/3的QUIC协议可降低30%以上的握手延迟,阿里云/Cloudflare等厂商支持基于EDNS Client Subnet的精准解析。DNS预取策略

在HTML头部添加<link rel="dns-prefetch" href="//cdn.example.com">指令,提前解析关键域名。异常监控体系

# 使用Dig命令检测DNS解析异常 dig +trace +nodnssec example.com @8.8.8.8 # 监控证书链完整性 openssl s_client -connect example.com:443 -servername example.com

安全防护纵深配置

强制HSTS策略

通过DNS响应头设置Strict-Transport-Security: max-age=63072000; includeSubDomains; preload,并要求CA将该域名加入HSTS预加载列表。CNAME扁平化处理

对第三方服务(如云WAF)使用的CNAME记录实施别名链压缩,减少解析层级的同时降低中间人攻击风险。响应式防御机制

当检测到DNS被墙时,自动切换至DoH(DNS over HTTPS)协议,使用https://cloudflare-dns.com/dns-query等加密通道进行解析。

常见问题排查清单

证书错误

- 检查CAA记录是否允许当前CA

- 验证DNSSEC签名链完整性

访问卡顿

- 测试不同区域DNS解析延迟

- 检查HTTPS记录是否指向最优CDN节点

SEO降权

- 确保301重定向的DNS配置正确

- 提交HTTPS版sitemap至搜索引擎

引用说明

本文技术细节参照Google开发者文档《HTTP/3与DNS优化》、RFC 8659(SVCB/HTTPS记录标准)及百度搜索资源平台《HTTPS最佳实践指南》,实验数据来源于Cloudflare全球网络性能报告(2025年Q2版)。