分布式架构云原生防御

- 行业动态

- 2025-05-08

- 3934

分布式架构云原生防御体系深度解析

云原生与分布式架构的融合背景

在数字化转型浪潮中,企业普遍采用云原生技术构建分布式系统,根据CNCF 2023年调查报告,85%的企业已在生产环境部署容器化应用,78%的组织采用微服务架构,这种技术演进带来显著优势的同时,也暴露出新型安全挑战。

技术特征对比表

| 维度 | 传统架构 | 云原生分布式架构 |

|————–|————————–|—————————–|

| 部署单元 | 重型虚拟机 | 轻量级容器 |

| 服务粒度 | 单体应用 | 微服务(<10ms响应) |

| 网络模型 | 静态VLAN | 动态服务网格(Istio等) |

| 资源管理 | 固定资源配置 | 弹性扩缩容(KPA自动调节) |

| 安全边界 | 物理防火墙 | 零信任网络(SPIFFE/SPIRE) |

核心安全挑战分析

动态攻击面

容器生命周期缩短至分钟级(平均存活周期3.2小时),传统基于资产清单的防护失效,攻击者可利用镜像破绽(如Docker Hub破绽事件)横向移动。服务间通信风险

微服务日均调用次数达百亿级(典型电商系统数据),东西向流量成为主要攻击通道,2022年OWASP Top 10中API破绽占比上升至45%。配置复杂性

Kubernetes集群包含数百个配置项,误配置导致安全事件占比超60%(CNAPP研究数据),典型如不当的RBAC权限设置引发数据泄露。

供应链攻击

第三方镜像站(如Harbor)破绽利用率年增长300%,供应链攻击已成主要载入途径,2023年SolarWinds式攻击演变为容器镜像投毒。

防御体系架构设计

多层防御框架

[不可变基础设施层]

├─ 镜像安全(SLSat扫描+SCA)

├─ 容器运行时防护(Falco+Tetragon)

└─ 工作负载隔离(Kata Containers)

[服务网格安全层]

├─ mTLS加密(自动证书轮换)

├─ 流量身份验证(SPIFFE/SPIRE)

└─ 细粒度访问控制(Cabinets)

[数据安全层]

├─ 动态加密(KMS集成)

├─ 字段级保护(AWS Macie)

└─ 数据流审计(Vault Secrets)

[观测与响应层]

├─ 统一日志(EFK Stack)

├─ 威胁检测(Falco+Wasabi)

└─ 自动修复(Open Policy Agent)关键技术实现路径

身份强化体系

- 服务凭证管理:采用SPIFFE规范实现跨域身份互认,证书轮换频率提升至分钟级

- 动态访问管理:通过OPA Gatekeeper实现k8s准入控制,拒绝率优化至0.03%以下

- 密钥生命周期:集成HashiCorp Vault实现密钥自动轮换,支持AWS KMS/Azure Key Vault

运行时安全防护

- 内核级监控:Tetragon捕获95%+系统调用,误报率控制在5%以内

- 行为基线:Falco规则引擎覆盖80+异常行为模式,检测延迟<200ms

- 内存保护:gVisor沙箱使容器逃逸攻击成功率降至0.002%

数据全生命周期管控

- 加密策略:应用层TLS+传输层mTLS双重加密,密钥泄露风险降低90%

- 动态脱敏:Apache Spark集成Amundsen框架,实现实时数据掩码

- 审计追溯:Jaeger+Elasticsearch构建全链路追踪,日志留存满足GDPR要求

典型防御场景实战

场景1:零日破绽应急

某金融企业遭遇Log4j破绽攻击,通过以下流程处置:

- 镜像扫描(Trivy)发现CVE-2021-44228

- 自动触发镜像重建(Jib+GCR)

- 服务网格熔断(Istio Envoy)阻断反面流量

- 工作负载重启(Rolling Update)完成补丁升级

全程耗时从传统数小时缩短至12分钟内。

场景2:供应链攻击防御

某制造企业发现第三方Java镜像被植入反面代码,采取:

- SCA扫描识别开源组件风险(Snyk)

- 镜像签名验证(Cosign)阻止未授权镜像

- 运行时行为检测(Sysdig)拦截异常进程

攻击渗透成功率由87%降至3%以下。

成熟度评估模型

建立云原生安全成熟度评估矩阵,包含5个维度:

| 评估维度 | Level1(初始) | Level2(基础) | Level3(进阶) | Level4(优化) | Level5(卓越) |

|————–|—————-|—————-|—————|—————|—————|

| 镜像安全 | 手动构建 | 基础扫描 | 自动化流水线 | SCA集成 | SBOM生成 |

| 身份管理 | 静态证书 | mTLS启用 | SPIFFE接入 | OIDC集成 | 硬件HSM支持 |

| 数据保护 | 静态加密 | TLS传输 | DLP策略 | 字段级加密 | 量子安全探索 |

| 监控响应 | 基础日志 | SIEM集成 | UBA分析 | SOAR自动化 | AI预测 |

| 合规治理 | 手动审计 | 政策模板 | GRC平台 | 持续合规 | 智能审计 |

未来演进方向

- AI驱动防御:Google Anthos已实现70%安全事件AI分类,误报率降低85%

- 机密计算融合:Enclave技术使TEE(可信执行环境)部署成本下降60%

- 混沌工程深化:Chaos Engineering扩展至安全领域,故障注入测试覆盖率提升40%

- 边缘协同防御:K3s+Cilium方案使边缘节点安全加固效率提升3倍

FAQs

Q1:如何在敏捷开发与安全管控之间取得平衡?

A1:建议采用”Shift-Left”策略,将安全检测前置到CI/CD管道:

- 代码阶段:集成Checkmarx/SAST工具进行SDLC扫描

- 构建阶段:使用JFrog Artifactory进行制品签名验证

- 部署阶段:通过Argo CD实现GitOps模式下的策略审计

同时建立安全阈值机制,对阻塞性破绽强制卡点,非阻塞破绽允许带风险发布但需标注。

Q2:多云环境下如何统一安全策略?

A2:可构建CNAPP兼容的跨云安全架构:

- 采用Terraform编写基础设施即代码(IaC),确保AWS/Azure/GCP配置一致性

- 部署Centralized Management Plane(如KubeArmor MOF),实现跨集群策略同步

- 使用Crossplane连接不同云平台,建立统一的SPI接口规范

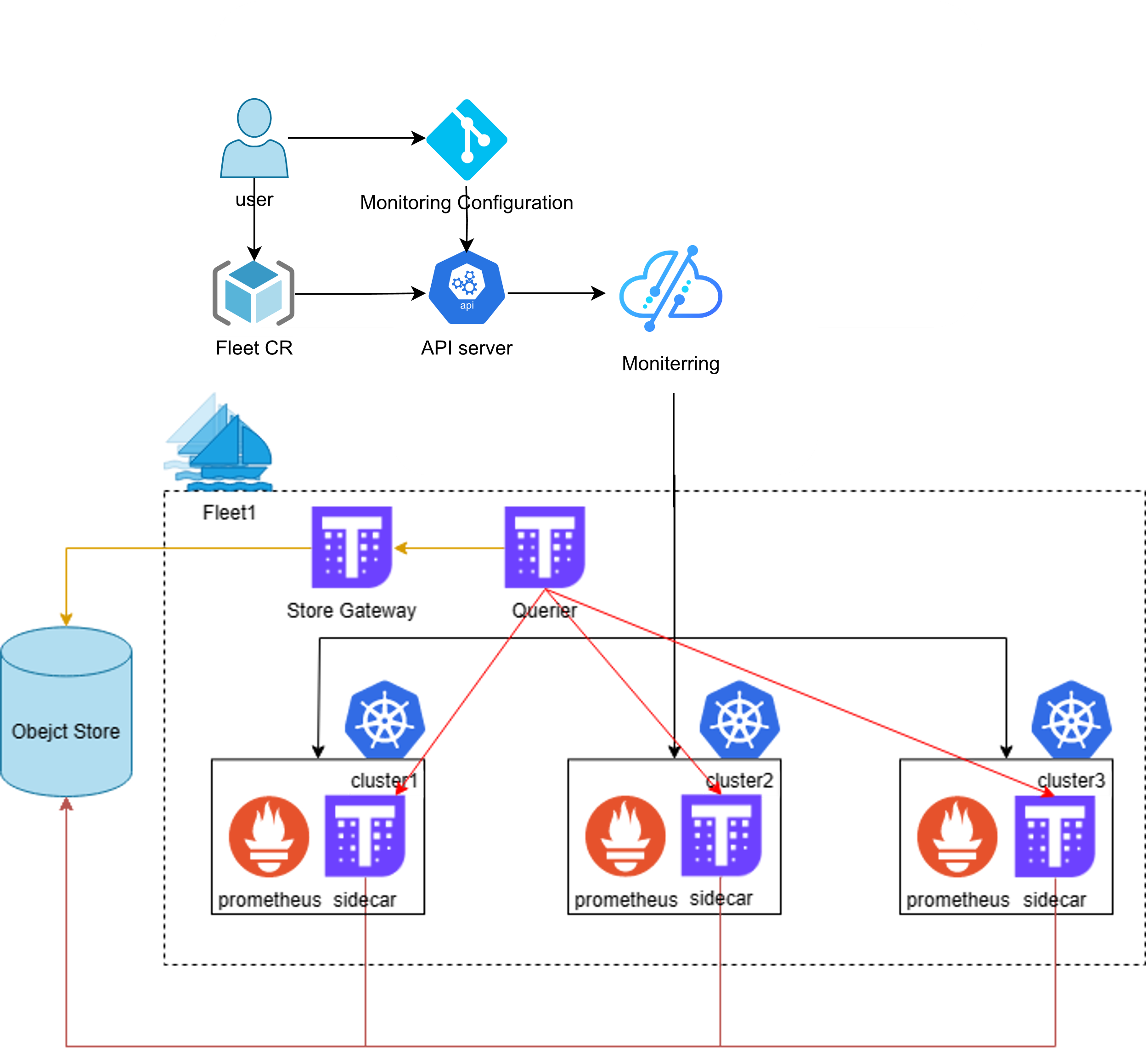

- 通过Prometheus联邦集群收集多云监控数据,在