上一篇

分布式数据库链路加密

- 行业动态

- 2025-05-08

- 3861

分布式数据库链路加密通过TLS/SSL等技术对节点间通信 数据加密,保障传输中的数据机密性、完整性,防止链路劫持与数据泄露

分布式数据库链路加密:原理、挑战与实践方案

分布式数据库链路加密的核心价值

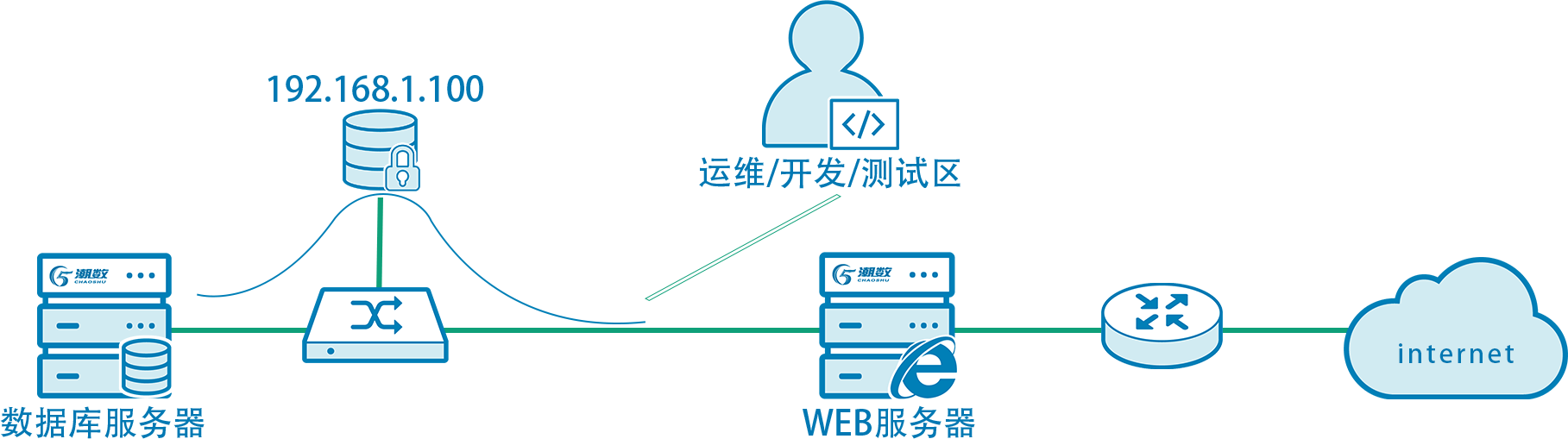

在分布式数据库架构中,数据节点通常分布在不同物理位置,通过网络进行通信,链路加密的核心目标是确保数据在传输过程中不被窃取或改动,同时满足合规性要求(如GDPR、HIPAA等),与传统单机数据库相比,分布式系统的网络暴露面更大,链路加密成为安全防护的关键层级。

核心作用:

- 数据保密性:防止中间人攻击截获敏感数据(如用户密码、金融交易记录)。

- 数据完整性:通过加密签名确保数据在传输中未被改动。

- 身份验证:验证通信双方的真实性,避免伪造节点注入反面数据。

- 合规支撑:满足行业法规对数据传输加密的强制要求。

技术实现路径

| 技术组件 | 功能描述 | 典型协议/工具 |

|---|---|---|

| 传输层加密 | 在应用层与传输层之间建立安全通道,加密整个会话数据。 | TLS 1.3、SSL/TLS(推荐TLS 1.3) |

| 密钥交换机制 | 协商临时会话密钥,避免长期私钥暴露风险。 | Diffie-Hellman、ECDH |

| 证书认证体系 | 通过CA签发的数字证书验证服务器身份,防止冒名顶替。 | X.509证书、Let’s Encrypt |

| 数据压缩与加密 | 对传输数据进行压缩后加密,减少带宽占用并增强安全性。 | AES-256、ChaCha20 |

| 双向认证 | 客户端与服务器均需提供有效证书,防止未授权设备接入。 | Mutual TLS (mTLS) |

实施步骤:

- 证书部署:为每个数据库节点生成公私钥对,并通过CA签发证书。

- 协议配置:强制使用TLS 1.2+协议,禁用弱加密算法(如DES、RC4)。

- 动态密钥更新:定期轮换会话密钥,降低长期密钥泄露风险。

- 流量审计:监控加密流量异常(如证书失效、握手失败),触发告警。

分布式场景下的特殊挑战

| 挑战类型 | 具体问题 | 应对策略 |

|---|---|---|

| 性能开销 | 加密计算消耗CPU资源,可能影响高并发场景下的响应速度。 | 采用硬件加速卡(如AWS Nitro)、优化TLS配置 |

| 密钥管理复杂度 | 多节点环境下的密钥分发、存储、轮换易出错。 | 使用KMS(密钥管理系统)集中管控,如HashiCorp Vault |

| 跨云兼容性 | 不同云厂商的加密协议差异导致混合云架构下互通困难。 | 标准化协议(如TLS)+ 统一证书颁发机构 |

| 零信任场景 | 动态扩缩容时新加入节点的信任验证成本高。 | 结合SPIFFE框架实现动态身份联邦 |

最佳实践方案

分层加密设计

- 内部链路:集群内节点间通信启用TLS,优先选择轻量级协议(如QUIC)。

- 外部链路:客户端与数据库之间的连接强制使用mTLS,限制未认证设备访问。

- 示例配置(PostgreSQL):

ssl = on ssl_cert_file = '/certs/server.crt' ssl_key_file = '/certs/server.key' ssl_ca_file = '/certs/rootCA.crt' ssl_ciphers = 'HIGH:!aNULL:!MD5'

密钥生命周期管理

- 生成:使用FIPS 140-2认证的硬件随机数生成器。

- 存储:私钥存入HSM(硬件安全模块),公钥可公开。

- 轮换:每年至少更新一次证书,会话密钥每24小时轮换。

- 销毁:退役密钥采用NIST SP 800-88标准擦除。

性能优化技巧

- 会话复用:启用TLS Session Tickets减少重复握手。

- 批量加密:对查询结果集进行流式分块加密,而非逐条处理。

- 异步处理:将加密/解密操作移至独立线程池,避免阻塞主流程。

监控与应急响应

- 指标监控:跟踪TLS握手失败率、证书过期时间、加密流量占比。

- 载入检测:通过DSA(数据安全审计)识别异常加密流量模式。

- 应急预案:预置证书自动续期脚本,配置热备份密钥库。

典型场景对比分析

| 场景 | 传统单机数据库 | 分布式数据库 |

|---|---|---|

| 通信范围 | 本地Socket通信,无外部暴露 | 跨机房/跨地域节点间长链路通信 |

| 威胁模型 | 内部人员窃听、主机载入 | 互联网劫持、云厂商侧信道攻击 |

| 加密重点 | 可选客户端加密 | 强制全链路加密+客户端/服务器双向认证 |

| 运维复杂度 | 单一证书管理 | 多节点证书分发、动态扩缩容同步 |

常见误区与澄清

误区1:“启用SSL/TLS即可完全防攻击”

澄清:TLS仅解决传输层安全,需配合防火墙、载入检测(如WAF)形成多层防御。误区2:“加密必然导致性能下降50%以上”

澄清:通过硬件加速(如AES-NI指令集)可将加密开销降至5%-15%,具体取决于硬件配置。

FAQs

Q1:链路加密是否会影响数据库性能?如何解决?

A1:链路加密会增加CPU负载(约5%-15%),但可通过以下方式缓解:

- 启用硬件加速(如Intel QuickAssist、AWS Nitro);

- 优化TLS配置(如禁用非必要密码套件、启用会话复用);

- 对静态数据使用列存压缩,减少传输数据量。

Q2:如何验证分布式数据库的链路加密是否生效?

A2:可通过以下方法验证:

- 抓包分析:使用Wireshark检查通信端口是否为TLS默认端口(443),且数据包内容为加密二进制流;

- 日志检查:查看数据库日志中是否存在TLS握手成功记录(如“SSL handshake completed”);

- 工具测试:通过SSL Labs Server Test对数据库节点进行安全评分,确保协议版本和