上一篇

https访问云数据库

- 行业动态

- 2025-04-27

- 1

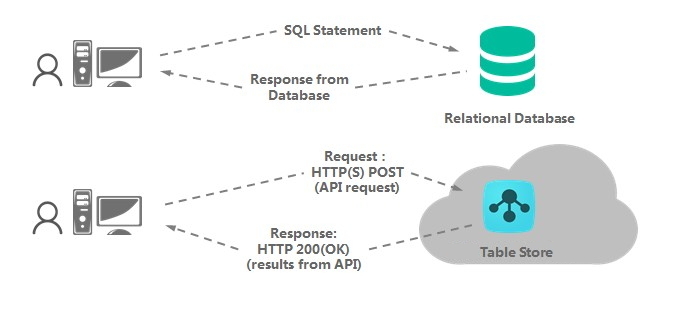

HTTPS通过SSL/TLS协议加密访问云数据库,需配置证书实现安全传输,主流云服务均支持

HTTPS访问云数据库的实现与配置指南

HTTPS访问云数据库的必要性

- 数据加密传输:通过SSL/TLS协议对客户端与数据库之间的通信进行加密,防止数据在传输过程中被窃听或改动。

- 身份验证:确保客户端与服务器之间的双向认证,避免中间人攻击。

- 合规要求:满足企业安全规范或行业法规(如GDPR、HIPAA)对数据传输安全性的要求。

主流云数据库的HTTPS访问配置

以下为常见云数据库服务开启HTTPS访问的配置步骤:

| 云服务商 | 配置步骤 |

|---|---|

| 阿里云RDS | 进入实例管理页面 选择目标实例→”数据库参数”→修改 ssl_enable为on下载SSL证书并配置客户端 |

| 酷盾安全CDB | 进入实例详情页 开启”强制走SSL”选项 获取CA证书并导入客户端信任库 |

| AWS RDS | 修改数据库参数组:ssl_enabled=true生成或上传SSL证书至AWS证书管理 绑定证书到实例 |

| Azure SQL | 在门户启用”强制实施SSL” 下载服务器证书 配置客户端使用该证书验证服务器 |

自建SSL证书的申请与配置

| 步骤 | 操作说明 |

|---|---|

| 申请证书 | 使用Let’s Encrypt免费生成证书:certbot certonly --standalone -d your-domain.com |

| 服务器端配置 | 将证书文件上传至云数据库服务器,并在数据库参数中启用SSL(如MySQL需设置ssl-ca路径) |

| 客户端配置 | 在连接字符串中添加?sslmode=require(PostgreSQL)或指定证书路径(MySQL) |

测试HTTPS连接

命令行工具测试:

# MySQL示例 mysql --host=your-db-host --ssl-ca=/path/to/ca.pem --ssl-verify-server-cert -uusername -p数据库管理工具配置:

- DBeaver:在连接设置中勾选”Use SSL”,并加载CA证书。

- Navicat:在高级选项中启用SSL,指定证书文件。

常见问题与解决方案

| 问题现象 | 解决方案 |

|---|---|

连接报错SSL handshake failed | 检查证书是否过期 确认客户端信任服务器CA证书 核对协议版本(如TLS 1.2+) |

| 无法通过域名连接HTTPS | 在DNS中添加数据库服务器的域名解析 申请对应域名的SSL证书 |

| 开启HTTPS后性能下降 | 启用SSL硬件加速 优化加密算法(如禁用老旧的SSL协议) |

安全最佳实践

- 强制HTTPS:在云控制台关闭非SSL访问(如阿里云RDS的”允许非SSL连接”设为

否)。 - 证书管理:定期更新证书,避免使用自签名证书(除非内部网络)。

- 网络隔离:通过VPC私有网络或专线访问数据库,减少公网暴露风险。

- 权限控制:限制HTTPS访问的IP白名单,仅允许可信客户端连接。

相关问题与解答

问题1:所有云数据库都支持HTTPS访问吗?

解答:

主流云数据库(如阿里云RDS、酷盾安全CDB、AWS RDS)均支持HTTPS/SSL访问,但需注意:

- 部分基础版实例可能默认关闭SSL,需手动开启。

- 某些数据库类型(如部分NoSQL服务)可能依赖其他安全机制。

- 自建数据库需手动配置SSL证书,云托管服务通常提供一键启用功能。

问题2:开启HTTPS后,原有应用是否需要改造?

解答:

需要根据应用架构调整:

- 连接字符串:在数据库连接URL中显式启用SSL(如

jdbc:mysql://host:3306/db?useSSL=true)。 - 驱动兼容性:确保使用的数据库驱动版本支持TLS(如MySQL 8.0+驱动)。

- 证书信任链:将云服务商的根证书导入应用服务器信任库(如Java的`ca