上一篇

https根证书

- 行业动态

- 2025-04-25

- 4300

HTTPS根证书用于验证服务器身份,加密数据传输,并作为信任链

HTTPS根证书详解

根证书的定义与核心作用

HTTPS根证书是由权威证书颁发机构(CA)签发的顶级证书,属于信任链的起点,其核心作用是为整个公钥基础设施(PKI)提供信任锚点,所有下级证书(如中间证书、服务器证书)均通过根证书逐级验证合法性,根证书通常包含CA的公钥、机构信息及有效期,但不直接用于加密通信数据。

信任链的层级结构

| 层级 | 颁发关系 | 功能定位 |

|---|---|---|

| 根证书 | 自签名或上级CA签发 | 信任链起点,验证中间CA身份 |

| 中间证书 | 由根证书签发 | 连接根CA与终端实体证书 |

| 服务器证书 | 由中间证书签发 | 绑定域名与网站公钥,供客户端验证 |

根证书的存储与信任机制

本地存储位置

- 操作系统级别:Windows/Linux/macOS等系统预埋根证书列表

- 浏览器级别:Chrome/Firefox等内置受信任根证书库

- 设备差异:移动端(iOS/Android)通过系统更新同步根证书

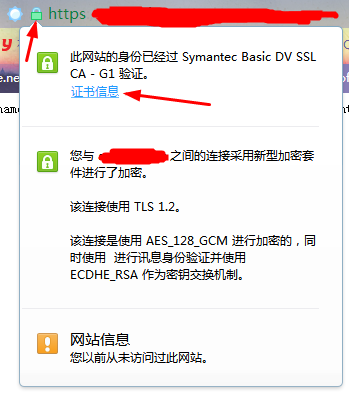

验证流程

当访问HTTPS站点时,浏览器执行以下操作:服务器证书 → 中间证书 → 根证书(本地存储) 逐级校验数字签名 → 建立可信连接

根证书与自签名证书的本质区别

| 特征 | 根证书 | 自签名证书 |

|---|---|---|

| 签发者 | 权威CA或上级根CA | 自身签发 |

| 信任范围 | 全球浏览器/系统默认信任 | 仅本地配置设备信任 |

| 适用场景 | 构建公共信任体系 | 内部测试/局域网环境 |

根证书的更新与淘汰机制

更新触发条件

- 根证书过期(通常有效期长达20-30年)

- CA机构密钥泄露或合规性问题

- 支持新算法(如从RSA迁移到ECC)

更新流程

- CA生成新根证书并撤销旧根

- 操作系统/浏览器通过安全补丁推送更新

- 未及时更新的设备将无法验证新证书链

常见问题与解答

Q1:如何查看当前系统信任的根证书?

- Windows:

控制面板 -> 管理工具 -> 认证管理器 - macOS:

钥匙串访问 -> 系统根证书 - Chrome:

设置 -> 高级 -> SSL/TLS证书视图 - Android:

设置 -> 安全 -> 加密与凭据 -> 系统证书

Q2:为什么自签名证书会被浏览器标记为不安全?

自签名证书缺乏第三方CA的可信度背书,其验证仅限于本地设备,当其他设备访问时,因无法追溯到受信任的根证书,浏览器会提示风险,该机制可防止伪造证书的钓鱼攻击,强制要求权威CA参与身份验证