https自签名证书

- 行业动态

- 2025-04-29

- 2

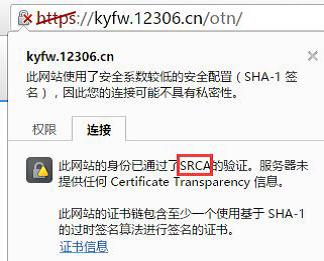

HTTPS自签名证书是由个人或组织自行生成并签署的SSL/TLS证书,用于网站加密传输,因缺乏权威CA机构背书,浏览器会提示”不安全”警告,仅适用于开发测试环境,其核心功能是实现数据加密和身份验证,但存在信任链缺失问题,生产环境需使用受信任的

HTTPS自签名证书详解

什么是HTTPS自签名证书?

HTTPS自签名证书是由网站所有者自行生成并签署的SSL/TLS证书,而非由权威证书颁发机构(CA)签发,它通过公钥加密技术实现客户端与服务器之间的安全通信,但缺乏第三方权威机构的信用背书。

自签名证书与CA签发证书的区别

| 对比项 | 自签名证书 | CA签发证书 |

|---|---|---|

| 签发者 | 站点自身(用户生成) | 权威证书颁发机构(如Let’s Encrypt、DigiCert) |

| 信任机制 | 仅本地设备手动信任 | 浏览器/系统默认信任 |

| 适用场景 | 开发测试、内部系统、学习用途 | 公开生产环境 |

| 成本 | 免费 | 免费/付费(根据CA类型) |

| 浏览器提示 | 证书不受信任警告 | 绿色锁标识(受信任) |

生成自签名证书的步骤

生成私钥

openssl genpkey -algorithm RSA -out server.key -pkeyopt rsa_keygen_bits:2048

创建证书签名请求(CSR)

openssl req -new -key server.key -out server.csr -subj "/CN=example.com"

签署自签名证书

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

配置服务器

- Nginx示例:

server { listen 443 ssl; ssl_certificate /path/to/server.crt; ssl_certificate_key /path/to/server.key; ... } - Apache示例:

<VirtualHost :443> SSLEngine on SSLCertificateFile /path/to/server.crt SSLCertificateKeyFile /path/to/server.key ... </VirtualHost>

自签名证书的优缺点

优点:

- 零成本:无需购买或申请CA服务。

- 快速部署:可立即生成,适合临时测试。

- 完全控制:自主管理密钥和证书。

缺点:

- 信任问题:浏览器默认不信任,需手动安装。

- 安全风险:可能被反面改动,缺乏CA审计。

- 功能限制:部分客户端(如邮件服务器)可能拒绝连接。

常见问题与解决方案

问题1:浏览器提示“证书不受信任”

原因:自签名证书未被操作系统或浏览器信任。

解决方案:

- 将

server.crt文件导入浏览器或操作系统的信任存储。 - 开发环境中可手动接受风险并继续访问。

问题2:移动端设备无法访问HTTPS站点

原因:移动设备默认不信任自签名证书。

解决方案:

- 在设备上手动安装证书(需用户操作)。

- 使用CA签发的免费证书(如Let’s Encrypt)替代。

相关问题与解答

Q1:自签名证书是否安全?

A:自签名证书的加密强度取决于生成时的算法和密钥长度(如RSA 2048位),其安全性在技术层面与CA证书相同,但缺乏信任链验证,易被中间人攻击冒充,建议仅用于非生产环境。

Q2:如何将自签名证书转换为CA签发的证书?

A:需向CA机构提交CSR文件进行签发。

- 使用Let’s Encrypt的

certbot工具自动获取免费证书:certbot certonly --standalone -d example.com

- 或购买企业级CA服务,提交CSR并完成