上一篇

https网站请求https

- 行业动态

- 2025-04-29

- 2

将HTTP请求升级为HTTPS需获取SSL证书,配置服务器强制HTTPS,修改资源链接为https://协议,设置301重定向跳转,并通过浏览器安全锁

HTTPS网站请求详解

HTTPS基础概念

| 对比项 | HTTP(超文本传输协议) | HTTPS(安全超文本传输协议) |

|---|---|---|

| 协议层 | 应用层协议,直接传输明文数据 | 在HTTP基础上增加SSL/TLS加密层 |

| 安全性 | 无加密,数据明文传输 | 通过TLS加密,防止窃听、改动、伪造 |

| 端口 | 默认80 | 默认443 |

| 证书需求 | 无需证书 | 需要有效数字证书(由CA颁发) |

HTTPS工作原理流程

| 步骤序号 | 客户端动作 | 服务器动作 | 核心目标 |

|---|---|---|---|

| 1 | 发起HTTPS请求(如https://example.com) | 接收请求并返回服务器证书 | 建立安全通信通道 |

| 2 | 验证服务器证书合法性(CA签名、有效期) | 提供证书链供验证 | 确认服务器身份可信 |

| 3 | 生成临时对称密钥(如AES) | 生成服务器端临时密钥 | 协商会话密钥 |

| 4 | 用服务器公钥加密对称密钥发送 | 用私钥解密获取对称密钥 | 完成密钥交换(非对称加密) |

| 5 | 后续通信使用对称密钥加密传输 | 解密并验证数据完整性 | 保障数据传输机密性与完整性 |

HTTPS核心组件

| 组件名称 | 功能描述 | 示例 |

|---|---|---|

| SSL/TLS协议 | 提供加密通信框架(握手、密钥交换、数据加密) | TLS 1.2/1.3(现代主流版本) |

| 数字证书 | 包含公钥、服务器信息、CA签名,用于身份验证 | Let’s Encrypt免费证书、DV/OV/EV证书分类 |

| 非对称加密 | 解决密钥传输安全问题(RSA/ECC算法) | RSA-2048位密钥对 |

| 对称加密 | 高效加密通信内容(AES-GCM算法) | AES-256-GCM(TLS默认加密套件) |

HTTPS优缺点分析

优势:

- 数据加密:防止中间人攻击和流量窃听

- 身份认证:数字证书确保访问合法服务器

- 数据完整性:HMAC校验防止内容改动

劣势:

- 性能损耗:加密解密增加CPU消耗(约5-10%)

- 证书管理:需要续签、吊销机制

- 兼容性问题:老旧设备/浏览器可能不支持新协议

常见问题与解决方案

问题1:浏览器提示”您的连接不是私密连接”

原因分析:

- 证书已过期/未生效

- 证书域名与访问地址不匹配

- 证书链不完整(缺少中间证书)

解决方案:

- 检查证书有效期(通过

openssl x509 -in cert.pem -noout -dates) - 确认证书SNI字段包含访问域名

- 配置服务器返回完整证书链

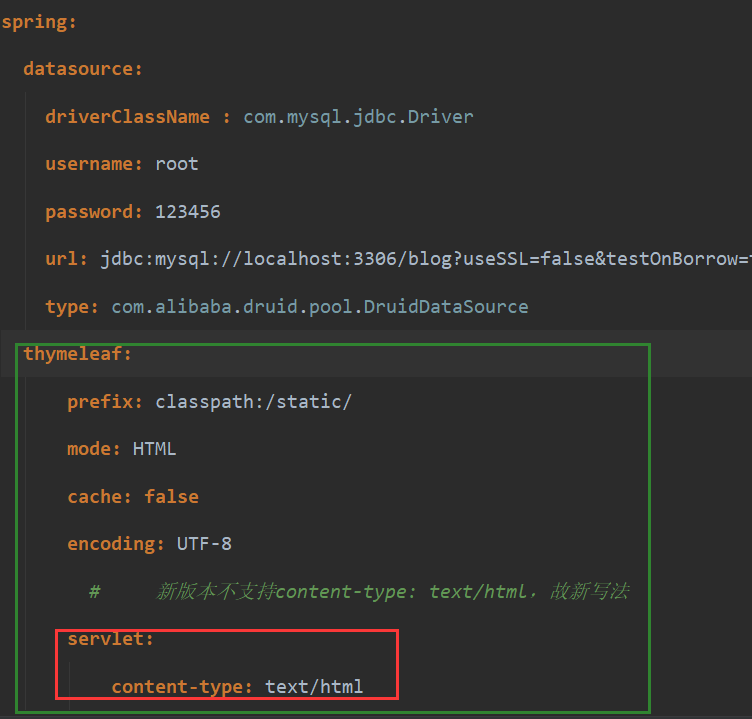

问题2:网页出现”混合内容”警告

原因分析:

- HTTPS页面加载HTTP资源(如图片/脚本)

- 第三方资源未启用HTTPS

解决方案:

- 将HTTP资源替换为HTTPS链接

- 本地存储关键资源(如CSS/JS文件)

- 使用CSP策略限制混合内容(

upgrade-insecure-requests)

相关问题与解答

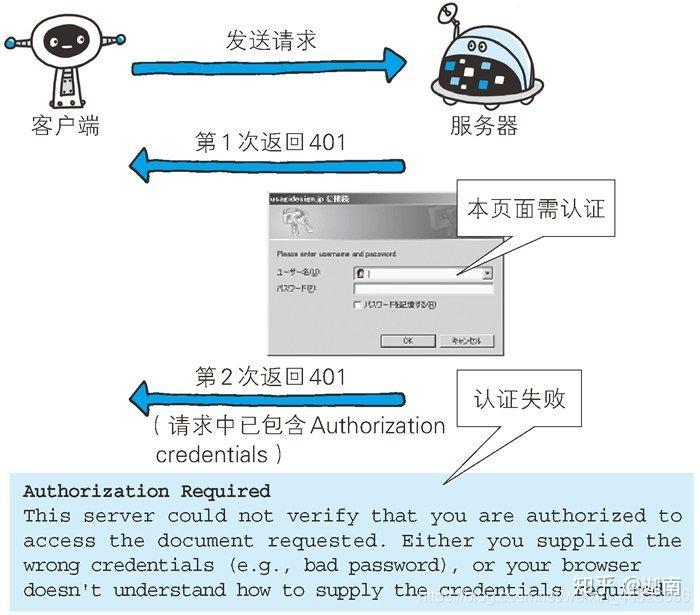

Q1:HTTPS是否完全杜绝中间人攻击?

A1:

HTTPS可有效防御大多数中间人攻击,但以下情况仍存在风险:

- 使用弱密码算法(如DES)

- CA私钥泄露导致伪造证书

- 用户主动忽略证书警告

- 遭受Pathoe TCP等底层攻击

Q2:HSTS(HTTP Strict Transport Security)的作用是什么?

A2:

HSTS通过响应头Strict-Transport-Security实现:

- 强制浏览器仅使用HTTPS访问域名

- 防止SSL剥离攻击(如将https://example.com降级为http://example.com)

- 配置示例:

Max-Age=31536000; IncludeSubDomains(有效期