上一篇

物理机会载入虚拟机吗?

- 物理机

- 2025-06-03

- 4481

是的,物理机(宿主机)可以攻击其托管的虚拟机,攻击主要通过利用主机操作系统破绽、虚拟机逃逸破绽或不当配置的网络服务进行,可能导致虚拟机被控制、数据泄露或服务中断。

物理机确实可以对虚拟机(VM)发动攻击,这种威胁被称为“虚拟机逃逸”(VM Escape)或“宿主机攻击”,是云计算和虚拟化安全领域的核心风险之一,尽管现代虚拟化技术已高度成熟,但攻击可能性依然存在,需引起高度重视。

攻击原理:突破虚拟化隔离层

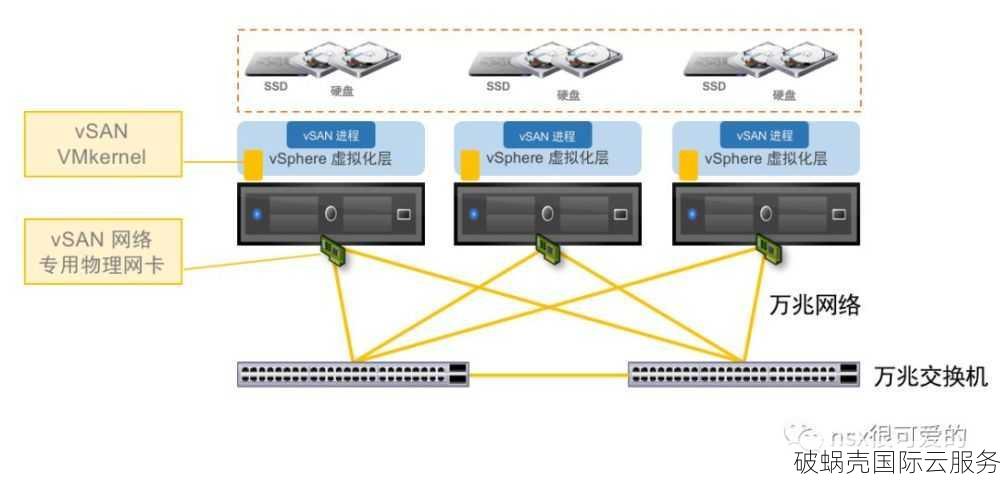

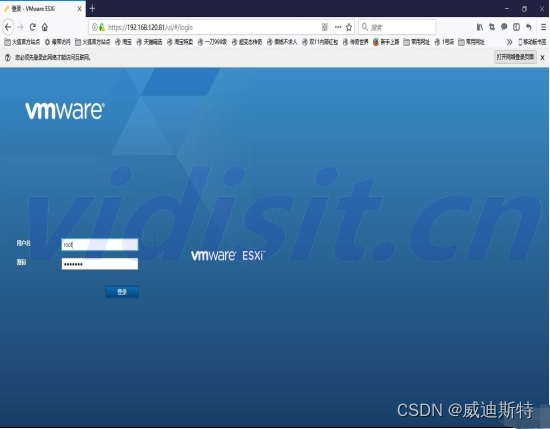

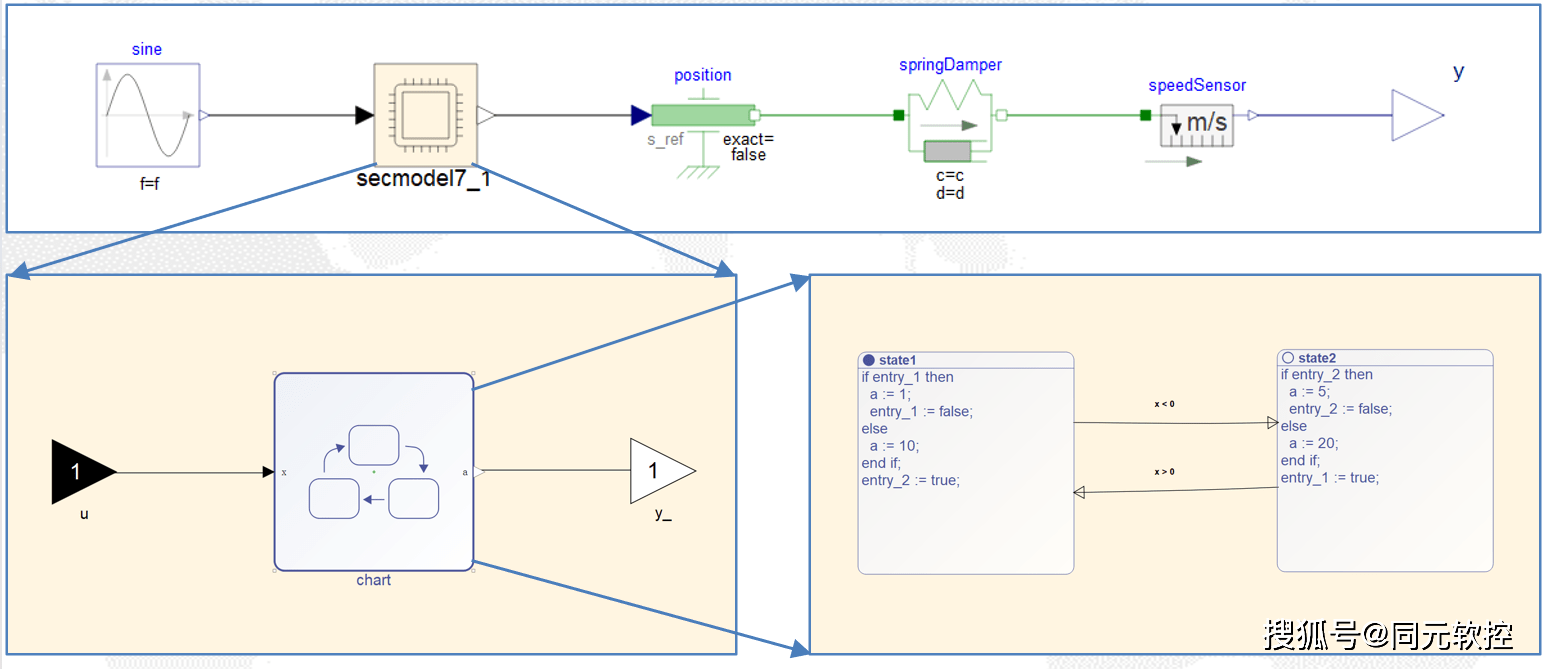

虚拟化技术的核心是通过Hypervisor(虚拟机监控器)(如 VMware ESXi、Hyper-V、KVM)在物理机(宿主机)上创建隔离的虚拟环境,理论上各虚拟机相互隔离且与宿主机隔离,但以下破绽可能被利用:

-

Hypervisor破绽

若攻击者发现Hypervisor的代码缺陷(如内存溢出、权限校验错误),可能通过虚拟机内的反面程序直接操控宿主机系统。

案例:CVE-2018-3055(Oracle VM VirtualBox破绽)、CVE-2021-22005(VMware vCenter Server破绽) -

硬件虚拟化破绽

CPU的虚拟化扩展功能(如 Intel VT-x、AMD-V)可能存在设计缺陷:- 侧信道攻击:通过缓存时序分析(如 Meltdown、Spectre)窃取数据。

- 直接内存访问(DMA)攻击:通过PCIe设备(如显卡、网卡)绕过内存保护。

-

共享资源劫持

- CPU资源耗尽:反面虚拟机发起DDoS消耗宿主机资源,导致其他VM瘫痪。

- 存储/网络干扰:通过共享磁盘或虚拟交换机截取数据包或注入反面代码。

️ 主流攻击方式与技术实例

| 攻击类型 | 技术手段 | 潜在影响 |

|---|---|---|

| 虚拟机逃逸 | 利用Hypervisor破绽执行任意代码 | 完全控制宿主机及其他所有虚拟机 |

| 侧信道攻击 | 监测CPU缓存、内存总线时序 | 窃取加密密钥、敏感数据 |

| DMA攻击 | 通过外设直接读写宿主内存 | 绕过操作系统安全机制 |

| 资源劫持 | CPU/内存超量分配(Overcommit) | 服务拒绝(DoS)、性能降级 |

| 快照改动 | 修改虚拟机镜像或备份文件 | 植入后门、勒索软件 |

️ 如何防御物理机对虚拟机的攻击?(关键措施)

-

强化Hypervisor安全

- 及时更新补丁,禁用未使用的虚拟化功能。

- 遵循最小权限原则(如 VMware vSphere的Lockdown Mode)。

-

硬件级防护

- 启用IOMMU(如Intel VT-d/AMD-Vi)阻止未授权DMA访问。

- 使用支持TEE(可信执行环境)的CPU(如Intel SGX、AMD SEV)。

-

网络与存储隔离

- 为关键VM配置专用虚拟交换机(vSwitch)和VLAN。

- 对虚拟机磁盘启用加密(如BitLocker、LUKS)。

-

持续监控与审计

- 部署行为分析工具(如VMware vRealize Log Insight)。

- 监控异常资源占用(如CPU突增99%持续运行)。

-

零信任架构实践

- 假设宿主机和网络已被渗透,对VM间通信强制加密(mTLS)。

- 实施微隔离(Micro-segmentation)策略。

️ 云服务商(如阿里云、AWS)是否安全?

公有云平台采用额外防护层(如定制Hypervisor、硬件安全模块),但风险仍存在:

- 多租户风险:攻击者可能租用同一物理服务器的相邻VM发动攻击(如”噪声邻居”问题)。

- 供应链攻击:反面云管理员或供应链被墙可能威胁基础设施(参见2020年SolarWinds事件)。

建议:对敏感业务启用”专用宿主机(Dedicated Host)”或”机密计算(Confidential Computing)”服务。

核心结论

- 物理机攻击虚拟机是可行的,但需利用特定破绽或配置错误。

- 防御关键在于:及时修补Hypervisor、启用硬件安全特性、实施严格资源隔离。

- 企业用户应选择通过国际安全认证(如ISO 27001、SOC 2) 的云服务商,并定期进行渗透测试。

引证说明:

- NIST《虚拟机安全指南》(SP 800-125A)

- MITRE CVE破绽数据库(cve.mitre.org)

- VMware安全公告(VMSA-2021-0020)

- IEEE论文《Side-Channel Attacks on Virtualized Cloud Servers》(2022)

- ENISA《云计算信息安全保障框架》

由网络安全团队基于公开破绽资料及行业最佳实践整理,供技术参考,实际防御需结合具体环境,建议咨询持有CISSP/CCSP资质的专业安全顾问。