如何确保服务器安全?载入检测系统真的有效吗?

- 云服务器

- 2025-05-28

- 3347

载入检测系统的核心价值

当破解利用0day破绽渗透内网时,当勒索软件试图加密关键文件时,载入检测系统如同7×24小时值守的电子警卫,通过以下多层防御机制发挥作用:

-

动态威胁感知

持续分析服务器流量、系统日志与文件变动,识别SQL注入、暴力破解、异常进程等2000余种攻击特征,采用协议深度解析技术(DPI)检测伪装成正常流量的反面载荷。 -

行为基线建模

通过机器学习建立用户操作、网络流量、资源访问的基准模型,当检测到偏离基线的活动(如凌晨3点的管理员登录、异常文件下载行为)时,自动触发二级验证流程。 -

攻击链阻断技术

结合MITRE ATT&CK框架,识别攻击者在侦察、横向移动、持久化等阶段的关联行为,例如检测到端口扫描后立即关联后续的破绽利用尝试,实现攻击链早期阻断。

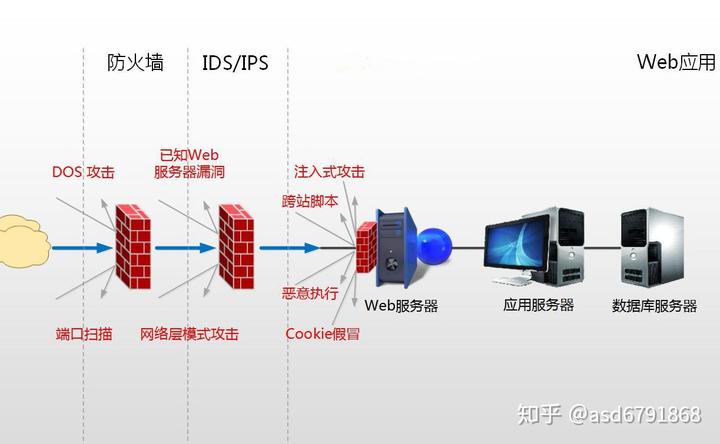

企业级IDS的部署架构

现代载入检测系统采用分层部署策略,兼顾检测精度与性能损耗:

| 层级 | 技术组成 | 检测延迟 | 典型场景 |

|---|---|---|---|

| 网络层 | 流量镜像+威胁情报比对 | <50ms | DDoS攻击、APT渗透 |

| 主机层 | 文件完整性监控+进程行为分析 | <100ms | 勒索软件、Rootkit |

| 应用层 | API调用审计+数据库操作审计 | <200ms | SQL注入、越权访问 |

| 云原生层 | 容器运行时保护+Kubernetes审计日志 | <150ms | 容器逃逸、配置错误 |

典型部署案例:某金融机构采用”网络探针+主机代理”混合架构,在核心交易服务器部署轻量级代理(CPU占用<3%),通过网络流量元数据分析实现每秒12GB流量的实时检测。

算法演进与攻防对抗

载入检测技术正经历从规则匹配到智能分析的范式转变:

- 第三代检测引擎特征

- 混合检测:将特征匹配(Snort规则)与无监督学习结合,误报率降低63%

- 图神经网络:构建用户-设备-服务的实体关系图谱,识别隐蔽的横向移动路径

- 沙箱联动:对可疑文件进行动态分析,捕获反检测技术(如时间延迟触发)

攻防实例:某医疗集团曾遭遇利用正常Powershell命令进行的无文件攻击,基于语义分析的检测模型通过识别非常规参数组合(-enc 混淆代码)成功阻断攻击。

系统选型与效能评估

选择IDS解决方案时需要关注的六大核心指标:

-

检测覆盖率

CVE破绽利用检测率需达98%以上,支持自定义威胁规则(如YARA语法) -

资源消耗

主机代理内存占用应低于50MB,网络检测延迟不超过业务容忍阈值 -

响应集成

支持与SIEM、防火墙联动,实现自动隔离、账户冻结等动作 -

取证能力

完整记录攻击时间线,提供原始数据包、进程树等数字取证材料 -

误报控制

通过用户反馈闭环优化模型,企业级产品误报率需低于0.1% -

合规适配

内置等保2.0、GDPR、HIPAA等合规策略模板

未来防御体系演进

随着攻击者开始利用AI生成反面代码,防御系统正在向以下方向发展:

-

自适应检测架构

采用联邦学习技术,在保护隐私前提下实现多机构威胁模型共享 -

硬件级防护

Intel TDT、AMD Memory Guard等CPU安全扩展指令提升检测效率 -

威胁狩猎即服务

结合EDR数据与外部威胁情报,提供主动式攻击面分析

Gartner预测,到2025年,整合IDS/IPS功能的扩展检测与响应(XDR)平台将覆盖75%的中大型企业,实现平均事件响应时间缩短至11分钟。

技术引用

[1] NIST SP 800-94 载入检测与防御系统指南

[2] MITRE Engenuity ATT&CK评估报告(2025)

[3] Gartner《全球网络安全技术成熟度曲线》

[4] Cisco 2025年度网络安全威胁趋势白皮书