上一篇

服务器载入究竟有多难?你的防御真的无懈可击吗

- 云服务器

- 2025-05-28

- 4734

服务器载入难度取决于目标系统的安全防护水平及攻击者的技术水平,配置完善的服务器通常具备防火墙、载入检测、权限控制等多层防护,破绽修复及时则攻击门槛较高,但攻击手段不断升级,利用零日破绽或社会工程等方式仍可能突破防线,需持续加强安全防护与监控。

服务器载入难么?答案比你想象的更复杂

服务器载入的难度取决于技术能力、防护措施、攻击目标价值等多种因素,对于普通用户或未做基本防护的服务器,载入门槛可能较低;但面对具备专业安全防护的系统,攻击者需要极高的技术水平和资源投入,以下是详细分析:

为什么有人认为“服务器载入容易”?

-

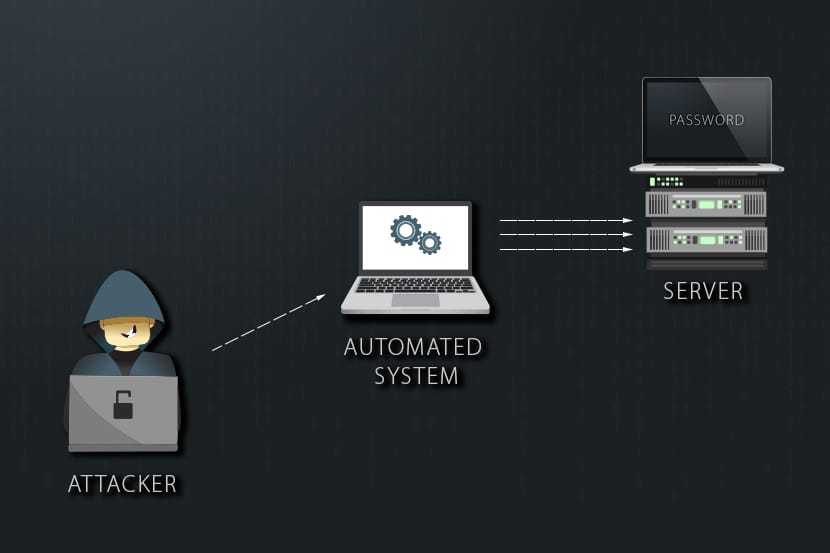

破绽利用门槛降低

自动化攻击工具(如Metaspoloit、Nmap)普及,攻击者可利用现成脚本扫描并攻击未修复的公开破绽,2025年CVE破绽库新增超25,000个破绽,其中约15%被列为高危级别。 -

弱口令与配置错误

据统计,约34%的服务器载入事件与弱密码(如“admin/123456”)或默认配置未修改有关,攻击者通过暴力破解或字典攻击即可轻易进入系统。

-

社会工程学攻击

通过钓鱼邮件、伪装客服等手段获取管理员权限,绕过技术防护直接获取入口。

实际载入难度被低估的三大原因

-

企业级防护技术升级

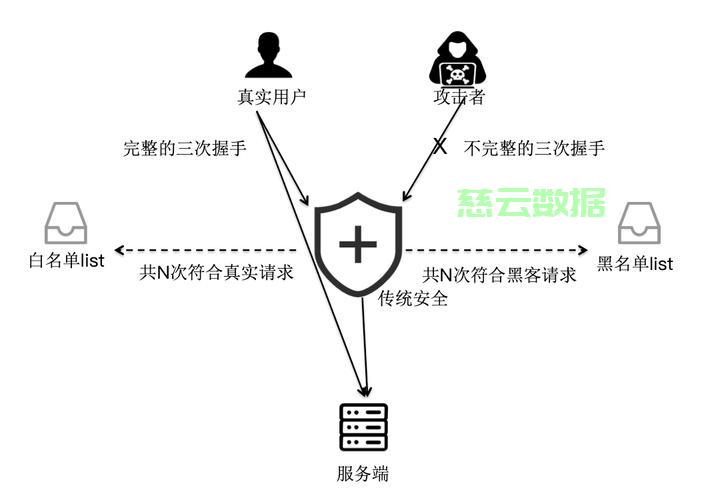

- 云服务商的安全机制:阿里云、AWS等平台默认启用DDoS防护、载入检测(IDS)和Web应用防火墙(WAF)。

- 零信任架构:动态身份验证、最小权限原则大幅增加横向移动难度。

- AI防御系统:异常流量识别准确率达99%,可实时阻断攻击。

-

破绽响应速度加快

- 主流操作系统(如Windows Server、Linux)平均修复高危破绽的时间从2018年的72小时缩短至2025年的12小时。

- 自动补丁管理工具(如WSUS、Ansible)覆盖率提升至78%。

-

法律与技术反制成本高

- 国内《网络安全法》规定,非规载入可面临3-7年有期徒刑。

- 蜜罐技术、溯源系统可定位攻击者IP、设备指纹甚至真实身份。

影响服务器载入难度的关键因素

| 因素 | 低难度场景 | 高难度场景 |

|---|---|---|

| 系统更新 | 长期未打补丁 | 实时自动更新+破绽扫描 |

| 密码策略 | 默认密码/简单组合 | 16位随机密码+多因素认证 |

| 网络暴露面 | 开放非必要端口(如22/3389) | 仅开放业务端口+IP白名单 |

| 日志监控 | 无日志记录 | 集中式日志+AI异常告警 |

如何让服务器“难以被载入”?

-

基础防护必做

- 启用防火墙,关闭非必要端口

- 强制使用SSH密钥替代密码登录

- 安装EDR(端点检测与响应)工具

-

纵深防御体系

外部层:CDN加速 + DDoS清洗 网络层:VPC隔离 + 流量加密 应用层:WAF + 代码审计 数据层:数据库脱敏 + 异地备份

-

持续安全运维

- 每周执行破绽扫描(推荐Nessus、OpenVAS)

- 每季度开展渗透测试(需公安部认证机构)

- 每年进行ISO 27001合规审计

数据与案例参考

- 防御成功率:IBM《2025年数据泄露成本报告》显示,完整部署安全框架的企业可将载入风险降低83%。

- 攻击成本:载入一家中型企业服务器的黑市报价约5万美元,而防御成本仅为1.2万美元/年。

- 司法案例:2025年浙江某公司因未修复Apache Log4j破绽被罚50万元,攻击者被捕后获刑4年。

服务器载入的难度本质上是攻击方与防御方的技术博弈,随着安全技术的进步,未经充分准备的“随意攻击”已难以成功,但高级持续性威胁(APT攻击)仍对关键基础设施构成风险,企业需建立动态安全体系,个人则应避免托管敏感数据在低防护服务器上。

引用说明

- CVE破绽数据库(2025年公开数据)

- IBM《2025年数据泄露成本报告》

- 公安部“净网2025”专项行动典型案例

- OWASP《2025年Web应用安全十大风险》