虚拟主机服务器有致命安全破绽吗

- 虚拟主机

- 2025-06-11

- 3594

守护您的在线堡垒

在数字世界,网站就是您的门面、您的商店、您的业务核心,网络威胁无处不在——数据泄露、反面软件、DDoS攻击… 一次安全事故足以让您苦心经营的信誉和业务瞬间崩塌。虚拟主机和独立服务器,作为网站的基石,其安全性直接决定了您在线资产的安全系数。 理解两者的安全特性和防护之道,是每一位网站拥有者的必修课。

虚拟主机:共享环境下的安全挑战与应对

虚拟主机如同“共享公寓”,多个网站共享同一台物理服务器的资源(CPU、内存、存储),这种模式成本低廉、管理简便,但共享环境也带来了特有的安全考量:

-

“邻居效应”风险:

- 威胁: 同一服务器上的其他网站如果遭遇破解载入、感染反面软件(如被载入、存在破绽被利用),攻击者可能以此为跳板,尝试攻击同服务器的其他站点,甚至获取服务器更高权限。

- 应对:

- 选择信誉良好的主机商: 他们通常有更严格的账户审核、资源隔离技术(如CloudLinux)和主动监控,能快速隔离问题账户。

- 确认隔离措施: 了解主机商是否采用文件权限隔离、用户账户隔离(如jailed shell)、CPU/内存限制等技术。

- 保持自身安全: 这是最关键的一环!及时更新软件、使用强密码、定期扫描自身网站。

-

服务器级配置依赖:

- 威胁: 服务器层面的安全配置(如防火墙规则、PHP版本、Web服务器设置)由主机商统一管理,如果配置不当或更新滞后,所有用户网站都可能暴露在风险中。

- 应对:

- 调研主机商的安全实践: 他们是否及时更新服务器软件和打补丁?是否提供Web应用防火墙(WAF)?是否支持最新版本的PHP等语言?

- 利用主机商提供的安全工具: 如内置的反面软件扫描、一键SSL证书安装、IP黑名单管理等。

- 关注通知: 留意主机商关于安全更新或配置变更的通知。

-

访问权限限制:

- 威胁: 用户通常只能通过FTP/SFTP或控制面板管理文件,无法直接修改核心服务器配置或安装自定义安全软件。

- 应对:

- 善用控制面板功能: 如cPanel/Plesk通常提供文件管理器(权限设置)、安全模块(目录保护、热链接保护)、备份工具等。

- 优先使用SFTP: 比FTP更安全,加密数据传输。

- 最小权限原则: 只赋予FTP/文件管理器账户必要的访问权限。

-

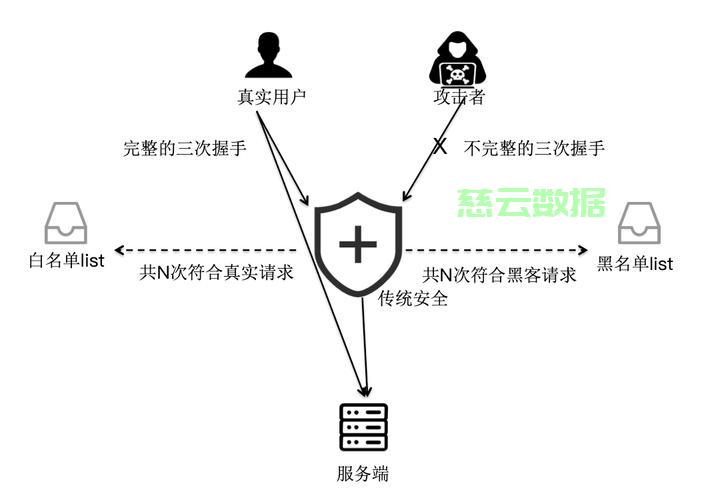

DDoS攻击的连带影响:

- 威胁: 针对同一服务器上某个网站的大规模DDoS攻击,可能导致服务器资源耗尽,使您的网站也因资源不足而无法访问(即使您不是攻击目标)。

- 应对:

- 选择提供DDoS防护的主机商: 了解其防护阈值和缓解能力(通常在网络层)。

- 考虑CDN服务: Cloudflare等CDN能有效吸收和缓解大部分DDoS流量,保护源站服务器。

独立服务器:掌控全局的安全重任

独立服务器(物理服务器/VPS/云服务器)如同您的“独栋别墅”,您拥有整台服务器的完全控制权(root/管理员权限),这带来了无与伦比的灵活性和强大性能,但也意味着安全的重担完全落在您的肩上:

-

系统加固是基石:

- 威胁: 未打补丁的操作系统、默认配置、不必要的服务端口都是破解载入的捷径。

- 应对:

- 及时更新: 这是最重要的! 立即安装操作系统、Web服务器(Nginx/Apache)、数据库(MySQL/MariaDB)、编程语言(PHP/Python等)的安全补丁,启用自动更新或建立严格的更新流程。

- 最小化安装: 仅安装运行网站所必需的软件和服务,禁用或卸载一切不需要的组件。

- 强化配置: 修改默认端口(如SSH)、禁用root远程登录、使用SSH密钥认证、配置严格的防火墙(iptables/firewalld/ufw)规则(仅开放必要端口如80, 443, 自定义SSH端口)。

- 文件权限: 遵循最小权限原则,确保网站文件和目录拥有正确的、严格的权限(如755目录,644文件,敏感配置文件600)。

-

Web应用安全防护墙:

- 威胁: SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)、文件包含等OWASP Top 10破绽是攻击网站应用的常见手段。

- 应对:

- 部署Web应用防火墙(WAF): ModSecurity(开源)或Cloudflare WAF、Sucuri等商业方案,能有效过滤反面流量,阻挡常见攻击模式。

- 保持应用更新: 及时更新CMS(如WordPress, Joomla, Drupal)、插件、主题和所有自定义代码。

- 安全编码实践: 对用户输入进行严格的验证、过滤和转义;使用参数化查询防止SQL注入;设置安全的Cookie属性(HttpOnly, Secure)。

- 定期破绽扫描: 使用Nessus, OpenVAS, Nikto等工具或在线服务扫描网站和服务器破绽。

-

载入检测与监控:

- 威胁: 破解可能利用未知破绽或0day攻击,或通过其他途径(如弱密码)载入。

- 应对:

- 部署载入检测系统(IDS): 如Fail2Ban(针对暴力破解)或OSSEC(主机型IDS),监控日志和异常行为,自动响应(如封禁IP)。

- 集中式日志管理: 使用rsyslog/syslog-ng将日志发送到专用日志服务器或云服务(如ELK Stack, Graylog),便于审计和分析异常。

- 实时监控: 监控服务器资源(CPU, 内存, 磁盘, 带宽)、关键服务状态和网络流量,设置告警阈值。

-

数据安全与灾备:

- 威胁: 硬件故障、人为误操作、勒索软件攻击都可能导致数据永久丢失。

- 应对:

- 实施定期备份: 这是生命线! 采用“3-2-1”策略:至少3份备份,存储在2种不同介质上,其中1份异地(或云端),备份应包括完整系统镜像和数据库/网站文件。定期测试恢复!

- 数据库安全: 为数据库使用强密码、限制远程访问IP、定期审计用户权限。

- 加密: 对敏感数据(如数据库密码)进行加密存储;使用SSL/TLS(HTTPS)加密网站所有流量(免费证书如Let’s Encrypt);考虑对服务器磁盘进行加密(LUKS)。

- 防勒索策略: 确保备份离线或不可改动;保持系统和软件更新;限制用户权限。

核心安全实践:无论选择哪种方案都至关重要

-

强密码与多因素认证(MFA):

- 为所有账户(服务器登录、数据库、FTP、控制面板、CMS后台)设置长、复杂、唯一的密码。务必启用MFA,这是防止账户被盗的最有效手段之一。

-

SSL/TLS 加密(HTTPS):

- 强制使用HTTPS! 这不仅保护用户数据在传输过程中的安全(防止窃听、改动),也是搜索引擎排名因素和用户信任的体现,使用强加密套件,及时更新证书。

-

最小权限原则:

- 无论是服务器用户、数据库用户还是应用程序权限,只赋予完成工作所必需的最小权限,避免使用root或管理员账户进行日常操作。

-

定期更新与补丁管理:

- 建立流程,第一时间为操作系统、Web服务器、数据库、编程语言环境、CMS核心、插件、主题以及所有第三方库应用安全更新和补丁,自动化更新工具(如unattended-upgrades)很有帮助。

-

安全审计与渗透测试:

定期进行安全扫描和破绽评估,对于关键业务系统,考虑聘请专业团队进行渗透测试,主动发现深层次安全隐患。

-

安全意识:

管理员自身是安全链中最重要也最脆弱的一环,警惕钓鱼邮件、社会工程学攻击,不随意下载运行不明程序,不在非安全环境下操作服务器。

如何选择:虚拟主机还是独立服务器?

-

选择虚拟主机:

- 适合: 个人博客、小型企业展示站、流量不高的初创项目、预算有限且缺乏专业运维能力的用户。

- 安全优势: 主机商负责底层服务器安全和维护,提供基础安全工具(WAF/扫描/备份),用户可专注于自身应用安全。

- 安全考量重点: 严格筛选主机商(安全声誉/隔离措施/更新速度),自身做好应用更新、强密码、MFA和备份。

-

选择独立服务器(VPS/云服务器/物理服务器):

- 适合: 中大型企业网站、高流量应用(电商/社区)、需要高度定制化环境、处理敏感数据、有特定合规性要求、拥有或能聘请专业运维团队的用户。

- 安全优势: 完全控制权,可实施深度防御和定制化安全策略,隔离性好(不受邻居影响)。

- 安全考量重点: 用户承担全部安全责任! 必须具备较强的技术能力或专业团队,进行系统加固、持续监控、更新维护、WAF部署、IDS配置、备份管理等全方位防护。

安全是一场永不停歇的旅程

无论是虚拟主机还是独立服务器,没有绝对的安全,只有相对的风险管理和持续的投入。 安全性并非一次性的设置,而是贯穿网站生命周期的持续过程,理解您所选方案的安全模型和自身责任,严格实施基础安全实践(强密码、MFA、HTTPS、及时更新、可靠备份),并根据需要选择合适的主机商或投入资源进行服务器加固与监控,是构建坚固在线堡垒、抵御数字威胁、保障业务稳定运行和用户信任的根本之道。在瞬息万变的网络威胁面前,保持警惕、持续学习、积极防御,是守护您数字资产最强大的盾牌。

引用说明:

- 本文中关于虚拟主机隔离技术(如CloudLinux, jailed shell)、服务器安全配置(如防火墙、SSH加固)、Web应用破绽(OWASP Top 10)、安全工具(如ModSecurity, Fail2Ban, OSSEC, Let’s Encrypt)以及安全最佳实践(如最小权限原则、3-2-1备份策略、MFA)的描述,均基于广泛认可的网络安全行业标准与实践。

- 具体技术实现细节可参考相关官方文档(如Linux发行版安全指南、Nginx/Apache安全文档、ModSecurity规则库、OWASP官方网站、云服务商(AWS/Azure/GCP)安全白皮书等)。

- 关于主机商选择和安全能力的评估建议,参考了行业评测机构(如Trustpilot, HostAdvice, PCMag)及知名技术社区(如Stack Overflow, Server Fault)的讨论共识。