telnet载入物理机

- 物理机

- 2025-08-04

- 22

是关于“telnet载入物理机”的详细内容:

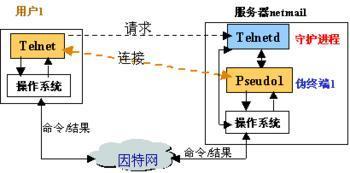

Telnet协议基础与风险

Telnet是一种基于TCP/IP家族的远程登录协议,其核心功能包括端口嗅探和远程控制,它采用客户端-服务器(C/S)架构,允许用户通过本地终端模拟直接操作远程设备的交互式会话,由于所有数据传输均以明文形式进行(包括用户名、密码及执行命令),攻击者可轻易截获敏感信息,甚至实施“中间人”攻击改动通信内容,这种设计缺陷使其成为网络安全的重大隐患,尤其在未加密的网络环境中极易被利用。

实现Telnet载入物理机的关键步骤

环境准备与网络配置

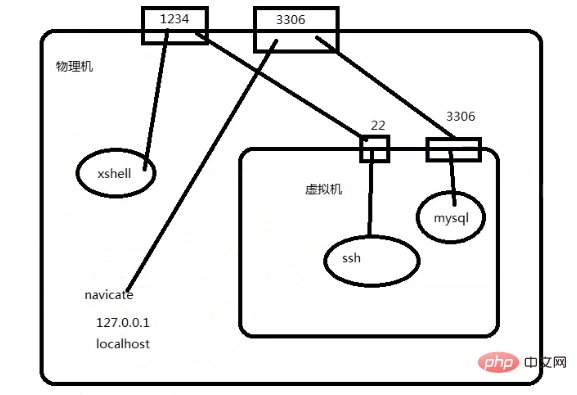

- 添加虚拟网卡并设置IP段:若物理机缺乏网络环回适配器,需手动安装微软提供的“网络环回适配器”,随后进入设备管理器完成驱动加载,并为新增网卡分配与目标设备相同的网段IP地址,在华为设备中可通过

[Huawei]telnet server enable启用服务。 - 端口映射与双向通道建立:使用云平台工具创建UDP类型的虚拟网卡,将其与物理网卡绑定,并配置出入口编号为1和2的双向通道,此操作确保数据包能在物理机与目标设备间双向传输。

- 路由器端口联动调试:将连接物理机的路由器接口配置为同一网段,通过

ping测试连通性,若失败则需检查网卡添加状态、端口映射规则及子网掩码是否正确。

认证机制破解与权限提升

- VTY接口配置:在设备上执行

user-interface vty 0 4进入虚拟终端模式,设置认证方式为密码模式(authentication-mode password),并定义登录口令,注意密码长度限制(最大16字符)且输入时不回显。 - 用户特权等级调整:通过

user privilege level 15赋予最高权限级别,使载入者获得完全控制权,部分系统支持AAA认证模式,但默认密码策略较弱,易被暴力破解。 - 静态路由劫持:在模拟器(如eNSP)中搭建实验环境时,需为交换机配置静态路由指向攻击者的IP地址,从而实现流量重定向至反面主机。

实战渗透流程示例

以华为ENSP模拟器为例:

| 阶段 | 操作指令 | 作用 |

|————–|———————————–|————————–|

| 启用服务 | display telnet server status | 确认当前状态 |

| | telnet server enable | 激活Telnet监听端口 |

| 创建账户 | aaa → local-user admin ... | 新增高权限管理员账号 |

| 绑定服务类型 | service-type telnet | 开放远程管理接口 |

| 测试连接 | telnet [目标IP] | 验证破绽可利用性 |

当成功建立会话后,攻击者可执行任意系统命令,如同直接操控目标设备的控制台。

防御建议与安全加固措施

- 禁用默认Telnet服务:优先使用SSH替代方案,因其支持加密传输;若必须保留Telnet,应限制访问源IP范围。

- 强化密码策略:采用复杂组合(大小写字母+数字+符号),定期更换密钥。

- 网络层隔离:通过防火墙阻断非必要端口的入站请求,仅允许信任网段访问管理接口。

- 日志审计监控:记录所有登录尝试行为,及时发现异常活动轨迹。

FAQs

Q1: Telnet连接失败的可能原因有哪些?

A: 常见原因包括:①网络不通(检查物理链路、子网掩码是否匹配);②认证模式配置错误(如未设置密码或权限不足);③设备未启用Telnet服务;④防火墙拦截了相关端口,可逐步排查上述环节解决问题。

Q2: 如何检测系统中是否存在开放的Telnet端口?

A: 在Linux系统中执行netstat -anp | grep :23查看监听状态;Windows下可通过“任务管理器→详细信息”定位进程ID,再结合命令行工具curports分析占用情况,Nmap扫描工具也能高效识别暴露的服务端口。

Telnet协议因先天安全性不足已成为高风险入口点,在实际运维中,建议尽快迁移至更安全的协议(如SSH),并对遗留系统实施严格的