hero引擎破绽检测

- 行业动态

- 2025-05-11

- 1

通过破绽扫描、代码审计及模糊测试,结合AWVS、Nessus等工具,可有效识别并修复Hero引擎中的安全缺陷,防范潜在攻击

Hero引擎破绽检测是保障基于该引擎开发的网络游戏安全稳定运行的重要环节,随着游戏行业的快速发展,针对游戏引擎的反面攻击手段不断升级,掌握系统性的破绽检测方法对开发者、运维人员及安全团队至关重要,本文将从破绽类型分析、检测技术路径、工具应用及防护策略等多个维度展开深度解析。

Hero引擎核心架构与破绽风险面

Hero引擎采用C++开发,包含网络通信模块、脚本解析器(支持Lua/Python)、数据库接口及资源管理系统,其模块化设计虽然提升了开发效率,但也形成了多个潜在攻击面:

| 模块类别 | 高危破绽类型 | 风险等级 |

|---|---|---|

| 网络通信层 | 数据包改动、DDoS攻击、协议破解 | 高 |

| 脚本执行引擎 | 代码注入、缓冲区溢出 | 紧急 |

| 数据库交互模块 | SQL注入、敏感数据泄露 | 高 |

| 文件系统管理 | 任意文件上传、路径穿越 | 中高 |

| 客户端资源加载 | 资源劫持、反开挂机制绕过 | 中 |

典型破绽检测矩阵

SQL注入破绽检测

检测场景:用户输入未过滤直接拼接SQL语句

检测手段:

- 构造特殊payload测试登录/注册接口(如

' OR 1=1 --) - 监控数据库异常查询日志(慢查询、高频查询)

- 使用Burp Suite进行参数模糊测试

修复方案:

// 原始危险代码示例 std::string query = "SELECT FROM users WHERE username='" + input + "'"; // 修复后代码 std::string query = "SELECT FROM users WHERE username=?"; preparedStatement->setString(1, input);

脚本注入破绽检测

检测重点:Lua/Python沙箱逃逸、命令执行破绽

检测方法:

- 在聊天系统输入

os.execute('ls')测试命令执行 - 检查脚本虚拟机内存边界控制(如Lua栈大小限制)

- 使用静态代码分析工具扫描自定义脚本扩展

防御措施:

- 禁用敏感API(如文件操作、网络访问)

- 启用脚本执行时间阈值检测

- 实施脚本签名校验机制

文件上传破绽检测

检测路径:

- 测试附件上传功能允许的MIME类型范围

- 尝试上传包含反面代码的存档文件(如

.jsp伪装成.jpg) - 检查服务器对上传目录的权限设置(0777为高风险)

修复建议:

# 原始危险代码

def handle_upload(file):

destination = '/uploads/' + file.filename

file.save(destination)

# 修复后代码

import os

ALLOWED_EXTENSIONS = {'png', 'jpg', 'gif'}

def secure_upload(file):

ext = os.path.splitext(file.filename)[1][1:].lower()

if ext not in ALLOWED_EXTENSIONS:

raise Exception("Invalid file type")

safe_name = secure_filename(file.filename)

file.save(os.path.join('/protected_uploads', safe_name))高级检测技术体系

动态污点分析

通过TaintTracking标记用户输入数据流向,重点监控:

- HTTP请求参数→SQL语句拼接

- 用户输入→文件路径生成脚本执行环境

模糊测试(Fuzzing)

针对关键接口实施变异测试:

# 使用American Fuzzy Lop对登录接口进行模糊测试 afl-fuzz -i test_cases -o findings -python login_handler.py

内存安全检测

采用AddressSanitizer检测C++模块:

# 编译时开启检测选项 clang++ -fsanitize=address -g game_server.cpp -o server # 运行时捕获越界访问 ./server

破绽响应与防护体系构建

应急响应流程

| 阶段 | 关键操作 |

|---|---|

| 监控预警 | 部署WAF拦截SQL注入特征,配置日志审计规则 |

| 破绽验证 | 使用PoC复现攻击,确认影响范围(如特定服务器/全服) |

| 紧急处置 | 热修复补丁部署、临时关闭高危功能 |

| 根因分析 | 代码审查+流量回溯定位破绽源头 |

| 体系优化 | 更新载入检测规则库,加强代码审计流程 |

纵深防御策略

- 网络层:部署CDN隐藏真实IP,配置IP黑名单机制

- 应用层:启用CSRF token防护,实施请求速率限制

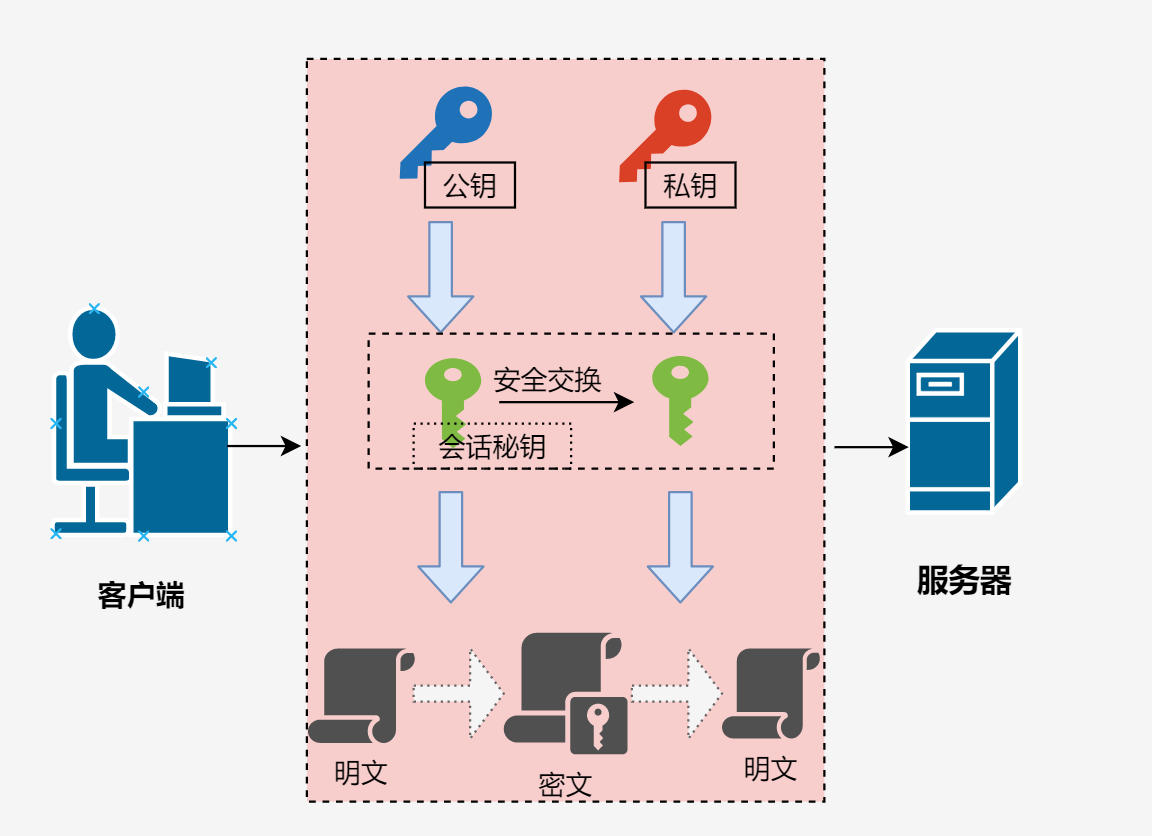

- 数据层:敏感字段加密存储(如AES-256),备份数据脱敏处理

- 运维层:定期更新第三方组件(如OpenSSL),分离开发/测试/生产环境

自动化检测工具集

| 工具类别 | 推荐工具 | 适用场景 |

|---|---|---|

| 静态代码分析 | SonarQubescan | 代码规范审计 |

| 动态爬虫检测 | Acunetix | Web管理后台破绽扫描 |

| 协议级检测 | Wireshark+CustomDissector | 私有协议逆向分析 |

| 性能监控 | Prometheus+Grafana | 异常流量模式识别 |

| 日志分析 | ELK Stack | 攻击行为溯源 |

FAQs

Q1:如何有效预防Hero引擎的SQL注入破绽?

A1:需采取三层防护措施:①前端进行输入长度限制和字符过滤;②后端使用预编译语句(PreparedStatement)处理数据库操作;③部署Web应用防火墙(WAF)实时拦截异常SQL语句,建议定期进行渗透测试,重点关注用户登录、充值等敏感接口。

Q2:发现脚本注入破绽后应如何紧急处置?

A2:首先立即下线受影响的脚本功能模块,通过热更新机制推送修复补丁,同步检查日志定位攻击源IP,临时封禁可疑账号,长期需完善脚本沙箱机制,限制文件读写、网络通信等敏感API调用,并建立脚本