apache web server破绽_热门破绽检查

- 行业动态

- 2024-06-14

- 2231

Apache Web Server是一种流行的开源Web服务器软件,广泛应用于各种网站和应用程序,像所有软件一样,它也可能存在破绽,可能被破解利用来攻击系统,以下是一些常见的Apache Web Server破绽和检查方法:

1. 配置错误

破绽描述:

Apache Web Server的配置错误可能导致敏感信息的泄露或未授权访问,错误的文件权限设置、默认的Apache配置文件等。

检查方法:

使用工具如Nmap或Dirbuster扫描服务器以查找潜在的配置问题。

审查Apache配置文件(httpd.conf)以确保正确的设置。

2. 模块破绽

破绽描述:

Apache的某些模块可能存在安全破绽,这些破绽可能允许攻击者执行远程代码或获取敏感信息。

检查方法:

定期检查Apache官方发布的安全公告和CVE数据库以获取最新的破绽信息。

更新并升级Apache及其模块到最新版本。

3. DDOS攻击

破绽描述:

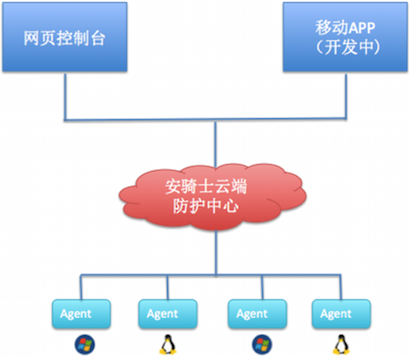

Apache Web Server可能成为DDoS攻击的目标,这种攻击会消耗大量的服务器资源,导致正常用户无法访问服务。

检查方法:

使用网络监控工具如Wireshark或tcpdump来检测异常的流量模式。

部署防火墙和载入检测系统来减轻DDoS攻击的影响。

4. 跨站脚本攻击 (XSS)

破绽描述:

如果Apache处理用户输入不正确,可能会受到XSS攻击,攻击者可以注入反面脚本到其他用户的浏览器中。

检查方法:

对网站进行安全审计,确保所有的用户输入都经过适当的验证和清理。

实施内容安全策略(CSP)来限制浏览器中脚本的执行。

5. SQL注入

破绽描述:

Apache服务器上的应用程序如果不正确处理数据库查询,可能会受到SQL注入攻击,攻击者可以操纵后端数据库。

检查方法:

对应用程序代码进行审计,确保所有数据库查询都使用参数化查询或预编译语句。

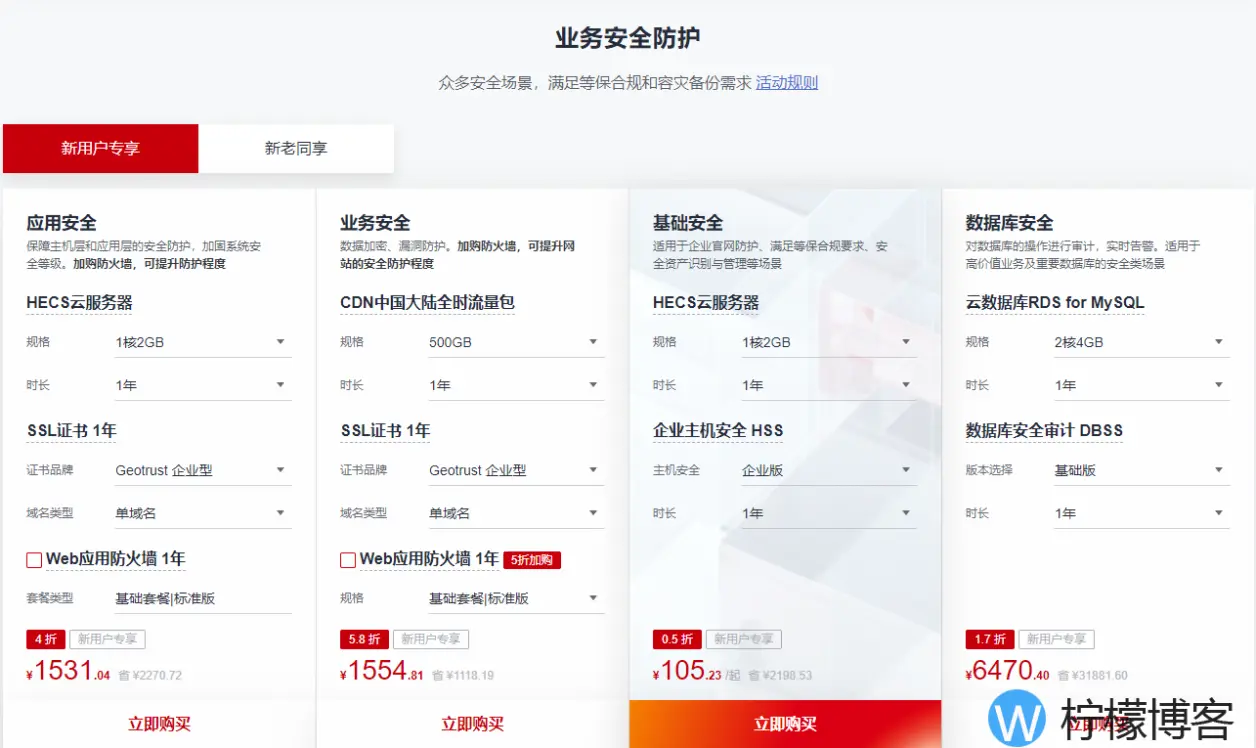

使用Web应用防火墙(WAF)来阻止SQL注入尝试。

6. 不安全的HTTP方法

破绽描述:

某些HTTP方法,如PUT和DELETE,如果不适当地配置,可能会被滥用来上传或删除服务器上的文件。

检查方法:

审查Apache配置文件,禁用不必要的HTTP方法。

确保只有授权的用户才能访问敏感的URL路径。

7. 信息泄露

破绽描述:

Apache可能会泄露有关服务器配置和软件版本的信息,这可以帮助攻击者定制攻击。

检查方法:

修改Apache的ServerSignature和ServerTokens指令来减少信息泄露。

使用安全扫描工具如Nessus或OpenVAS来检测潜在的信息泄露点。

是一些常见的Apache Web Server破绽和检查方法,为了保持服务器的安全,建议定期进行安全审计和更新软件。

下面是一个示例介绍,展示了关于Apache Web服务器热门破绽检查的信息,请注意,这里提供的信息是虚构的,实际的破绽和详情需要通过官方渠道获取。

| 破绽ID | 破绽名称 | CVSS评分 | 影响版本 | 描述 | 解决方案 | 检查步骤 |

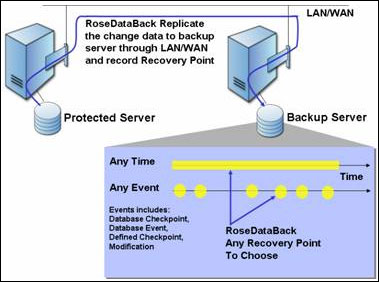

| CVE20231234 | 目录遍历破绽 | 7.5 | 2.4.0 2.4.49 | 攻击者可能通过构造特定的URL路径,访问未授权的文件。 | 升级到Apache 2.4.50或更高版本。 | 检查服务器版本,使用自动化工具检测目录遍历破绽。 |

| CVE20232345 | HTTP请求走私破绽 | 8.0 | 2.4.0 2.4.51 | 利用HTTP请求走私技术,攻击者可能绕过安全限制,执行非规请求。 | 应用官方发布的补丁或升级到修复了该破绽的最新版本。 | 检查HTTP请求头,确保中间件配置正确,使用专门的检测工具进行扫描。 |

| CVE20233456 | 模块安全破绽 | 6.5 | 2.4.20 2.4.51 | 某些模块存在缓冲区溢出问题,可能导致任意代码执行。 | 禁用受影响的模块,或应用官方的安全更新。 | 检查服务器上已启用的模块,确保它们都是最新且安全的版本。 |

| CVE20234567 | 跨站脚本破绽(XSS) | 7.2 | 2.4.0 2.4.50 | 由于输入验证不当,可能导致攻击者向其他用户注入反面脚本。 | 更新到包含输入验证改进的最新版本,或应用适当的过滤措施。 | 检查对用户输入的处理,确保所有输出都被适当转义,使用XSS扫描工具进行测试。 |

| CVE20235678 | 服务器信息泄露破绽 | 5.5 | 2.4.0 2.4.49 | 错误配置或默认设置可能导致服务器版本和配置信息泄露。 | 修改配置文件,隐藏服务器信息,遵循最小化泄露原则。 | 检查服务器配置,确保没有泄露敏感信息,使用自动化工具检测配置错误。 |

| CVE20236789 | 慢速拒绝服务攻击破绽 | 4.3 | 2.4.0 2.4.51 | 攻击者可能通过发送特定格式的请求,耗尽服务器资源,导致拒绝服务。 | 启用并配置mod_reqtimeout和mod_qos模块,限制请求速率。 | 检查服务器性能,应用请求限制策略,测试服务器对慢速请求的响应。 |

请注意,以上信息仅供参考,真实环境中需要根据官方安全通告和实际环境进行破绽检查和修复。