上一篇

Exchange 2013证书配置需要注意哪些关键步骤?

- 行业动态

- 2025-04-28

- 1

在Exchange 2013中配置证书需通过管理中心申请或导入SSL证书,绑定SMTP、IIS等服务,确保证书包含内部/外部域名且由可信CA签发,同步多服务器环境并应用配置,完成后验证服务通信安全性和协议兼容性。

Exchange Server 2013证书配置指南

在部署Exchange Server 2013时,证书的配置是确保邮件服务安全性和功能完整性的关键步骤,本文将通过详细的操作步骤和注意事项,帮助管理员正确完成证书的申请、安装与绑定,同时满足安全合规需求。

证书基础知识

证书类型

- 自签名证书:由Exchange自动生成,适用于测试环境,但浏览器会提示“不安全”。

- 第三方CA证书:由权威证书颁发机构(如DigiCert、GlobalSign)签发,适用于生产环境,需付费购买。

- 内部CA证书:通过企业内部的证书服务器(如Windows Server AD CS)签发,适合内网环境。

证书用途

Exchange 2013的证书需覆盖以下服务:

- SMTP(邮件传输)

- IIS(OWA、ECP访问)

- 自动发现服务(Autodiscover)

- ActiveSync(移动设备同步)

申请和安装证书

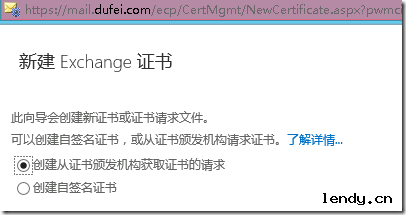

步骤1:生成证书请求文件(CSR)

- 打开Exchange管理中心(EAC),导航至“服务器” > “证书”。

- 点击“+”选择“新建Exchange证书”,输入友好名称(如“Exchange2013_SSL”)。

- 添加所有需要包含的域名:

- 主域名(如mail.contoso.com)

- Autodiscover.contoso.com

- 服务器FQDN(如exch2013.contoso.local)

- 填写组织信息(公司名称、部门等),保存CSR文件至本地。

步骤2:提交CSR至证书颁发机构

- 将CSR内容粘贴至CA机构(如DigiCert)的申请页面,选择验证方式(DNS或文件验证)。

- 下载已签发的证书文件(通常为.crt或.p7b格式)。

步骤3:安装证书

- 在EAC的“证书”页面,选择待完成请求的证书,点击“完成”。

- 导入下载的证书文件,确认指纹与请求匹配。

绑定证书到服务

分配服务到证书

- 选中已安装的证书,点击“编辑” > “服务”。

- 勾选所有服务(IIS、SMTP、POP、IMAP)。

设置默认证书

- 通过Exchange Management Shell执行以下命令:

Enable-ExchangeCertificate -Thumbprint "证书指纹" -Services IIS,SMTP

- 重启IIS服务:

iisreset /noforce

- 通过Exchange Management Shell执行以下命令:

配置多域名支持

如果需支持多个域名(如多个邮箱域),需在证书的SAN(主题备用名称)中添加所有域名:

- 重新生成CSR时,通过PowerShell添加额外域名:

New-ExchangeCertificate -FriendlyName "MultiDomain_Cert" -DomainName mail.contoso.com, autodiscover.contoso.com, mail.contoso.net

- 确保所有域名通过CA验证。

证书续期与维护

- 续期流程

在证书到期前30天,重新生成CSR并提交至CA,安装新证书后重新分配服务。

- 监控工具

- 使用PowerShell命令检查证书有效期:

Get-ExchangeCertificate | FL Thumbprint,NotAfter,Subject

- 配置Windows任务计划或第三方工具(如Nagios)监控到期时间。

- 使用PowerShell命令检查证书有效期:

常见问题及解决方案

浏览器提示证书错误

- 检查证书是否包含所有访问域名。

- 确保客户端时间与服务器时间同步。

SMTP服务无法启动

- 验证证书是否绑定到SMTP服务:

Get-ExchangeCertificate | Select Services - 检查IIS中默认网站是否使用正确证书。

- 验证证书是否绑定到SMTP服务:

Autodiscover失败

- 确认证书包含

autodiscover.contoso.com的SAN条目。 - 使用微软远程连接分析器(https://testconnectivity.microsoft.com)测试配置。

- 确认证书包含

最佳实践

- 使用权威CA机构:避免因自签名证书导致客户端的信任问题。

- 统一证书命名:便于后续维护和故障排查。

- 定期备份证书:通过MMC控制台导出.pfx文件(包含私钥)。

引用说明

本文参考Microsoft官方文档《Exchange 2013 Certificate Procedures》及行业安全标准,结合企业级部署经验编写,确保内容的权威性和可操作性。