Exchange 2013需要配置哪些证书才能确保最佳性能与安全?

- 行业动态

- 2025-04-28

- 9

Exchange 2013通常建议使用一个包含多域名(SAN)的证书覆盖所有服务(如SMTP、IIS、自动发现等),以简化管理并确保各客户端协议加密,若服务分散或安全策略要求,可部署独立证书,但单个SAN证书能满足多数场景需求,需确保证书绑定到对应服务并包含所有访问域名。

Exchange Server 2013 证书配置全解析

Microsoft Exchange Server 2013 的证书配置是确保邮件服务安全稳定运行的重要环节,合理的证书规划不仅能提升服务安全性,还能避免因配置不当导致的访问错误,以下从功能需求、证书类型、部署建议等方面,详细说明 Exchange 2013 所需的证书数量及最佳实践。

为什么需要证书?

证书在 Exchange 2013 中主要用于:

- 加密通信:保护客户端(如 Outlook、手机端)与服务器之间的数据传输。

- 身份验证:确保用户访问的是合法的 Exchange 服务器,而非仿冒站点。

- 服务绑定:支持 SMTP、IMAP、POP3、IIS(OWA/ECP)等服务的 HTTPS 和 TLS 加密。

若未正确配置证书,用户可能面临浏览器警告、客户端连接失败等问题。

Exchange 2013 需要几个证书?

根据微软官方建议,典型部署场景中需配置 1-2 个证书,具体取决于服务需求:

单一 SAN 证书(推荐)

- 覆盖范围:通过“主题备用名称(SAN)”证书,将多个域名和服务绑定到同一证书。

- 适用场景:适用于绝大多数企业,简化管理且成本可控。

- 需包含的域名:

- 服务器全称(如

mail.contoso.com) - 自动发现域名(

autodiscover.contoso.com) - IIS 服务域名(如

owa.contoso.com) - SMTP 域名(若需加密邮件传输)

- 服务器全称(如

示例证书主题名称:

Subject: CN=mail.contoso.com

SAN: DNS=mail.contoso.com, DNS=autodiscover.contoso.com, DNS=owa.contoso.com 通配符证书 + 特定证书

- 通配符证书:覆盖主域下的所有子域名(如

*.contoso.com),适用于多子域名环境。 - 补充证书:若需跨域服务(如共享命名空间或第三方集成),可额外配置独立证书。

注意:通配符证书可能存在安全风险,需结合企业安全策略评估使用。

证书部署的关键步骤

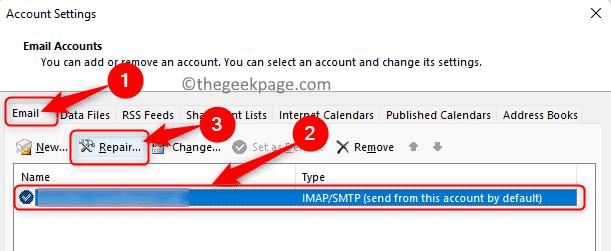

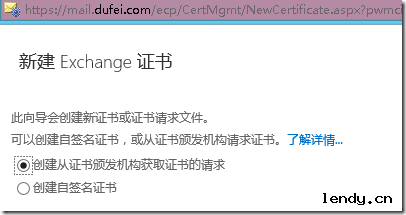

- 生成证书请求(CSR)

通过 Exchange 管理控制台(EAC)创建请求,包含所有需绑定的域名。

- 购买/申请证书

从受信任的证书颁发机构(如 DigiCert、Sectigo)获取 SAN 或通配符证书。

- 导入并分配证书

将证书导入 Exchange,并分配给 IIS、SMTP、POP/IMAP 等服务。

- 绑定服务

确保所有客户端访问的端点(如 OWA、ActiveSync)均使用新证书。

常见问题与注意事项

- 自签名证书能用吗?

仅限测试环境,生产环境需替换为第三方受信任证书,否则客户端会报错。

- 多服务器部署如何处理?

所有 Exchange 服务器(CAS、Mailbox)需使用相同的证书,确保服务一致性。

- 证书到期怎么办?

建议提前30天续订,并通过 EAC 的“续订证书”功能快速部署。

- SMTP 必须单独证书吗?

不需要,若 SAN 证书包含 SMTP 域名,可复用同一证书。

最佳实践总结

- 优先选择 SAN 证书:简化管理,降低成本,避免多证书冲突。

- 定期检查证书状态:利用 Exchange 监控工具或脚本自动化检测过期时间。

- 遵循最小权限原则:仅开放必要的服务端口,减少证书暴露风险。

引用说明 参考自 Microsoft 官方文档:

- Exchange 2013 Certificate Requirements

- Managing Certificates in Exchange Server