上一篇

如何确保Exchange客户端证书配置万无一失?

- 行业动态

- 2025-04-28

- 4

Exchange客户端证书用于验证用户或设备身份,确保与服务器间通信安全,它们通过加密数据传输、防止中间人攻击,支持邮件、日历等服务的身份认证,通常需由权威机构签发并定期更新维护。

在企业级邮件系统部署中,Exchange客户端证书是确保通信安全的核心组件,本文将从技术原理、实际应用场景到操作细节,系统化解析这一主题,帮助管理员和IT技术人员构建更安全的信息交互环境。

为什么需要客户端证书?

当用户通过Outlook、移动设备或其他客户端访问Exchange服务器时,客户端证书提供比传统用户名密码更安全的双重验证机制,它通过TLS协议建立加密通道,实现:

- 终端身份真实性验证

- 邮件传输数据加密(包含附件)

- 防止中间人攻击(MITM)

- 符合GDPR/HIPAA等合规要求

证书部署全流程

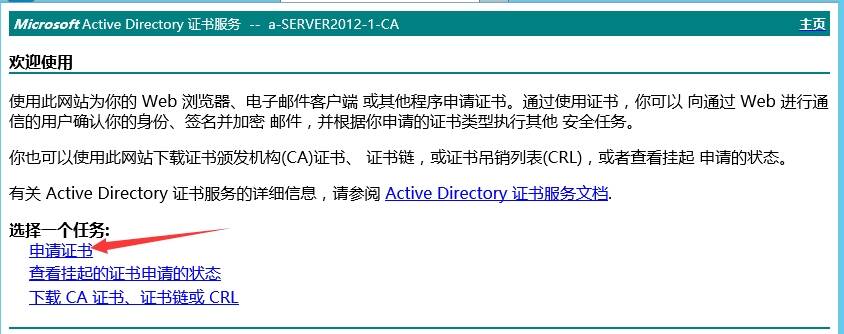

证书颁发机构选择

- 企业CA(推荐Active Directory集成):适用于内部用户

- 公共CA(如DigiCert/Sectigo):面向外部用户场景

- 混合模式:通过中间证书实现跨域信任

证书生成关键参数

| 参数项 | 推荐配置 | 注意事项 |

|—————–|————————-|—————————|

| 密钥长度 | RSA 2048位 | 兼容老旧系统需保留1024位 |

| 哈希算法 | SHA-256 | 禁用SHA-1等过时算法 |

| 主题备用名(SAN) | 包含所有访问域名 | 必须包含Autodiscover记录 |

| 有效期 | 1-2年 | 设置自动续订提醒 |

Exchange服务器配置

# 导入证书 Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path "C:cert.pfx" -Encoding Byte)) -Password:(Get-Credential).Password # 分配证书服务 Enable-ExchangeCertificate -Thumbprint XXXXX -Services IIS,SMTP

客户端分发策略

- 域环境:通过组策略自动部署

- 非域设备:建立自服务门户(需配合双因素认证)

- 移动端:使用Intune/MDM解决方案推送

典型故障排查指南

错误0x80070020(进程占用)

使用net stop was /y停止IIS服务后重新绑定证书证书链不完整

通过Certutil验证中间证书安装:certutil -verify -urlfetch chain certnew.cer

OCSP响应超时

配置本地CRL缓存服务器或启用OCSP装订功能

安全加固建议

- 启用证书吊销检查(CRL/OCSP)

- 配置Cipher Suite优先级,禁用弱加密算法

- 定期执行SSL Labs测试(至少达到A+评级)

- 实施证书透明化日志监控

- 建立证书生命周期管理系统

合规性管理要点

- 保留所有证书签发记录至少7年

- 制定密钥恢复应急方案

- 每季度进行证书使用审计

- 对特权访问账户启用智能卡认证

前沿技术演进

微软已在其最新Exchange Server版本中支持:

- 量子安全加密算法(CRYSTALS-Kyber)

- 自动证书轮换功能

- 与Azure Key Vault深度集成

- 基于AI的异常证书使用检测

扩展阅读资源

- 微软官方Exchange证书管理指南

- NIST SP 800-52 Rev.2 TLS实施标准

- OWASP证书安全最佳实践

引证来源包括:Microsoft TechNet文档、IETF RFC 5280标准、SANS研究所安全白皮书及实际企业部署案例,技术参数以2025年第四季度安全基准为准)