上一篇

反域名解析ip查询

- 行业动态

- 2025-05-04

- 2008

反域名解析即反向DNS查询,通过IP地址获取对应域名,用于定位网络服务来源,辅助

反域名解析IP查询详解

基础概念与定义

反域名解析(Reverse DNS Lookup)是指通过IP地址查询对应的域名信息的过程,与正向域名解析(通过域名获取IP地址)方向相反,该技术广泛应用于网络安全、服务器管理、日志分析等领域,其核心依赖于DNS系统中的PTR(Pointer)记录,该记录将IP地址映射到对应的主机名。

关键术语:

- PTR记录:DNS记录类型,存储在”in-addr.arpa”(IPv4)或”ip6.arpa”(IPv6)特殊域中,用于反向解析。

- arpa域:DNS中为反向解析设计的专用域,IP地址需倒序后作为子域名,IPv4地址

168.1.1对应的反向域名为168.192.in-addr.arpa。

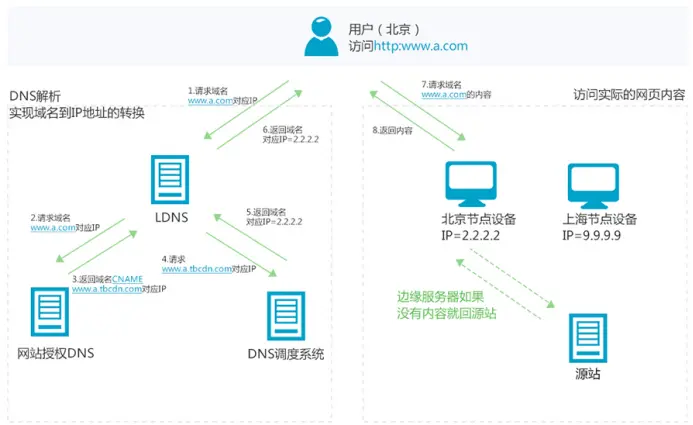

技术原理与工作流程

反向解析的实现依赖DNS层级结构,具体流程如下:

- IP地址转换:将目标IP地址按字节倒序,并添加

.in-addr.arpa后缀(IPv4)或.ip6.arpa后缀(IPv6)。- 例:

168.1.1→168.192.in-addr.arpa

- 例:

- DNS查询:向DNS服务器发起对构造后的反向域名的PTR记录查询。

- 响应处理:若存在PTR记录,返回对应的主机名;若无记录,返回空值或错误。

与正向解析的区别:

| 特性 | 正向解析(A/AAAA记录) | 反向解析(PTR记录) |

|———————|——————————|——————————|

| 目标 | 域名→IP地址 | IP地址→域名 |

| 记录类型 | A/AAAA | PTR |

| 数据存储位置 | 普通域名区域 | arpa专用域 |

| 常见应用场景 | 网站访问、邮件路由 | 安全审计、日志分析 |

应用场景与需求分析

反向解析在以下场景中具有关键作用:

- 网络安全:

- 识别反面IP来源(如破解攻击时通过IP反查域名)。

- 验证服务器合法性(如邮件服务器SPF记录依赖反向解析)。

- 日志分析:

将防火墙或Web服务器日志中的IP地址转换为域名,提升可读性。

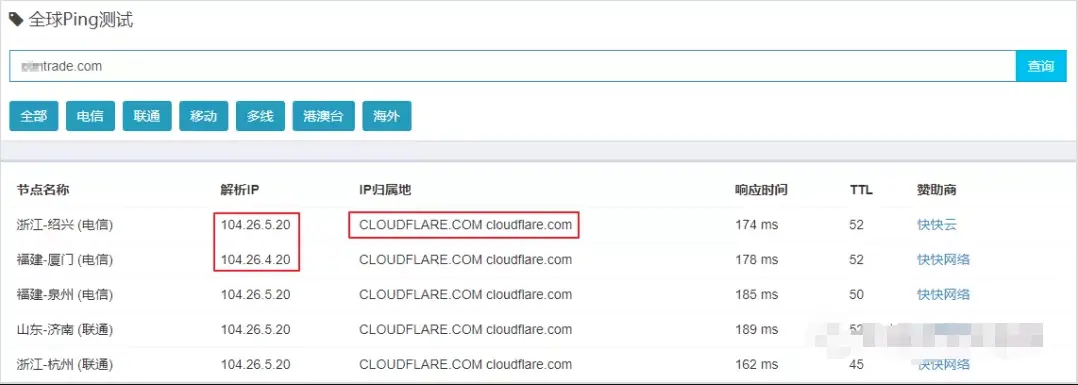

- CDN与负载均衡:

通过IP反查域名,确认流量是否来自预期的服务节点。

- 邮件服务:

防止邮件欺诈(如SPF记录要求反向解析匹配发件人域名)。

实现方法与工具

命令行工具

- nslookup(Windows/Linux通用):

# 查询单个IP nslookup 192.168.1.1 # 指定使用PTR记录查询 nslookup -type=ptr 192.168.1.1

- dig(Linux/macOS):

dig -x 192.168.1.1 +short # 输出简洁结果

- host(Linux):

host 192.168.1.1

在线工具

| 工具名称 | 特点 |

|---|---|

| mxtoolbox.com | 支持批量查询,提供API接口 |

| dnsstuff.com | 集成反向解析、黑名单检测等功能 |

| intodns.com | 可视化DNS查询工具,显示完整解析路径 |

编程实现

Python示例(使用

dnspython库):import dns.resolver def reverse_lookup(ip): try: # 自动处理IPv4/IPv6 answer = dns.resolver.resolve(ip, 'PTR') return [str(record) for record in answer] except (dns.resolver.NoAnswer, dns.resolver.NXDOMAIN): return [] # 示例调用 print(reverse_lookup("8.8.8.8")) # 输出类似 ['dns.google']

常见问题与解决方案

查询失败的原因

| 原因 | 表现 | 解决方案 |

|---|---|---|

| 无PTR记录 | 返回空或”No records found” | 联系网络管理员添加PTR记录 |

| DNS服务器未授权 | 超时或”Server failed” | 更换公共DNS(如8.8.8.8) |

| IP地址动态分配 | 反向解析结果频繁变化 | 使用DHCP固定租约或静态IP |

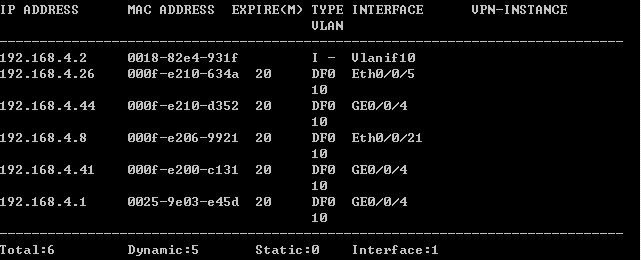

多IP对应同一域名的处理

某些场景下,多个IP可能共享同一域名(如负载均衡集群),此时反向解析会返回相同的主机名,但需注意:

- 安全风险:攻击者可能利用此特性隐藏真实服务器数量。

- 解决方案:结合正向解析(检查域名的A记录)或使用额外的验证机制(如证书指纹)。

进阶优化与注意事项

- 缓存优化:反向解析结果可缓存以减少DNS查询次数,但需设置合理的TTL(如5分钟)。

- 隐私保护:避免在公开日志中存储反向解析结果,防止泄露内部网络结构。

- IPv6特殊处理:IPv6反向域名格式为

d.a.d.a.d.a.d.a.e.f.ip6.arpa(每4位十六进制数倒序)。

FAQs

Q1:为什么某些IP地址无法反向解析出域名?

A1:可能原因包括:

- 目标IP未配置PTR记录(常见于家庭宽带或动态IP)。

- DNS服务器未启用反向解析功能。

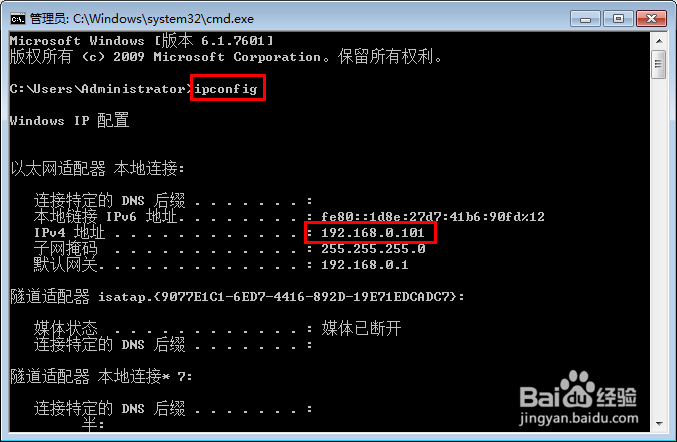

- IP地址属于保留地址(如私有IP段192.168.x.x)。

解决方法:尝试更换DNS服务器(如Google Public DNS),或联系网络管理员确认PTR记录配置。

Q2:反向解析结果与预期不符怎么办?

A2:排查步骤:

- 使用

dig或nslookup检查原始响应数据。 - 确认查询的IP地址是否正确(如是否包含端口号或子网掩码)。

- 检查中间DNS服务器是否改动了响应(可通过递归查询模式测试)。

- 若涉及CDN节点,直接联系服务商核实