上一篇

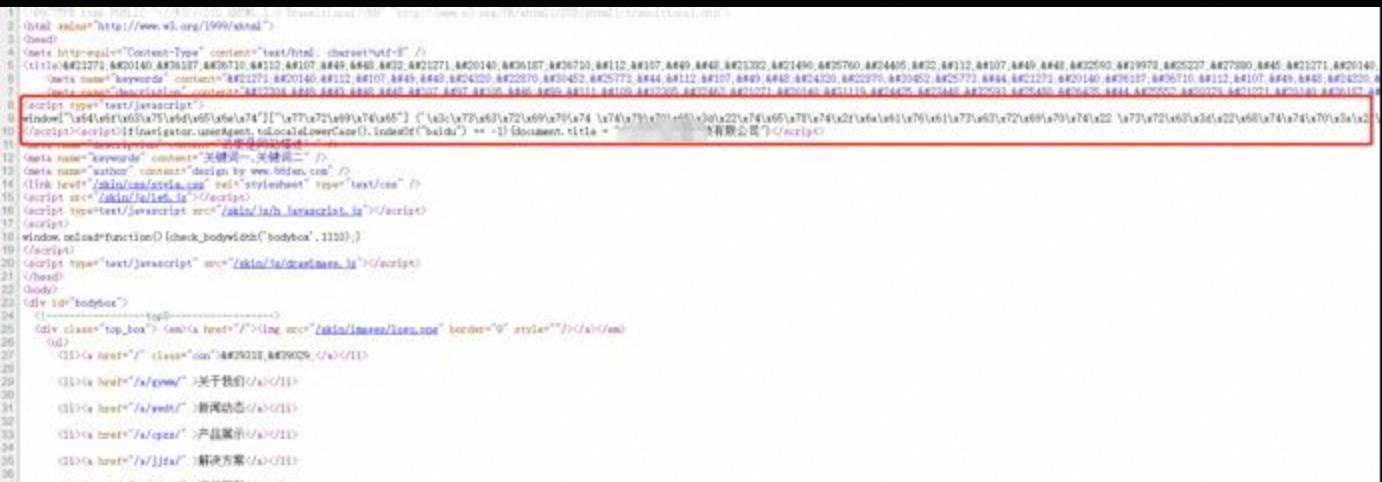

html网站注入

- 行业动态

- 2025-04-28

- 4732

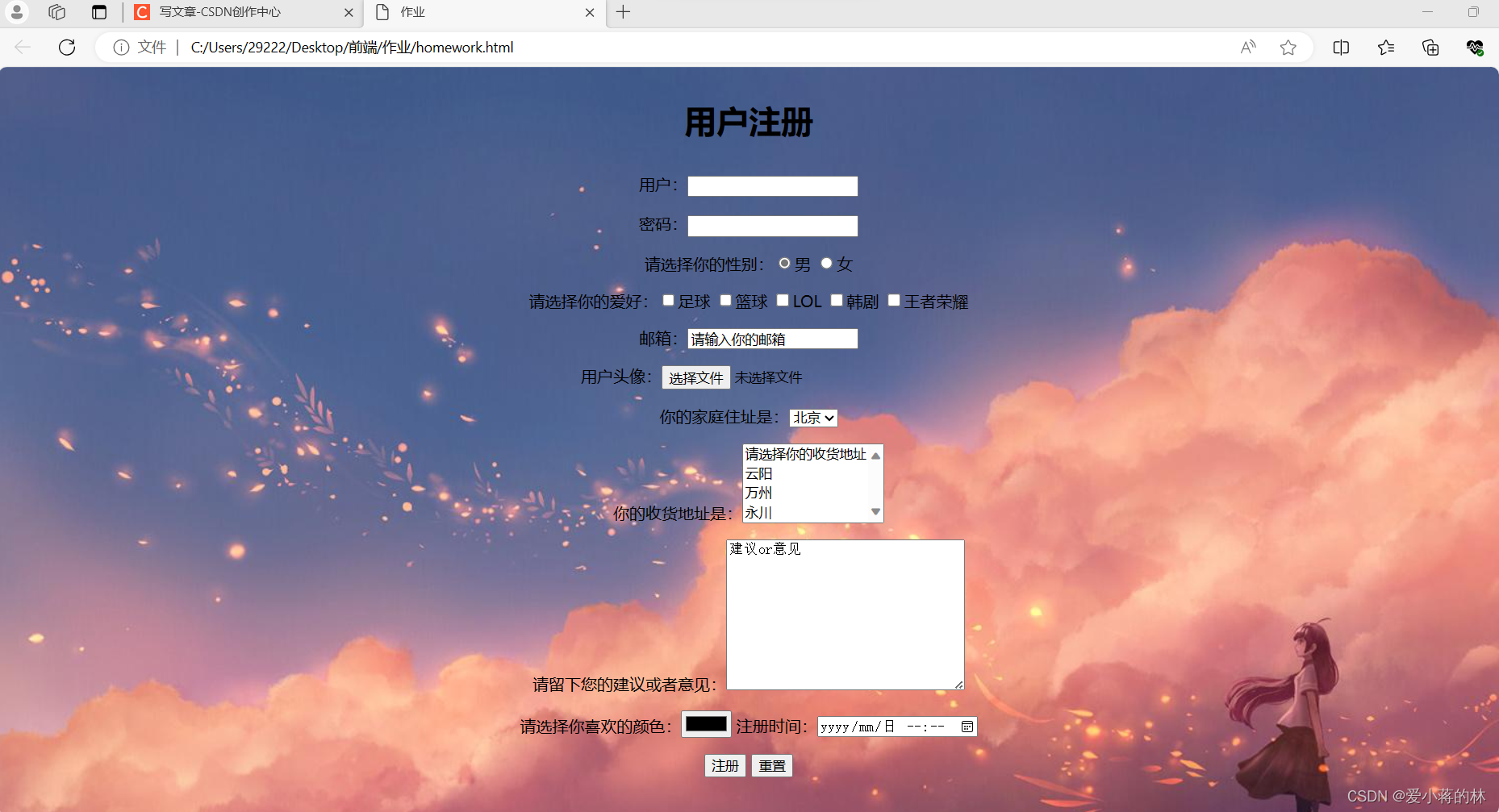

HTML网站注入指通过网页表单或URL参数植入反面脚本,利用服务器未过滤机制执行攻击代码,可窃取用户敏感信息或劫持会话,常见于XSS破绽,需对输入输出严格

攻击原理

HTML注入(通常指跨站脚本攻击,XSS)的核心原理是将反面脚本注入到目标网站的HTML输出中,使得浏览器在渲染页面时执行这些脚本,攻击者利用网站对用户输入过滤不严的破绽,构造特殊输入(如<script>标签、事件属性等),诱导或强制用户执行反面代码。

常见类型与对比

| 类型 | 触发方式 | 示例场景 | 风险等级 |

|---|---|---|---|

| 反射型XSS | 用户点击反面链接触发 | 搜索框、URL参数 | 中 |

| 存储型XSS | 数据存入数据库后长期生效 | 评论系统、用户资料存储 | 高 |

| DOM型XSS | 前端JavaScript处理不当 | 未过滤的DOM操作(如innerHTML) | 中高 |

攻击示例

反射型XSS

- 破绽代码:

<input id="search" /> <div>搜索结果:<span id="result"></span></div> <script> document.getElementById('result').innerHTML = "您搜索的内容是:'" + document.getElementById('search').value + "'"; </script> - 攻击手法:

输入<script>alert('XSS')</script>,页面输出:您搜索的内容是:<script>alert('XSS')</script>

导致弹窗执行。

存储型XSS

- 破绽代码:

# 后端未过滤用户输入 comment = request.form['comment'] html = f"<div>{comment}</div>" # 直接插入HTML - 攻击手法:

提交评论<img src=x onerror=alert('XSS') />,所有查看该评论的用户都会触发反面代码。

危害影响

- 数据窃取:窃取用户Cookie、会话令牌。

- 账户劫持:模拟用户操作(如发帖、转账)。

- 反面传播:植入网页载入、挖矿脚本。

- CSRF结合:绕过跨域限制,执行跨站请求伪造。

防御措施

技术层面

| 措施 | 说明 |

|---|---|

| 输入过滤与转义 | 对<、>、等字符进行HTML实体编码(如<)。 |

| CSP(内容安全策略) | 设置Content-Security-Policy,限制外部脚本加载。 |

| HttpOnly Cookie | 防止JavaScript读取敏感Cookie。 |

| 前端库防护 | 使用DOMPurify等库清理用户输入。 |

业务层面

- 避免直接拼接HTML字符串,使用模板引擎(如Thymeleaf、EJS)自动转义。

- 对存储的数据进行二次校验(如评论内容过滤敏感词)。

- 审计日志记录用户输入行为,发现异常IP或内容。

相关问题与解答

问题1:如何检测网站是否存在XSS破绽?

解答:

- 手动测试:在输入框、URL参数中插入

<script>alert('XSS')</script>,观察是否执行。 - 自动化工具:使用Burp Suite、Acunetix等扫描器检测反射型和存储型XSS。

- 源码审计:检查是否对用户输入进行了HTML转义或DOM操作安全性。

问题2:CSP(内容安全策略)如何配置才能有效防御XSS?

解答:

- 基础配置:

Content-Security-Policy: default-src 'self'; script-src 'self' https://apis.example.com;

- 关键规则:

- 禁止内联脚本(

script-src 'self')。 - 限制外部脚本域名(仅允许可信源)。

- 禁用

unsafe-inline和unsafe-eval。

- 禁止内联脚本(

- 注意事项:需与业务兼容,逐步收紧策略(如先允许特定CDN