上一篇

httpsssl证书原理

- 行业动态

- 2025-04-29

- 4422

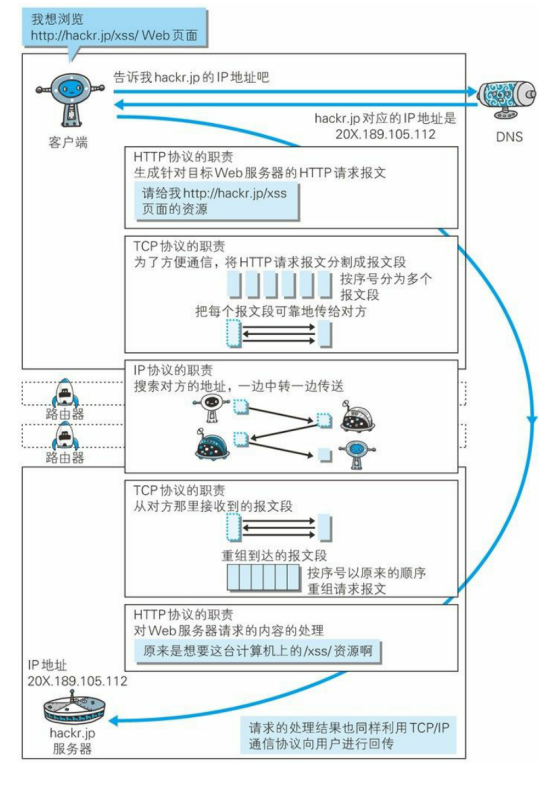

HTTPS SSL证书通过非对称加密实现客户端与服务器身份认证,利用数字证书验证服务器合法性,协商对称会话密钥加密传输数据,防止中间人攻击,确保

HTTPS与SSL证书核心原理

加密体系基础

对称加密

- 特点:同一密钥用于加解密,速度快

- 典型算法:AES、DES

- 问题:密钥传输不安全

非对称加密

- 特点:公钥加密/私钥解密,反向操作可行

- 典型算法:RSA、ECC

- 优势:可公开传输公钥

| 加密类型 | 密钥管理 | 速度 | 适用场景 |

|---|---|---|---|

| 对称加密 | 需安全传输密钥 | 快 | 数据批量加密 |

| 非对称加密 | 公钥可公开 | 慢 | 密钥交换/身份验证 |

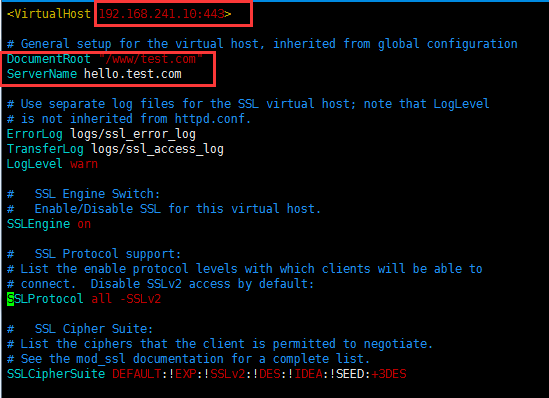

SSL/TLS握手过程

客户端Hello

- 发送支持的协议版本(如TLS1.3)

- 发送密码套件列表(如RSA+AES)

- 发送随机数(Client Random)

服务器响应

- 确认协议版本和密码套件

- 发送服务器数字证书(含公钥)

- 发送服务器随机数(Server Random)

- 可选:要求客户端认证(Client Certificate)

密钥交换

- 客户端用服务器公钥加密预主密钥(Pre-Master Secret)

- 双方通过Diffie-Hellman算法生成会话密钥

安全通信建立

- 使用会话密钥进行对称加密通信

- 定期更换会话密钥(每连接或每数据包)

数字证书结构解析

证书示例: -----BEGIN CERTIFICATE----- MIID...AB Subject: CN=example.com Issuer: CN=GlobalSign RSA OV SSL CA Not Before: 2023-01-01 Not After: 2024-01-01 ... -----END CERTIFICATE-----

| 字段名 | 功能描述 |

|---|---|

| Subject | 证书所有者标识(域名/组织) |

| Issuer | 签发机构 |

| Public Key | 服务器公钥 |

| Signature | CA私钥签名(防改动验证) |

| Validity | 有效期(通常1年) |

信任链验证机制

CA根证书预装

- 浏览器/操作系统内置顶级CA证书(如DigiCert、Let’s Encrypt)

- 示例:Chrome信任150+家CA机构

证书链验证

- 服务器证书 → 中间CA证书 → 根CA证书(逐级验证)

- 每个证书都用上级CA私钥签名

吊销检查

- 通过CRL(证书吊销列表)或OCSP(在线证书状态协议)查询

- 防止已泄露私钥的证书继续使用

HTTPS安全保障维度

数据机密性

- 防止中间人窃听(MITM攻击)

- TLS1.3强制使用AEAD加密模式

身份真实性

- 验证服务器域名所有权(通过DNS授权/文件验证)

- EV证书显示绿色地址栏(扩展验证)

数据完整性

- HMAC校验防止内容改动

- TLS1.3启用0-RTT快速重连

相关问题与解答

Q1:自签名证书为什么浏览器会提示危险?

A:自签名证书没有受信任的第三方CA背书,无法证明服务器真实身份,任何用户都可生成自签名证书,容易被用于钓鱼攻击,因此浏览器默认拦截。

Q2:HTTPS是否绝对安全?主要威胁有哪些?

A:仍存在以下风险:

- 算法破绽:如SHA-1碰撞攻击、RC4偏流攻击

- 实现缺陷:Heartbleed(CVE-2014-0160)、FREAK攻击

- 证书误配:域名不匹配导致的中间人攻击

- 量子计算威胁:未来可能破解RSA/ECC