上一篇

https客户端证书生成

- 行业动态

- 2025-04-30

- 4684

生成HTTPS客户端证书需创建密钥对并生成CSR,提交至CA签发后下载,配置到客户端完成双向认证

HTTPS客户端证书生成流程

生成密钥对

客户端证书的核心是密钥对(公钥+私钥),需通过以下步骤生成:

生成私钥

使用OpenSSL生成RSA或EC私钥:openssl genpkey -algorithm RSA -out client.key -pkeyopt rsa_keygen_bits:2048

-algorithm:指定加密算法(RSA/EC)-pkeyopt:设置密钥长度(如2048位)

创建证书签名请求(CSR)

基于私钥生成CSR,包含公钥和客户端身份信息:openssl req -new -key client.key -out client.csr

需填写组织名称(O)、通用名称(CN,如客户端ID或域名)等。

签发客户端证书

证书需由CA签发(或自签名,仅用于测试):

自签名证书(测试用途)

openssl x509 -req -in client.csr -signkey client.key -out client.crt -days 365

-days:设置证书有效期(如365天)。

通过CA签发(生产环境)

将CSR提交给CA,CA返回签名后的client.crt。

配置客户端

根据客户端类型配置证书和私钥:

| 客户端类型 | 配置方式 |

|---|---|

| Web浏览器 | 导入client.crt(证书)和client.key(私钥)到浏览器或系统密钥库。 |

| Java应用 | 将client.crt和私钥导入Java KeyStore(keytool -import)。 |

| Python请求 | 使用requests库时,通过verify参数加载服务器根CA,并通过cert参数传入(client.crt, client.key)。 |

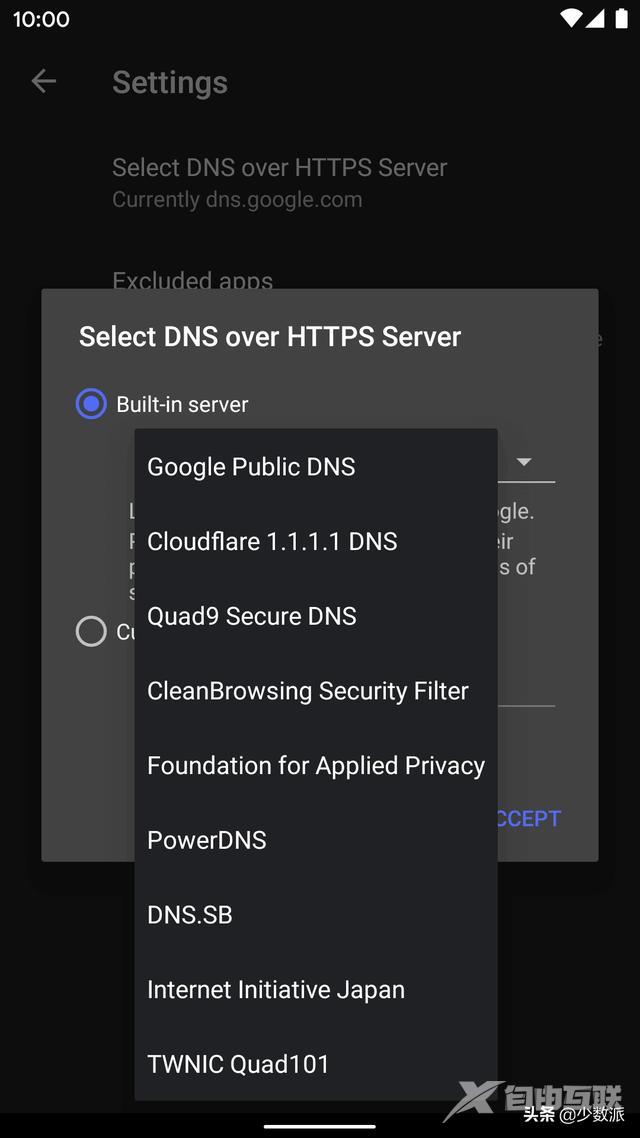

验证证书链

确保客户端信任服务器CA,并将服务器CA证书导入客户端信任库:

# 将服务器CA证书导入Java信任库 keytool -import -alias server-ca -file server_ca.crt -keystore truststore.jks

关键命令与用途对照表

| 命令 | 用途 |

|---|---|

openssl genpkey | 生成私钥 |

openssl req | 创建CSR |

openssl x509 | 自签名证书生成 |

keytool -import | 导入证书到Java KeyStore |

注意事项

- 私钥安全:私钥文件(

client.key)需严格保密,避免泄露。 - 算法强度:推荐使用RSA 2048位或ECP-256以上算法,禁用MD5/SHA1签名。

- 证书链完整性:生产环境中需确保客户端信任CA的完整证书链(包括中间CA)。

相关问题与解答

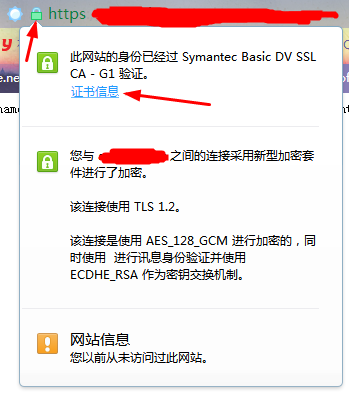

问题1:自签名客户端证书在生产环境是否安全?

解答:

不安全,自签名证书仅用于测试或内部系统,生产环境需由受信任的CA签发,自签名证书无法验证客户端身份的真实性,且容易被中间人攻击伪造。

问题2:客户端证书如何与服务器双向认证配合?

解答:

- 服务器需配置客户端认证(如Nginx/Apache启用

SSLClientCert)。 - 客户端需信任服务器CA(将服务器CA导入客户端信任库)。

- 服务器需验证客户端证书(通过客户端提供的

client.crt)。

双向认证需同时配置服务器和客户端的证书及信任