等保二级控制点_等保问题

- 行业动态

- 2024-06-23

- 4167

等保二级控制点

等级保护(简称“等保”)是中国信息安全领域的一个标准,旨在通过不同级别的安全措施保障信息系统的安全,等级保护分为五个级别,其中二级是中等安全要求级别,适用于对信息安全有一定需求但并非至关重要的系统,等保二级需要实现的安全控制点包括但不限于物理安全、网络安全、主机安全、应用安全、数据和信息安全以及安全管理等方面。

等保二级的关键控制点

在二级等保中,关键控制点主要包括以下方面:

1、物理安全:确保机房的物理环境安全,包括防火、防盗、防水、防尘等。

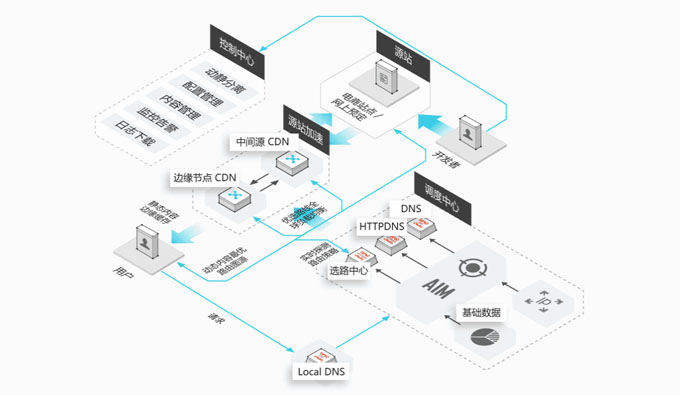

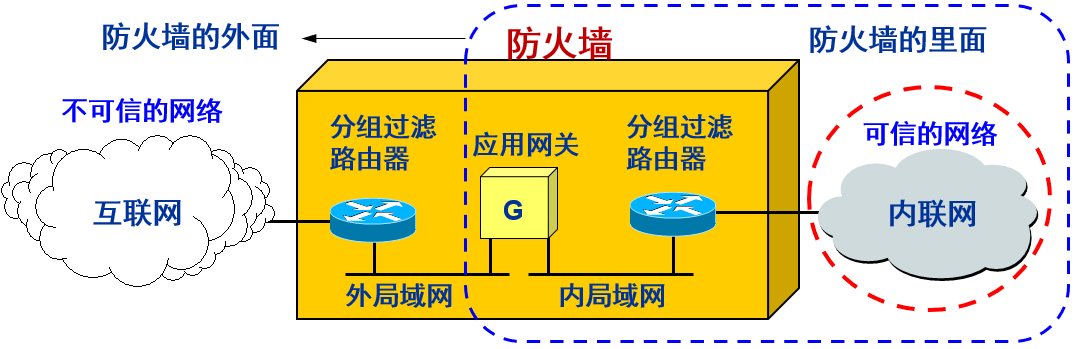

2、网络安全:实施网络隔离,部署防火墙、载入检测系统(IDS)和载入防御系统(IPS)。

3、主机安全:操作系统安全加固,定期更新补丁,禁用不必要的服务和端口。

4、应用安全:保证应用程序的安全性,进行代码审计,防止SQL注入、跨站脚本攻击等。

5、数据和信息安全:数据加密传输和存储,备份与恢复策略,确保数据的完整性和可用性。

6、安全管理:制定安全管理制度,进行安全培训,建立应急响应机制。

等保二级控制点的具体要求

对于等保二级,具体的控制点要求可以细分为以下几个方面:

身份鉴别:应采用多因素认证机制,如密码加动态口令或生物特征识别。

访问控制:基于角色的访问控制(RBAC)策略,确保用户仅能访问授权资源。

安全审计:记录和监控关键操作和事件,便于事后分析和取证。

剩余信息保护:确保存储介质在释放前彻底清除敏感数据。

通信保密性:使用加密技术保护数据传输过程中的信息安全。

软件容错:实现关键应用的故障切换和数据恢复能力,减少服务中断时间。

资源控制:限制单个用户或服务的系统资源使用量,防止资源耗尽攻击。

等保二级的实施步骤

实施等保二级通常遵循以下步骤:

1、风险评估:识别资产、威胁和脆弱性,确定安全需求。

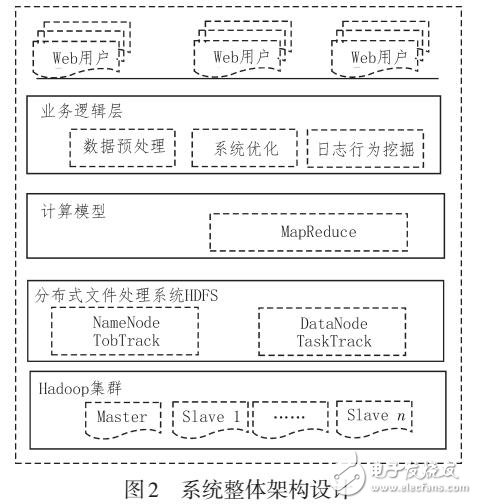

2、安全设计:基于风险评估结果,设计满足等保二级要求的安全架构。

3、安全实施:按照设计文档部署安全措施,包括硬件和软件的配置。

4、安全运维:持续监控系统运行状态,及时处理安全事件和破绽。

5、安全审计:定期进行内部和外部的安全审计,确保安全措施有效执行。

6、持续改进:根据审计结果和新的安全问题不断优化安全措施。

相关问答FAQs

Q1: 等保二级是否适用于所有类型的组织?

A1: 不是所有类型的组织都需要达到等保二级的要求,等保二级主要适用于那些对信息安全有一定需求,但非核心业务系统的组织,一些中小企业的内部管理系统可能就需要达到等保二级标准,而对于那些涉及大量敏感信息处理或者提供关键社会服务的系统,可能需要更高的等保级别。

Q2: 如果一个组织已经达到了等保二级的要求,是否还需要定期进行安全审计?

A2: 是的,即使一个组织已经达到了等保二级的要求,仍然需要定期进行安全审计,这是因为信息安全的威胁是不断变化的,新的破绽和攻击手段会不断出现,通过定期的安全审计,组织可以及时发现并修复潜在的安全问题,确保安全措施始终有效,从而持续满足等保二级的安全要求,安全审计也是等保制度要求的一部分,有助于提升组织的整体安全管理水平。

下面是一个简化的介绍,概述了等保二级控制点及相应的问题:

| 控制点分类 | 控制点描述 | 等保问题 |

| 系统安全防护 | 实现对关键系统组件的访问控制。 | 如何确保关键系统组件不被未授权访问? |

| 数据加密 | 对传输和存储的敏感数据进行加密处理。 | 如何选择合适的加密算法和产品保证数据安全? |

| 身份认证 | 实施强制的身份认证措施,包括多因素认证。 | 如何确保身份认证信息的安全性和身份鉴别的准确性? |

| 网络安全 | 部署防火墙,实现网络边界的安全隔离。 | 如何配置防火墙以防止非规载入和网络攻击? |

| 操作安全 | 实施操作系统和应用软件的定期更新和补丁管理。 | 如何有效管理操作系统和应用软件的更新以及补丁应用? |

| 安全审计 | 定期进行安全审计和破绽扫描。 | 如何确保审计记录的完整性和应对审计中发现的问题? |

| 物理安全 | 保护信息系统的物理设施,防止非授权物理访问。 | 如何防范对信息系统物理设施的非授权访问? |

| 应急响应和灾难恢复 | 建立应急响应和灾难恢复计划。 | 如何确保灾难恢复计划的有效性和可操作性? |

| 登录安全 | 应对登录的用户进行身份标识和鉴别,配置登录失败处理功能。 | 如何设置合理的口令策略和登录失败处理机制? |

| 多重鉴别 | 采用两种或两种以上组合的鉴别技术对用户进行身份鉴别。 | 如何实现双重或多重身份鉴别技术以满足等保要求? |

请注意,这个介绍是一个简化的总结,实际的等保测评标准更为详细和复杂,每个控制点下可能还有更具体的子项和要求,需要结合具体的操作指南和实际情况去满足。