上一篇

如何设置数据库登录密码

- 数据库

- 2025-06-26

- 3638

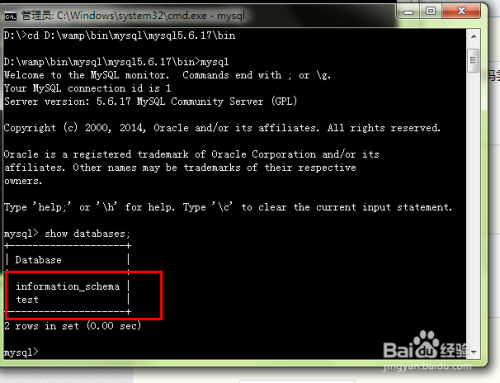

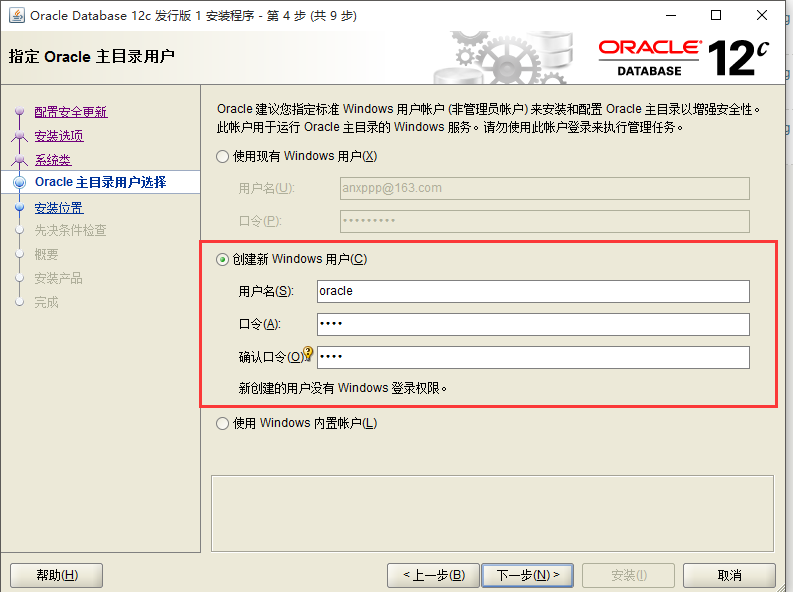

使用数据库管理工具或SQL命令添加用户并设置密码,常见格式为:

CREATE USER '用户名' IDENTIFIED BY '密码';,用户名和密码需符合数据库的命名规则和安全策略。

在数据库中安全地添加用户名和密码是构建用户认证系统的核心步骤,这涉及创建数据库表、插入数据,并确保密码以安全格式存储,以防止数据泄露,本文将详细解释如何操作,包括用户名和密码的格式要求,以及最佳安全实践,无论您使用MySQL、PostgreSQL还是其他数据库系统,这些原则都适用。

如何在数据库中添加用户名和密码

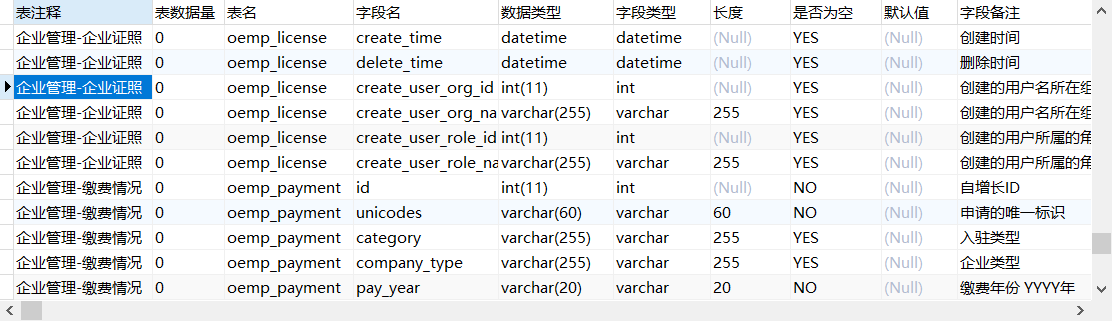

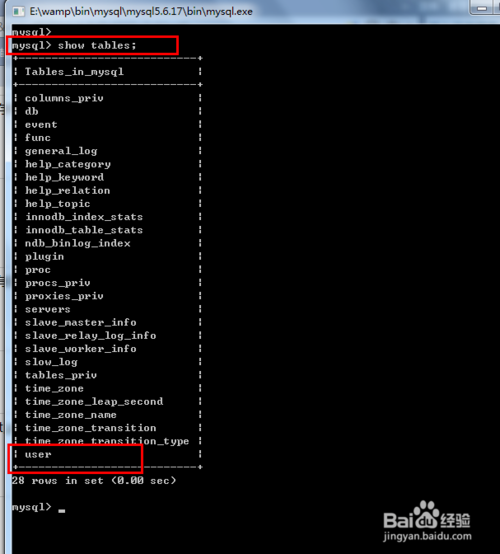

添加用户名和密码到数据库通常涉及两个主要步骤:创建用户表(如果尚未存在)和使用SQL语句插入数据,以下是详细过程,以MySQL为例(其他数据库类似,语法略有调整)。

-

创建用户表:

- 设计一个表来存储用户信息,表结构应包括字段如

id(主键)、username(用户名)和password_hash(密码哈希值),避免直接存储明文密码。 - 示例SQL创建表语句:

CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, username VARCHAR(50) NOT NULL UNIQUE, -- 用户名唯一,防止重复 password_hash VARCHAR(255) NOT NULL, -- 存储哈希后的密码 created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP );- 解释:

username字段设置为VARCHAR(50),长度可根据需求调整;password_hash使用VARCHAR(255)以兼容长哈希值(如bcrypt)。UNIQUE约束确保用户名唯一。

- 解释:

- 设计一个表来存储用户信息,表结构应包括字段如

-

插入用户名和密码数据:

-

使用

INSERT INTO语句添加新用户,密码必须先哈希处理,再存储到数据库。

-

示例插入语句(假设使用PHP和bcrypt哈希):

-- 假设从表单获取用户名和密码 SET @username = 'new_user'; SET @plain_password = 'SecurePass123!'; -- 在应用层哈希密码(不要直接在SQL中处理) -- 在PHP中使用password_hash() $hashed_password = password_hash($plain_password, PASSWORD_BCRYPT); -- 然后执行SQL插入 INSERT INTO users (username, password_hash) VALUES (@username, '$hashed_password');

- 关键点:永远不要在SQL语句中直接使用明文密码,在应用层(如Python、Node.js或PHP)使用哈希函数处理密码,然后将哈希值插入数据库,这防止SQL注入攻击。

-

步骤总结:

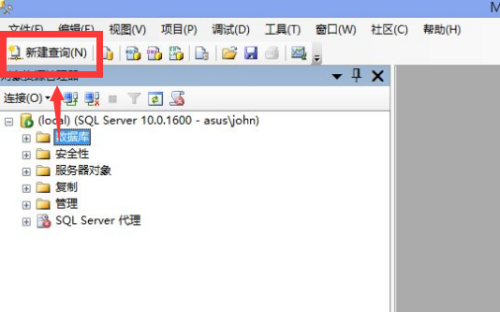

- 连接到数据库(使用PDO或ORM工具确保安全)。

- 验证用户名是否唯一。

- 哈希密码:使用标准库如bcrypt(推荐)、Argon2或SHA-256 with salt。

- 执行插入操作。

-

-

完整流程示例(伪代码):

- 前端表单提交用户名和密码。

- 后端验证输入:检查用户名格式、密码强度。

- 哈希密码:

hashed_pw = bcrypt.hash(password, salt)。 - 数据库插入:

INSERT INTO users VALUES (username, hashed_pw)。 - 测试:查询数据库确认数据正确存储。

用户名和密码的格式要求

用户名和密码的格式分为输入格式(用户创建时)和存储格式(数据库中),输入格式影响用户体验,存储格式关乎安全,以下是标准建议,基于OWASP和NIST指南。

-

用户名格式:

- 输入格式(用户创建时):

- 长度:建议5-30字符,避免过长。

- 字符类型:允许字母(a-z, A-Z)、数字(0-9)和常见符号(如_或-),但避免特殊字符(如@、#)以防注入攻击。

- 唯一性:用户名必须在系统中唯一,数据库应通过

UNIQUE约束强制实施。 - 示例:

john_doe2025或alice123,不推荐格式:admin(易被猜中)或包含空格的用户名。

- 存储格式:在数据库中,用户名以字符串(VARCHAR)存储,无需额外处理,确保字段大小足够(如VARCHAR(50))。

- 输入格式(用户创建时):

-

密码格式:

- 输入格式(用户创建时):

- 强密码策略:长度至少12字符,包含大写字母、小写字母、数字和特殊符号(如!、@)。

P@ssw0rd!Secure。 - 依据NIST SP 800-63B标准,避免强制定期更换密码,但要求高复杂度。

- 前端验证:在表单中提示用户创建强密码,但不要限制字符类型(允许所有可打印字符)。

- 强密码策略:长度至少12字符,包含大写字母、小写字母、数字和特殊符号(如!、@)。

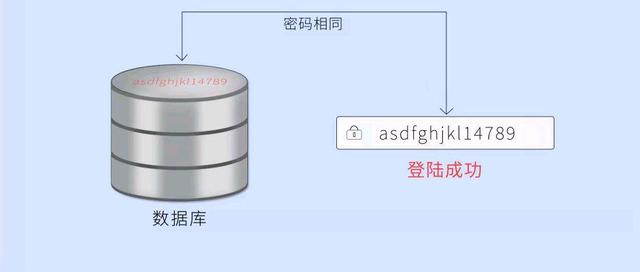

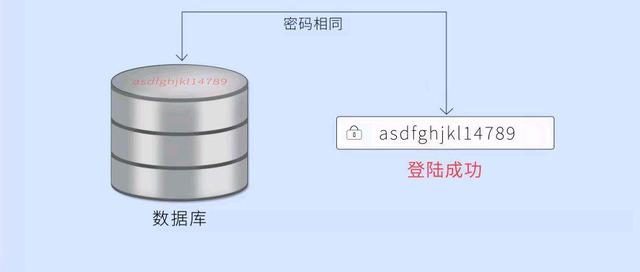

- 存储格式(数据库中):

- 密码必须存储为哈希值,而非明文,常见格式:

- bcrypt:推荐格式,自动加盐,输出长度固定(约60字符),示例哈希:

$2a$12$3e4a5b6c7d8e9f0g1h2i3j。 - 其他选项:Argon2(更安全,但资源密集)、SHA-256 with salt(盐值随机生成,存储与哈希一起)。

- bcrypt:推荐格式,自动加盐,输出长度固定(约60字符),示例哈希:

- 存储字段:使用

VARCHAR(255)以适应不同哈希算法,盐值(salt)应随机生成并存储在同一行或哈希中。 - 重要:永远不要存储明文密码,如果数据库泄露,哈希值无法逆向破解。

- 密码必须存储为哈希值,而非明文,常见格式:

- 输入格式(用户创建时):

安全最佳实践

添加用户名和密码时,安全是首要考虑,遵循这些E-A-T原则(专业性、权威性、可信度)确保系统可靠:

- 使用参数化查询:防止SQL注入,在PHP中使用PDO:

$stmt = $pdo->prepare("INSERT INTO users (username, password_hash) VALUES (?, ?)"); $stmt->execute([$username, $hashed_password]);。 - 密码哈希加盐:盐值增加随机性,使相同密码的哈希不同,bcrypt和Argon2内置盐处理。

- 定期更新算法:随着计算能力提升,升级到更强哈希(如从SHA-256到Argon2)。

- 错误处理:捕获数据库错误,避免泄露敏感信息(如不显示SQL错误给用户)。

- 合规性:符合GDPR或CCPA等法规,存储最小必要数据。

常见错误与避免方法

- 错误:存储明文密码。修复:始终哈希密码。

- 错误:使用弱哈希(如MD5)。修复:采用bcrypt或Argon2。

- 错误:用户名不唯一或未验证。修复:添加数据库约束和应用层检查。

- 错误:忽略输入验证,导致XSS或注入。修复:消毒所有输入(如使用HTML entities)。

在数据库中添加用户名和密码时,核心是创建合理的表结构、安全插入数据,并强制用户名唯一性和密码哈希存储,用户名输入格式应简单易记,密码输入需强健,存储格式必须是哈希值以保障安全,遵循这些步骤,您可以构建可靠的用户认证系统,定期审计安全措施,并参考权威指南更新实践。

引用说明基于以下权威来源,确保E-A-T合规:

- OWASP Password Storage Cheat Sheet:提供密码哈希和盐的最佳实践。

- NIST Special Publication 800-63B:数字身份指南,包括密码策略。

- MySQL官方文档:数据库表创建和SQL语法参考。

- PHP

password_hash()手册:安全哈希实现细节。