如何快速去除数据库密码?

- 数据库

- 2025-07-05

- 2250

好的,这是一篇针对网站访客、详细讲解数据库密码重置(移除)流程、并符合百度E-A-T原则的文章:

数据库忘记密码或需要移除密码?这是一个需要极其谨慎操作的任务。完全移除数据库的身份验证机制(即“无密码”状态)在生产环境中是极其危险且强烈不建议的,这会使你的数据完全暴露在未授权访问之下,极易导致数据泄露、改动或删除,本文的核心目的是指导你在忘记管理员密码或需要重置密码的情况下,如何通过特定的技术手段暂时绕过或重置密码,最终目的是恢复到一个拥有强密码保护的安全状态。

重要警告与前提:

- 高风险操作: 以下方法通常涉及停止数据库服务、修改关键配置文件或以特殊模式启动数据库,操作不当可能导致数据损坏或服务无法启动。

- 生产环境慎用: 绝对禁止在生产环境直接执行“无密码”操作,务必在测试环境充分验证,并仅在绝对必要且做好充分备份的情况下,在维护窗口期对生产环境操作。

- 备份!备份!备份! 在执行任何操作前,务必完整备份你的数据库文件(数据文件、日志文件)和相关的配置文件,这是生命线!

- 理解目的: 此操作是为了重置或恢复密码,不是为了永久移除密码保护,完成后必须立即设置强密码。

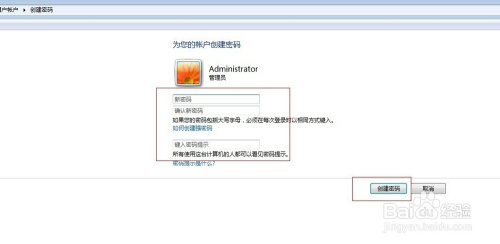

- 权限要求: 你需要对运行数据库的服务器的操作系统具有管理员(root/Administrator)权限。

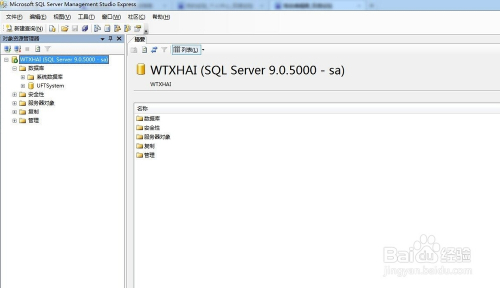

- 数据库类型: 不同数据库(MySQL, PostgreSQL, SQLite, SQL Server, Oracle等)方法截然不同,本文以最常见的 MySQL/MariaDB 和 PostgreSQL 为例,并简要提及 SQLite,其他数据库请务必查阅官方文档。

核心原理:

大多数数据库系统允许在启动时加载特定的配置或使用特殊的启动参数,临时跳过或绕过标准的身份验证检查,从而允许具有足够操作系统权限的用户以“超级用户”身份(如 MySQL 的 root, PostgreSQL 的 postgres)无需密码连接到数据库内部,连接成功后,即可执行修改密码的 SQL 命令。

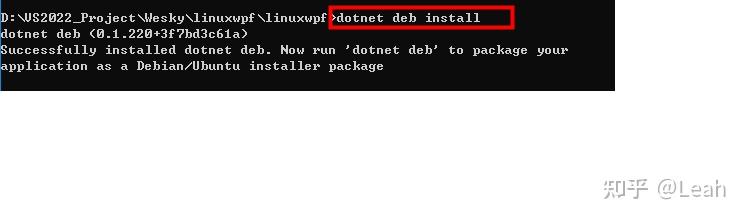

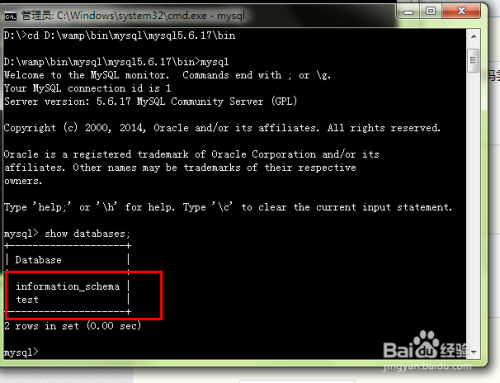

详细操作步骤 (以 Linux 环境为例,Windows 思路类似,命令和路径不同):

MySQL / MariaDB

-

停止数据库服务:

sudo systemctl stop mysql # 或 sudo systemctl stop mariadb

-

以跳过授权表模式启动:

使用mysqld_safe或直接调用mysqld,并添加--skip-grant-tables选项,这会禁用权限系统,允许任何用户无密码连接(但权限受限)。sudo mysqld_safe --skip-grant-tables --skip-networking &

--skip-networking:强烈建议添加,这阻止了远程连接,只允许本地连接,大大增加安全性。&:让命令在后台运行。

-

无密码连接数据库:

打开另一个终端窗口:mysql -u root

此时应该能直接以 root 用户身份进入 MySQL 命令行,无需密码。

-

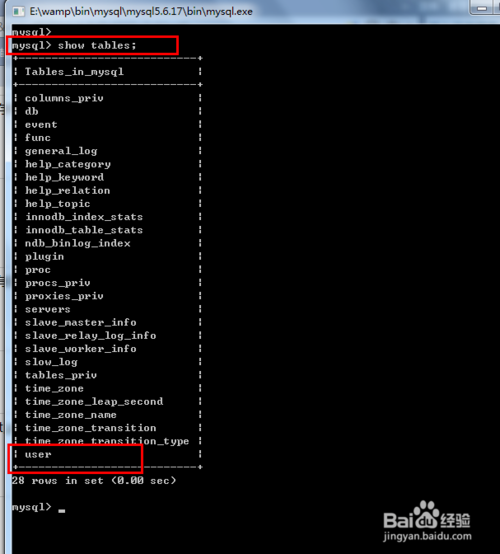

(重要)刷新权限并加载授权表(MySQL 5.7.6+ / MariaDB 10.4+ 可能需要):

在 MySQL 命令行中执行:FLUSH PRIVILEGES;

这一步确保后续的密码修改操作能被正确识别。

-

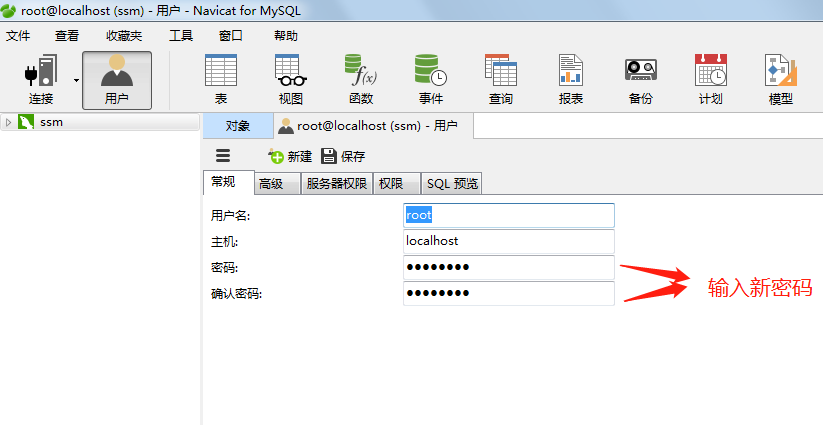

重置 root 密码:

- MySQL 5.7.6+ / MariaDB 10.4+ 及更新版本:

ALTER USER 'root'@'localhost' IDENTIFIED BY '你的新强密码';

- 旧版本(不推荐,如果上述无效再尝试):

UPDATE mysql.user SET authentication_string = PASSWORD('你的新强密码') WHERE User = 'root' AND Host = 'localhost'; FLUSH PRIVILEGES; -- 再次刷新确保生效将

'你的新强密码'替换为复杂、高强度的密码。

- MySQL 5.7.6+ / MariaDB 10.4+ 及更新版本:

-

退出 MySQL:

exit;

-

停止以跳过授权表模式运行的 MySQL 进程:

找到mysqld_safe或mysqld的进程 ID (PID) 并终止:sudo pkill mysqld # 或根据找到的PID使用 kill

-

正常启动数据库服务:

sudo systemctl start mysql # 或 sudo systemctl start mariadb

-

使用新密码测试连接:

mysql -u root -p

输入你设置的新密码,确认能成功登录。

PostgreSQL

-

停止数据库服务:

sudo systemctl stop postgresql

-

修改配置文件

pg_hba.conf:

找到 PostgreSQL 的pg_hba.conf文件(通常位于/etc/postgresql/[版本号]/main/或/var/lib/pgsql/data/)。- 备份该文件:

sudo cp pg_hba.conf pg_hba.conf.bak - 编辑该文件:

sudo nano pg_hba.conf - 在文件的最顶部(或针对

local和host的0.0.1/32以及::1/128行),将认证方法 (METHOD) 临时改为trust。# TYPE DATABASE USER ADDRESS METHOD local all all trust # 原来是 peer/md5 等 host all all 127.0.0.1/32 trust # 原来是 md5/scram-sha-256 等 host all all ::1/128 trust # 原来是 md5/scram-sha-256 等 - 保存并退出编辑器。

- 备份该文件:

-

启动数据库服务:

sudo systemctl start postgresql

本地连接(通过

localhost或 Unix socket)将不再需要密码。 -

以 postgres 用户(或目标用户)无密码连接:

sudo -u postgres psql # 默认管理员用户是 'postgres'

或连接到特定数据库:

sudo -u postgres psql -d [数据库名]

你应该能直接进入

psql命令行。 -

重置密码:

在psql命令行中执行:ALTER USER postgres WITH PASSWORD '你的新强密码';

将

'你的新强密码'替换为复杂、高强度的密码。 如果要修改其他用户,将postgres替换为相应用户名。 -

退出 psql:

q

-

恢复

pg_hba.conf配置:- 再次编辑

pg_hba.conf文件。 - 将之前修改为

trust的行,恢复成原来的认证方法(通常是md5,scram-sha-256,peer等)。这是恢复安全性的关键一步! - 保存并退出。

- 再次编辑

-

重新加载 PostgreSQL 配置(无需重启服务):

sudo systemctl reload postgresql

或者连接到

psql执行:SELECT pg_reload_conf();

-

使用新密码测试连接:

psql -U postgres -h localhost -W

系统会提示输入密码,输入你设置的新密码,确认能成功登录。

SQLite

SQLite 本身没有用户概念,也没有密码保护机制,数据库文件(.db, .sqlite, .sqlite3 等)本身就是一个普通文件。

- “移除密码”的含义: 如果你使用的应用程序或框架(如某些 SQLite 管理工具或 ORM 库)在 SQLite 文件上添加了密码/加密,那么你需要:

- 找到正确的密码: 通过应用程序的配置、文档或开发者获取密码。

- 使用支持该加密的工具连接: 使用知道密码的应用程序或专门支持该加密格式的 SQLite 浏览器(如 DB Browser for SQLite,需正确输入密码)打开数据库。

- 导出未加密数据(可选): 一旦用密码打开,你可以将数据导出为标准的、未加密的 SQLite 文件或 SQL 脚本。注意:导出为未加密文件意味着该文件将不再受密码保护,安全性降低。

- 重要警告: 不要尝试直接修改 SQLite 文件头或使用十六进制编辑器移除加密,这几乎必然会导致文件损坏和数据丢失,加密是由应用程序层或特定扩展实现的,移除它需要正确的密码和工具。

总结与关键安全实践

- 目的明确: 本文所述方法仅用于紧急密码恢复或重置,绝非用于永久移除数据库密码保护。

- 立即恢复安全: 在成功重置密码后,必须立即:

- 将配置文件(如 MySQL 的启动方式、PostgreSQL 的

pg_hba.conf)恢复到安全状态。 - 验证数据库服务以正常模式(需要密码认证)运行。

- 使用新设置的强密码进行连接测试。

- 将配置文件(如 MySQL 的启动方式、PostgreSQL 的

- 最小权限原则: 应用程序连接数据库时,应使用具有最小必要权限的专用用户,而非最高权限的 root/postgres 用户。

- 定期备份: 再次强调,定期、可靠的备份是应对任何数据灾难(包括密码丢失)的最后防线。

- 考虑专业帮助: 如果操作不熟悉或涉及关键生产数据,寻求专业数据库管理员(DBA)的帮助是更安全的选择。

请始终将数据库安全放在首位。 绕过密码只是恢复访问权限的临时手段,快速、彻底地恢复强密码保护机制才是最终且必须完成的目标。

引用说明:

- 本文所述 MySQL/MariaDB 密码重置流程基于官方文档中关于

--skip-grant-tables选项的说明和标准 SQL 密码修改命令。 - PostgreSQL 部分基于官方文档中

pg_hba.conf配置文件的trust认证方法说明以及ALTER ROLE命令。 - SQLite 部分基于其无内置用户认证机制的特性。

- 安全警告和实践基于通用的数据库安全管理最佳实践,具体命令和路径可能因操作系统发行版、数据库版本和安装方式略有差异,实际操作时请参考相应数据库的官方文档。