上一篇

数据库怎么创建新用户名和密码

- 数据库

- 2025-06-26

- 2272

登录数据库管理员账户,执行类似

CREATE USER '用户名' IDENTIFIED BY '密码'; 的命令创建新用户并设置密码,随后需使用

GRANT 语句分配相应权限。

在数据库管理中,为不同用户创建独立的账户和强密码是保障数据安全的核心实践。重要提示:操作数据库需管理员权限,错误指令可能导致数据丢失或安全风险,非专业人员请在DBA指导下操作。 不同数据库语法略有差异,以下提供主流数据库的通用方法:

核心原则(安全基础)

- 最小权限原则:用户仅被授予完成工作所必需的权限(如:只读、特定表访问)。

- 强密码策略:

- 长度至少12位。

- 混合大小写字母、数字、特殊符号(如

!@#$%^&*)。 - 避免常见词、个人信息、连续字符(如

123456,password,qwerty)。 - 定期更换(建议90天)。

- 避免使用默认账户:禁用或重命名

root,sa,admin等默认高权限账户。 - 专用账户:为每个应用或人员创建独立账户,避免共享。

主流数据库创建用户与密码方法(示例)

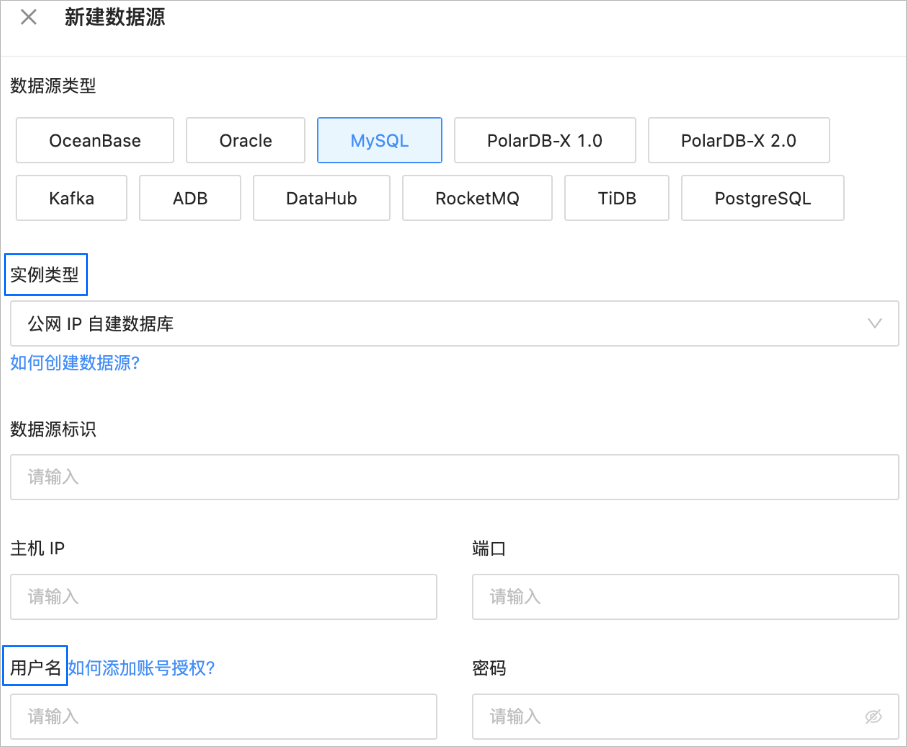

MySQL / MariaDB (版本5.7+ / 8.0+)

-- 创建用户并设置密码 (推荐方式) CREATE USER 'new_username'@'hostname' IDENTIFIED BY 'Strong!Passw0rd123';

'new_username': 替换为实际用户名。'hostname': 指定允许连接的主机(localhost仅限本机, 允许所有主机,生产环境慎用)。'Strong!Passw0rd123': 替换为符合强密码策略的密码。

关键后续步骤:授权

-- 授予特定数据库权限 (示例:mydb 的 SELECT, INSERT, UPDATE, DELETE) GRANT SELECT, INSERT, UPDATE, DELETE ON mydb.* TO 'new_username'@'hostname'; -- 刷新权限使生效 FLUSH PRIVILEGES;

PostgreSQL

-- 创建用户并设置密码 CREATE USER new_username WITH PASSWORD 'Strong!Passw0rd123';

new_username: 替换为实际用户名(通常不带引号,除非含特殊字符)。'Strong!Passw0rd123': 替换为强密码。

关键后续步骤:授权

-- 授予特定数据库权限 (示例:mydb 的 CONNECT) GRANT CONNECT ON DATABASE mydb TO new_username; -- 授予特定模式下的表权限 (示例:myschema.mytable 的 SELECT, INSERT) GRANT SELECT, INSERT ON ALL TABLES IN SCHEMA myschema TO new_username;

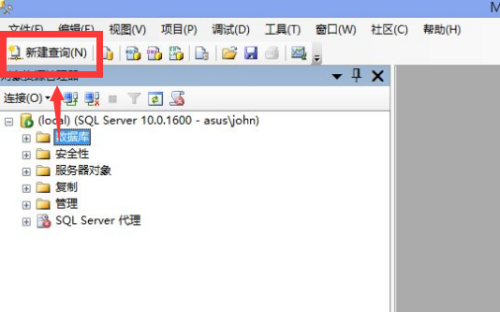

Microsoft SQL Server

-- 使用 SQL 身份验证创建登录名 (服务器级) CREATE LOGIN new_username WITH PASSWORD = 'Strong!Passw0rd123';

new_username: 替换为登录名。'Strong!Passw0rd123': 替换为强密码。

关键后续步骤:映射到数据库用户并授权

-- 切换到目标数据库 USE mydatabase; -- 创建数据库用户并关联登录名 CREATE USER db_user FOR LOGIN new_username; -- 授予数据库角色权限 (示例:db_datareader, db_datawriter) ALTER ROLE db_datareader ADD MEMBER db_user; ALTER ROLE db_datawriter ADD MEMBER db_user;

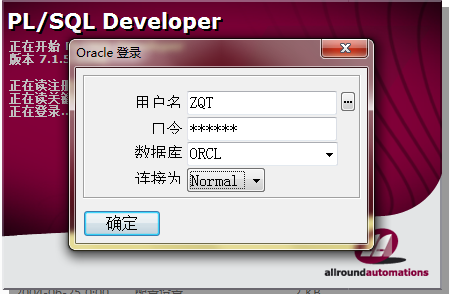

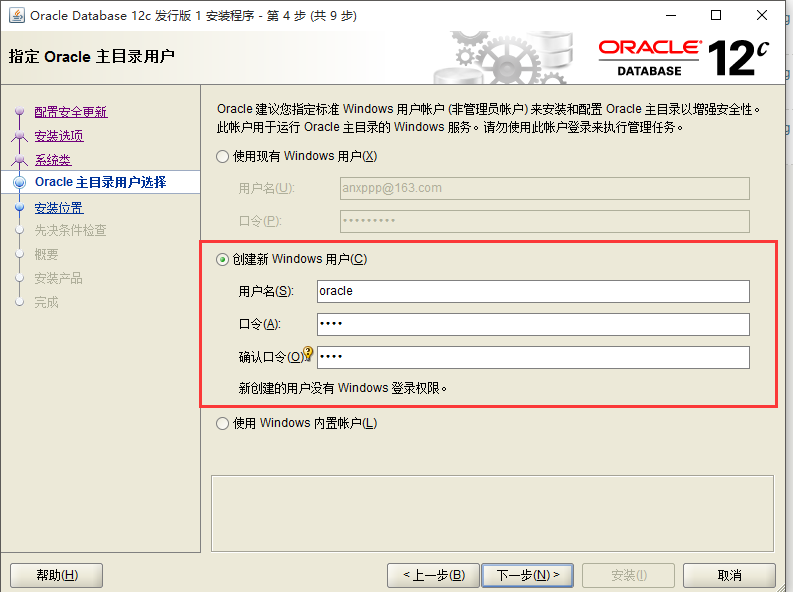

Oracle Database

-- 创建用户并设置密码/表空间配额 CREATE USER new_username IDENTIFIED BY "Strong!Passw0rd123" DEFAULT TABLESPACE users QUOTA 100M ON users TEMPORARY TABLESPACE temp;

new_username: 替换为用户名。"Strong!Passw0rd123": 替换为强密码(注意双引号)。- 指定默认表空间、临时表空间和空间配额(根据需求调整)。

关键后续步骤:授权

-- 授予基本连接和资源权限 GRANT CREATE SESSION TO new_username; GRANT CONNECT, RESOURCE TO new_username; -- CONNECT 和 RESOURCE 是常用角色 -- 授予特定对象权限 (示例:scott.emp 表的 SELECT) GRANT SELECT ON scott.emp TO new_username;

关键安全操作与最佳实践

- 立即撤销默认权限:新用户创建后通常只有极低权限或无权限,按需使用

GRANT精确授权。 - 避免明文密码:

- 切勿在脚本、邮件、聊天记录中明文存储或传输密码。

- 使用安全的密码管理工具存储。

- 应用连接数据库应使用加密的配置文件或环境变量。

- 定期审计:

- 使用

SHOW GRANTS FOR 'user'@'host';(MySQL),dp(Pg), 系统视图(SQL Server, Oracle)定期检查用户权限。 - 审查并删除不再使用的账户 (

DROP USER ...)。

- 使用

- 启用SSL/TLS加密:强制客户端使用加密连接,防止密码在传输中被窃听。

- 密码策略强制执行:利用数据库的密码复杂度插件、过期策略、失败锁定功能(如 MySQL 的

validate_password, Pg 的pgcrypto, SQL Server 的密码策略)。 - 使用连接池或中间件:应用层避免直接暴露数据库用户密码。

常见风险与规避

- 风险:权限过宽 (如

GRANT ALL PRIVILEGES)

规避:精确授权 (SELECT,INSERT,UPDATE,DELETE,EXECUTE),仅限必要对象。 - 风险:弱密码

规避:强制实施强密码策略,使用密码生成器。 - 风险:

'hostname'设置为 (MySQL/Pg)

规避:生产环境尽量指定具体应用服务器IP或主机名。 - 风险:SQL注入导致未授权用户创建

规避:应用层使用参数化查询,严格过滤输入。

引用说明:

- 数据库安全最佳实践参考自 OWASP Database Security Project。

- 密码策略建议综合了 NIST SP 800-63B 最新指南及主流云服务商(AWS RDS, Azure SQL, Google Cloud SQL)的安全基线要求。

- 具体SQL语法参考各数据库官方文档 (MySQL, PostgreSQL, Microsoft SQL Server, Oracle Database)。

免责声明:此指南提供通用方法,具体操作需根据实际数据库版本、环境配置和安全策略调整,执行任何数据库管理命令前,请务必在测试环境验证并备份重要数据,对于生产环境的重大变更,强烈建议由持有认证资质的数据库管理员(DBA)执行。