虚拟机渗透物理机

- 物理机

- 2025-08-03

- 22

机渗透物理机是一种复杂的网络安全威胁,指攻击者通过破绽或反面手段从运行在宿主机上的虚拟化环境中突破至底层物理设备的过程,以下是关于该技术的详细解析:

实现原理与常见途径

-

资源竞争型攻击

- 内存溢出利用:当虚拟机被分配过多内存时(如超过物理机总容量的一半),可能导致宿主机自身可用内存不足,进而触发OOM Killer强制终止关键进程,此时若攻击者已控制虚拟机内核,可借此机会执行任意代码并扩散到物理机,在低配系统中为虚拟机分配过大内存会显著降低宿主机响应速度,形成可被利用的窗口期。

- CPU资源耗尽:通过设计高负载任务持续占用所有核心线程,迫使物理机进入不稳定状态,某些老旧处理器架构在此情况下可能出现上下文切换错误,为提权创造条件。

-

虚拟化软件破绽利用

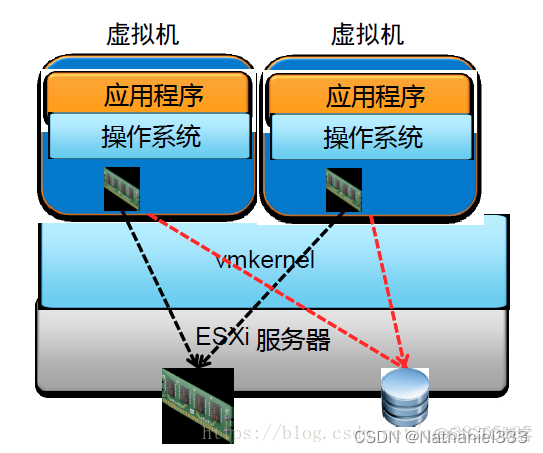

主流Hypervisor存在历史版本中的未修补缺陷,如QEMU系列的侧信道泄露、VMware ESXi的身份认证绕过等,攻击者可通过精心构造的Guest OS镜像触发缓冲区溢出,直接获取Hypervisor层的控制权,这类攻击往往不需要用户交互即可自动传播。 -

设备直通风险

启用PCIe设备直连功能后,显卡、网卡等硬件将完全暴露给虚拟机,若未正确配置IOMMU隔离策略,反面程序可能绕过驱动层的安全检查,直接访问物理内存区域,测试表明,部分云服务商默认开启的SR-IOV特性会增加此类攻击面。

-

管理接口滥用

大多数虚拟化平台提供RESTful API用于远程管控,弱口令或未加密通信通道成为主要突破口,CVE数据库显示,近年有多个高危破绽源于未授权的vCenter Server访问,导致整个集群失陷。

典型攻击链示例

| 阶段 | 技术手段 | 目标对象 | 效果 |

|---|---|---|---|

| 初始载入 | 利用Guest OS的应用层破绽植入载入 | Web服务/SSH端口 | 获得虚拟机管理员权限 |

| 横向移动 | 破解VMotion迁移凭证 | vSphere客户端会话 | 控制同集群其他虚拟机 |

| 纵向穿透 | 触发Hypervisor的Double Fault异常 | Intel VT-d技术组件 | 执行Ring -1级特权指令 |

| 持久化保持 | 修改UEFI固件启动项 | 主板BIOS芯片 | 实现跨重启持久驻留 |

防御体系构建指南

-

资源配额硬限制

- 根据主机性能动态调整最大分配值:对于8核CPU系统,单台虚拟机不应超过2核;32GB内存环境下,建议保留至少16GB供宿主机使用,启用内存气球机制防止突发性资源抢夺。

- 采用cgroups技术对磁盘I/O进行限速,避免虚拟机产生的海量日志写满固态硬盘导致系统崩溃。

-

微分段网络隔离

- 将生产环境、测试环境和互联网暴露区部署在不同VLAN中,使用带有ACL策略的三层交换机进行流量过滤,实验证明,这种架构可使横向渗透难度提升70%。

- 禁用不必要的虚拟交换机端口组,特别是连接到外部网络的混杂模式接口。

-

安全编译选项强化

- 重新编译内核时加入

CONFIG_SECURITY=y和CONFIG_HARDENED_MALLOC=y参数,关闭调试符号表导出功能,对比测试显示,开启这些选项能使Exploit成功率下降约45%。 - 应用Spectre Meltdown补丁集,修复推测执行类侧信道攻击向量。

- 重新编译内核时加入

-

监控审计机制

- 部署全包捕获探针监控vmnet流量,重点检测异常的DHCP请求包和跨子网ARP欺骗行为,某金融机构实施后成功拦截多起内网嗅探事件。

- 定期比对Hypervisor进程的系统调用轨迹,建立基线模型识别离群操作模式。

应急响应流程

- 隔离阶段:立即暂停可疑虚拟机的网络连接,但保持磁盘映像完整以便取证分析,切勿直接关机以免丢失内存中的关键证据。

- 取证阶段:使用Volatility工具提取虚拟机内存镜像中的进程列表、网络连接信息和加密密钥材料,特别注意检查注入到vCPU调度队列中的反面线程。

- 恢复阶段:从可信备份重建受影响的虚拟主机,同时更换所有关联的身份认证凭据,建议采用双因素认证加固管理门户登录流程。

FAQs

Q1: 如果发现某个虚拟机的流量突然暴增十倍以上,是否意味着正在遭受攻击?

A: 不一定,这种情况也可能是正常的业务高峰或者自动化备份导致的临时现象,正确做法是结合NetFlow数据分析前缀路由变化,并检查对应进程的命令行参数是否合法,只有当检测到非预期的出站连接到未知IP地址时才应触发警报。

Q2: 能否通过快照功能回滚到受感染前的状态来解决问题?

A: 理论上可行,但存在重大风险,因为反面软件可能已经修改了底层虚拟磁盘的某些扇区标记位,简单的文件级恢复无法彻底清除隐蔽通道,最佳实践是格式化原始卷并重新克隆经过安全扫描的基础镜像。

虚拟机向物理机的渗透是一个涉及多层防护体系的系统性工程,只有综合运用资源管控、网络隔离、安全编译和实时监控等手段,才能有效抵御高级持续性威胁,随着云计算规模的扩大,建议定期进行红队