虚拟机感染物理机

- 物理机

- 2025-08-11

- 23

虚拟机与物理机之间的安全边界一直是虚拟化环境中的关键议题,尽管虚拟机(VM)本质上是由软件模拟的计算环境,但其与底层物理硬件之间存在复杂的交互关系,这使得虚拟机感染物理机成为真实且严重的安全威胁,以下从技术原理、典型攻击路径、风险放大机制、防御体系构建四个维度展开深度解析,并提供可落地的实践指南。

核心概念澄清:为何虚拟机能突破隔离层?

传统认知中,虚拟机通过Hypervisor实现资源抽象,理论上应具备天然隔离性,然而实际运行中存在三大突破口:① 共享硬件底座:CPU/内存/存储控制器等物理组件需同时服务多个VM,任何一处未严格校验的指令都可能成为跨层渗透通道;② 管理工具链暴露面:vCenter、QEMU-KVM等管理平台若存在配置缺陷,攻击者可通过特权通道逆向控制宿主机;③ 侧信道攻击窗口期:现代芯片为提升性能采用推测执行优化,此类微架构破绽(如Spectre系列)可被用于跨VM窃取敏感数据。

| 关键组件 | 潜在风险点 | 典型利用场景 |

|---|---|---|

| CPU虚拟化 | VT-x/AMD-V指令集权限溢出 | Meltdown破绽导致内核内存泄露 |

| 设备直通 | PCIe设备DMA权限滥用 | 显卡/网卡固件后门植入 |

| 快照功能 | 历史状态回滚时的镜像被墙 | 持久化反面代码存活于多代快照 |

| 动态迁移 | 迁移过程中的身份验证绕过 | 攻击者随VM迁移至新宿主机 |

主流攻击路径深度拆解

基于破绽链的组合攻击(CVSS评分≥8.5)

-

第一阶段:VM内部沦陷

攻击者通过钓鱼邮件、WebShell等方式获取VM操作系统权限,随后扫描系统寻找已知破绽(CVE-202X-XXXXX),此时若未启用ASLR地址随机化或SELinux强制访问控制,攻击者可轻松提权至root。

-

第二阶段:突破Hypervisor屏障

利用公开的Hypervisor破绽(如VMware ESXi的VENOM系列破绽),构造精心编排的shellcode直接修改EPT页表项,将反面代码注入宿主机内核空间,此过程无需物理接触,纯软件层面即可完成。 -

第三阶段:持久化控制

修改GRUB引导加载程序,植入Bootkit类根kit,即使重装系统也能维持控制权,同步改动ESXi管理界面日志,掩盖攻击痕迹。

侧信道信息泄露

Intel CPU的TSX异步abort机制曾被证明可被用于跨VM读取内存内容,攻击者只需在目标VM运行特定负载,即可通过时间差分析重构出宿主机内存布局,进而提取密钥、凭证等敏感信息,这类攻击不依赖传统破绽,完全基于硬件行为特征推断。

供应链被墙攻击

反面改动ISO镜像文件或OVF模板,在VM首次启动时自动部署后门程序,由于云服务商普遍采用镜像批量部署,单个被被墙的模板可能导致整个数据中心沦陷,2021年SolarWinds事件即属此类典型案例。

风险倍增器:加剧感染概率的配置误区

| 危险配置 | 风险等级 | 后果描述 |

|---|---|---|

| 禁用虚拟化CPU特性 | 降低性能损耗但丧失硬件辅助隔离能力 | |

| 开放远程SSH管理端口 | 公网暴露管理接口,易遭暴力破解 | |

| 默认允许VM间互相通信 | 横向移动至其他VM后再实施纵向突破 | |

| 禁用UEFI安全启动 | 无法验证引导程序完整性,易被Rootkit劫持 | |

| 未限制快照数量 | 历史快照成为反面代码藏匿点 |

纵深防御体系建设方案

架构级隔离强化

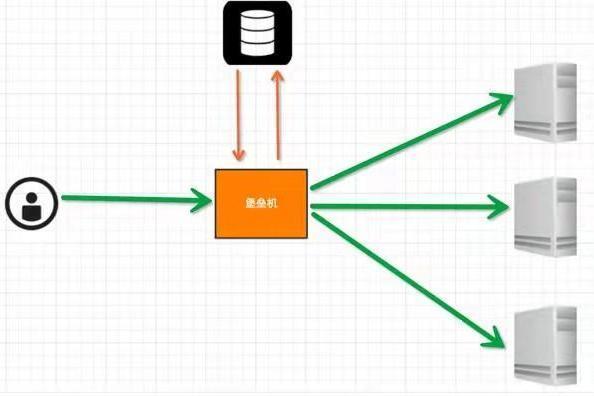

- 分层隔离:将生产域、测试域、管理域部署在不同集群,设置严格的防火墙规则阻断跨集群流量。

- 微分段控制:使用NSX-T等网络虚拟化工具,为每个VM分配独立VLAN ID,限制东西向流量。

- 硬件辅助加固:启用Intel CET阴影堆栈、AMD SEV加密内存技术,从芯片级增加攻击难度。

全生命周期安全管理

| 阶段 | 关键措施 |

|---|---|

| 部署前 | 数字签名验证镜像完整性,禁用不必要的设备直通功能 |

| 运行时 | 实时监控异常进程创建(如/tmp目录下的可疑二进制文件),启用内存加密 |

| 维护期 | 定期轮换管理账户API令牌,审计Hypervisor日志留存周期≥180天 |

| 灾难恢复 | 建立黄金镜像库,重要VM每季度进行冷迁移并重新初始化 |

主动监测响应机制

- 行为基线建模:收集正常业务场景下的CPU/内存/磁盘IOPS指标,当出现突增时触发告警。

- 威胁情报联动:订阅VirusTotal、AlienVault等平台的IoC指标,自动匹配VM内文件哈希值。

- 沙箱回溯分析:对可疑进程进行动态跟踪,记录系统调用链以定位初始载入点。

应急处置流程图示

发现异常 → 立即隔离涉事VM → 断开网络连接 → 制作内存转储 → 分析YARA规则匹配结果 → 修复破绽 → 重建干净镜像 → 逐步恢复业务 → 复盘改进策略特别注意:切勿直接关闭电源,这会导致内存证据丢失,应优先使用virsh dump命令生成核心转储文件。

相关问答FAQs

Q1: 如果怀疑虚拟机已被攻破,应该如何快速验证?

A: 建议按以下顺序排查:①检查计划任务列表是否存在异常定时作业;②查看/proc/sys/kernel/core_pattern是否被改动;③使用ps aux --sort=-start_time查看最早启动的进程;④比对关键系统文件的SHA256哈希值与官方发行版差异,若发现多项异常,应立即启动应急响应预案。

Q2: 小型企业能否承受得起企业级虚拟化安全防护成本?

A: 可以采用分级防护策略降低成本,核心业务VM启用完整防护套件(含EDR端点检测),非关键VM仅保留基础防火墙规则,推荐使用开源方案组合:Open vSwitch替代商业分布式防火墙,Wazuh进行统一日志分析,Papertrail集中管理日志流,初期投入可控制在万元以内