上一篇

虚拟机物理渗透

- 物理机

- 2025-07-24

- 4

虚拟机物理渗透需先识别目标破绽,利用虚拟化平台缺陷或虚拟机逃逸技术突破隔离,通过提权控制宿主机,再借助物理设备接口(如USB、CD-ROM)或网络交互植入反面载荷,最终实现对物理

虚拟机物理渗透是指攻击者通过突破虚拟机与物理机之间的隔离边界,利用虚拟化环境特有的破绽或机制,从虚拟机内部向物理主机发起渗透攻击的技术,随着云计算、容器技术的普及,虚拟化环境成为攻防对抗的关键战场,以下是关于虚拟机物理渗透的详细分析:

核心原理与攻击路径

-

虚拟化架构特性

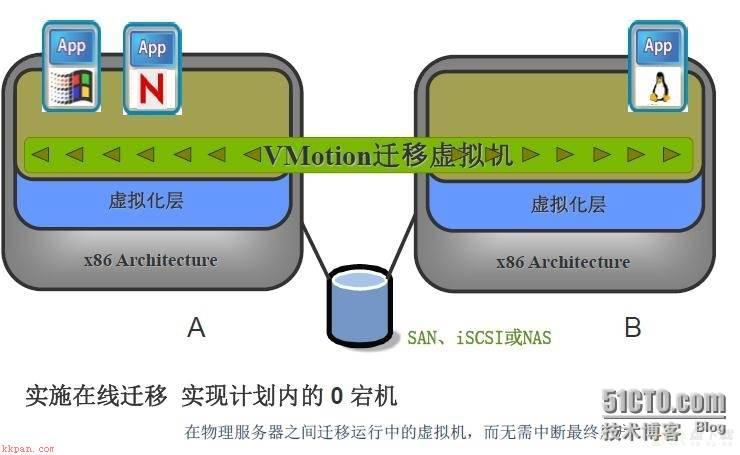

- 指令层交互:虚拟机需通过Hypervisor(如VMware ESXi、KVM)调用物理机资源,攻击者可尝试通过Hypervisor破绽或魔改固件实现权限提升。

- 资源共享风险:虚拟化平台常支持共享剪贴板、文件系统甚至硬件设备(如USB、蓝牙),这些功能可能成为攻击通道。

- 侧信道攻击:通过监测虚拟机运行时的物理资源消耗(如功耗、电磁泄漏、缓存命中率),推断宿主机敏感信息。

-

典型攻击链

- 阶段1:虚拟机逃逸

利用Hypervisor破绽(如CVE-2023-34044)窃取宿主机内存、配置文件或API密钥;或通过蓝屏破绽(如CVE-2023-20869)在宿主机执行反面代码。 - 阶段2:权限横向扩展

若宿主机属于云平台(如AWS、Azure),可进一步载入同物理机上的其他虚拟机;若为本地物理机,则可操控主机系统植入勒索软件或窃密工具。 - 阶段3:物理设备控制

通过蓝牙、USB等物理接口与外部设备通信,或利用固件破绽(如UEFI)持久化控制。

- 阶段1:虚拟机逃逸

常见渗透方法与案例

| 攻击类型 | 技术手段 | 典型案例 |

|---|---|---|

| 破绽利用 | 利用Hypervisor破绽(如CVE-2023-34044)、蓝屏破绽(如CVE-2023-20869)实现逃逸 | 2023年Bluetooth反面代码注入事件 |

| 侧信道攻击 | 通过频谱分析、功耗监测等物理手段推断宿主机键盘输入或加密密钥 | Speculative Side-Channel攻击 |

| 共享资源劫持 | 改动共享剪贴板、文件系统或网络命名空间,诱导宿主机用户执行反面操作 | VMware共享文件夹权限绕过 |

防御体系构建

-

技术层面

- 强化隔离性:禁用非必要的虚拟机与宿主机交互功能(如共享剪贴板、USB设备直连)。

- 破绽管理:定期更新Hypervisor、固件及云平台安全补丁,优先修复CVSS评分≥7.5的破绽。

- 监控与检测:部署EDR(端点检测与响应)工具,实时监测虚拟机异常行为(如高频内存读取、进程注入)。

-

策略层面

- 最小权限原则:限制虚拟机对物理资源的访问权限(如仅允许网络NAT模式)。

- 多租户隔离:在云环境中使用专用VPC或安全组,避免不同信任域的虚拟机混用底层物理机。

- 行为审计:记录虚拟机与宿主机的所有交互日志,便于事后溯源。

相关FAQs

问题1:虚拟机物理渗透与传统物理渗透有何区别?

答:传统物理渗透需直接接触目标设备(如U盘植入、硬件植毒),而虚拟机物理渗透通过虚拟化环境破绽间接控制物理机,更具隐蔽性,攻击者无需进入机房,即可通过云端虚拟机破绽载入同物理机上的其他实例。

问题2:如何判断虚拟机是否已被用于物理渗透?

答:以下迹象可能表明存在渗透风险:

- 宿主机出现不明进程或内存占用激增(如

svchost.exe异常加载) - 云平台同账号下的其他虚拟机被交叉感染

- 物理机蓝牙/USB设备异常激活(如自动连接未知设备)

此时应立即断网,使用离线干扰扫描工具排查,并重置Hypervisor配置。