让VMware虚拟机不被检测

- 物理机

- 2025-06-09

- 2796

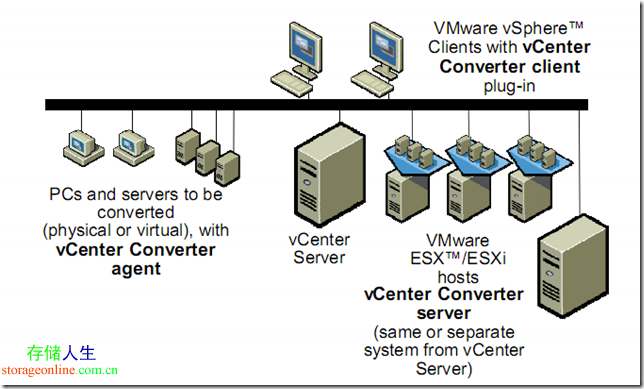

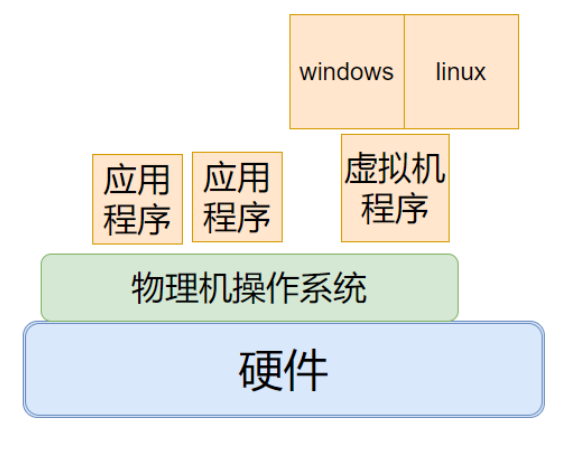

为何需要将VMware虚拟机伪装为物理机?

在特定场景下,用户可能需要让运行在VMware虚拟化环境中的操作系统(Guest OS)被识别为运行在真实的物理硬件上,这种需求通常出现在:

- 软件授权与许可验证: 某些软件(尤其是企业级软件、硬件加密狗绑定软件或严格的版权保护程序)会检测运行环境,如果检测到虚拟机,可能拒绝运行、功能受限或需要更昂贵的虚拟机授权。

- 安全测试与渗透评估: 红队或安全研究人员可能需要模拟真实的物理设备环境进行测试,避免目标系统或安全产品因检测到虚拟机特征而改变行为。

- 特定硬件功能依赖: 极少数软件或驱动可能需要直接访问底层物理硬件特性(如某些特定的PCIe设备直通场景),虚拟机特征可能导致兼容性问题。

- 绕过虚拟机检测: 某些在线游戏、反科技系统或特定平台会检测并阻止虚拟机访问。

重要提示: 修改虚拟机配置以规避检测,可能违反VMware最终用户许可协议(EULA)以及您尝试运行的软件的许可协议,此操作应仅用于合法授权的测试、评估或解决特定兼容性问题,滥用此技术可能导致法律后果、软件授权失效或系统不稳定。

技术原理:虚拟机如何被检测?

软件检测虚拟机通常通过寻找以下特征:

-

硬件标识符:

- SMBIOS/DMI 信息: 这是最关键的部分,虚拟机通常有特定的制造商(如

VMware, Inc.)、产品名称(如VMware Virtual Platform)、序列号(如VMware-xx xx xx xx xx xx xx xx)和UUID(通常包含42 4D 57 41等VMware标识字节)。 - MAC 地址前缀: VMware虚拟网卡的MAC地址通常以

00:0C:29,00:50:56或00:05:69开头(OUI注册给VMware)。 - PCI 设备供应商ID/设备ID: VMware虚拟硬件(如 SCSI控制器

VMware PVSCSI,网卡VMXNET3)有特定的Vendor/Device ID (15AD是VMware的Vendor ID)。 - 主板/芯片组信息: 虚拟化的主板型号通常带有

440BX或明确标识为虚拟。

- SMBIOS/DMI 信息: 这是最关键的部分,虚拟机通常有特定的制造商(如

-

特定指令与行为:

- CPUID 指令: 虚拟机监控器(Hypervisor)会修改CPUID指令的返回结果,暴露虚拟化支持(如

Hypervisor presentbit)或特定的VMware标识字符串(如VMwareVMware)。 - 特权指令行为: 某些在虚拟机中执行的特权指令(如

IN,OUT,HLT)的行为与物理机不同。 - 时间源差异: 虚拟机时钟(如

kvm-clock,hyperv_clocksource)与物理机(如TSC,ACPI_PM)不同,时钟漂移或不稳定性也可能被检测。

- CPUID 指令: 虚拟机监控器(Hypervisor)会修改CPUID指令的返回结果,暴露虚拟化支持(如

-

文件系统与注册表痕迹: 虚拟机工具(VMware Tools)的安装会在系统(如Windows注册表、Linux特定文件)留下痕迹,存在特定的驱动文件(如

vmxnet.sys,vmhgfs.sys)或服务。 -

性能特征: 某些高度优化的计算或I/O模式在虚拟机中可能表现出与物理机不同的延迟或吞吐量特征。

伪装方法:让VMware虚拟机“更像”物理机

实现伪装需要在虚拟机配置层面和客户机操作系统层面进行修改。修改.vmx文件是核心。

修改VMware虚拟机配置文件 (.vmx)

-

关闭VMware Tools相关特性:

- 在.vmx文件中添加或修改:

isolation.tools.getPtrLocation.disable = "TRUE" isolation.tools.setPtrLocation.disable = "TRUE" isolation.tools.setVersion.disable = "TRUE" isolation.tools.getVersion.disable = "TRUE" monitor_control.disable_directexec = "TRUE" monitor_control.disable_chksimd = "TRUE" monitor_control.disable_ntreloc = "TRUE" monitor_control.disable_selfmod = "TRUE" monitor_control.disable_reloc = "TRUE" monitor_control.disable_quiesce = "TRUE" monitor_control.disable_btinout = "TRUE" monitor_control.disable_btmemspace = "TRUE" monitor_control.disable_btpriv = "TRUE" monitor_control.disable_btseg = "TRUE"这些设置限制了VMware Tools和Hypervisor向客户机操作系统泄露信息的能力,并干扰了某些基于行为的检测。

- 在.vmx文件中添加或修改:

-

伪造SMBIOS/DMI信息 (核心步骤):

- 在.vmx文件中添加或修改以下行,用您想要的物理机信息替换括号内的示例值(务必研究目标物理机的真实信息):

bios440.filename = "Your_Custom_BIOS_ROM.rom" # (可选,高级,需自定义BIOS ROM) smbios.reflectHost = "FALSE" # 关键!禁止反射宿主机信息 board-id.reflectHost = "FALSE" hw.model.reflectHost = "FALSE" serialNumber.reflectHost = "FALSE" smbios.board.manufacturer = "Dell Inc." # 主板制造商 smbios.board.product = "0PXXPG" # 主板型号 smbios.system.manufacturer = "Dell Inc." # 系统制造商 smbios.system.product = "Precision T7810" # 系统产品型号 smbios.system.serialNumber = "ABCD123" # 系统序列号 smbios.system.uuid = "4c4c4544-0056-4810-8044-b2c04f4e5331" # 系统UUID (格式必须正确) smbios.system.version = "01" # 系统版本 efi.nvram = "Your_Custom_VARS.fd" # (可选,高级,用于UEFI伪造) - UUID生成: 使用在线UUID生成器生成符合格式的UUID,避免使用包含VMware标识的模式。

- MAC地址: 在虚拟机设置中手动配置网卡的MAC地址,避免使用

00:0C:29,00:50:56,00:05:69开头的地址,选择一个随机的或模仿真实物理网卡的OUI地址(注意避免冲突)。

- 在.vmx文件中添加或修改以下行,用您想要的物理机信息替换括号内的示例值(务必研究目标物理机的真实信息):

-

隐藏Hypervisor标识 (CPUID):

- 在.vmx文件中添加:

cpuid.0.eax = "0000:0000:0000:0000:0000:0000:0000:1011" # 清除Hypervisor标识位 cpuid.40000000.eax = "0000:0000:0000:0000:0000:0000:0000:0000" cpuid.40000000.ebx = "0000:0000:0000:0000:0000:0000:0000:0000" cpuid.40000000.ecx = "0000:0000:0000:0000:0000:0000:0000:0000" cpuid.40000000.edx = "0000:0000:0000:0000:0000:0000:0000:0000" hypervisor.cpuid.v0 = "FALSE" # 关键!禁用VMware特定的CPUID叶这尝试清除CPUID指令返回结果中表明虚拟机存在的标志位。

- 在.vmx文件中添加:

-

调整时间源 (可选):

- 尝试不同的时钟源设置(效果有限):

tools.syncTime = "FALSE" # 关闭时间同步 rtc.startTime = 0 # 设置RTC起始时间 (Unix时间戳)更有效的方法是在客户机操作系统中配置使用

TSC时钟源(如果可用)并禁用pvclock/kvm-clock。

- 尝试不同的时钟源设置(效果有限):

-

设备直通 (PCIe Passthrough – 最有效但要求高):

- 如果宿主机有额外的物理硬件(如网卡、GPU),可以将其直通给虚拟机,虚拟机将直接控制该硬件,其驱动和标识符完全来自真实的物理设备,极大增强伪装效果。

- 要求: 宿主机CPU和主板支持VT-d/AMD-Vi IOMMU,设备支持且能被隔离,配置复杂,可能导致宿主机失去对该硬件的控制权。

修改客户机操作系统 (Guest OS)

-

卸载或禁用VMware Tools:

- 这是最明显的痕迹,在Windows的“程序和功能”中卸载VMware Tools,或在Linux中卸载

open-vm-tools包。 - 代价: 失去共享文件夹、拖放复制、无缝鼠标、时间同步(已单独禁用)、优化显示等便利功能。

- 这是最明显的痕迹,在Windows的“程序和功能”中卸载VMware Tools,或在Linux中卸载

-

清理驱动和注册表/文件痕迹 (Windows):

- 使用设备管理器卸载所有带有

VMware标识的虚拟硬件驱动(SCSI控制器、网卡、显示适配器、内存控制器等),系统可能会自动重新检测安装基础驱动。 - 谨慎操作注册表: 搜索并删除包含

VMware、VMTools、VMXNet等关键词的注册表项(主要在HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnum和HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices)。强烈建议操作前备份注册表!误删可能导致系统无法启动。 - 删除

C:WindowsSystem32drivers目录下相关的.sys文件(如vmxnet.sys,vmhgfs.sys,vmmemctl.sys等)。同样需要极其谨慎。

- 使用设备管理器卸载所有带有

-

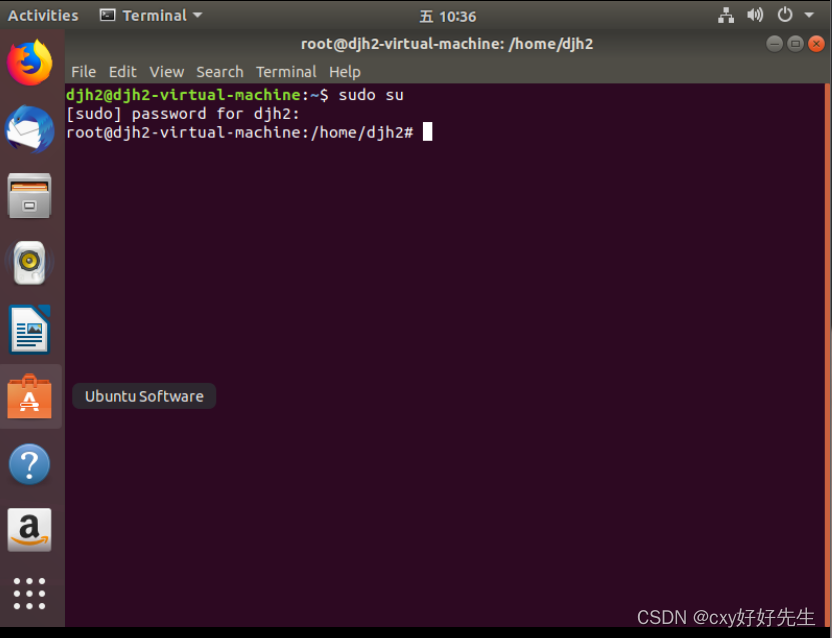

清理驱动和文件痕迹 (Linux):

- 卸载

open-vm-tools及相关包。 - 检查

/etc/vmware-tools目录并删除。 - 检查

/lib/modules/$(uname -r)/kernel/drivers下是否有vmw_balloon,vmxnet3,vmw_vmci,vmwgfx等模块,尝试移除(rmmod)并阻止加载(在/etc/modprobe.d/下创建.conf文件加入blacklist)。 - 检查

dmesg | grep -i vmware和/var/log/syslog//var/log/messages中是否有启动时的VMware痕迹。

- 卸载

-

安装通用或仿冒硬件驱动:

- 在卸载VMware虚拟硬件驱动后,系统通常会回退到使用基础的、通用的驱动(如标准SATA控制器、标准VGA),这本身减少了VMware特征。

- 可以尝试寻找并安装模仿真实物理硬件的驱动(将虚拟网卡驱动替换为仿冒Intel或Realtek的驱动),但这非常困难且不稳定,通常需要内核级别的修改或自定义驱动,风险极高。

-

调整时钟源 (Linux):

- 编辑

/etc/default/grub,在GRUB_CMDLINE_LINUX_DEFAULT行添加参数:clocksource=tsc tsc=reliable - 运行

sudo update-grub更新配置并重启。 - 检查生效:

cat /sys/devices/system/clocksource/clocksource0/current_clocksource应显示tsc。

- 编辑

重要风险与限制

- 违反许可协议: 此操作极可能违反VMware EULA和您试图运行的软件的许可协议,导致法律风险、技术支持失效或授权被撤销。

- 系统不稳定: 修改.vmx配置、卸载关键驱动、改动注册表/系统文件极易导致虚拟机无法启动、蓝屏崩溃、性能下降或功能异常。

- 效果不保证: 反虚拟机检测技术也在不断进化,即使应用了上述所有方法,专业的检测软件(如某些DRM、高级反科技系统、安全产品)仍可能通过更底层的时序分析、侧信道攻击或行为特征识别出虚拟机环境,直通硬件是最有效但门槛最高的方法。

- 失去便利性: 卸载VMware Tools会牺牲所有增强功能和用户体验。

- 技术复杂度: 整个过程涉及底层配置和系统修改,需要较高的技术水平和排错能力。

更合规的替代方案

- 购买虚拟机授权: 联系软件供应商,了解他们是否提供合法的、适用于虚拟化环境的授权许可,这是最合规、最稳定的解决方案。

- 使用物理机: 如果软件对虚拟化环境有严格限制且无虚拟机授权选项,直接在物理机上运行可能是唯一合法途径。

- 寻求官方支持: 向软件供应商说明在虚拟化环境中运行的需求,看是否有官方支持的配置或变通方法。

- 评估其他虚拟化平台: 某些检测可能针对特定Hypervisor(如VMware),尝试使用KVM (QEMU)、Hyper-V或VirtualBox,看是否能规避检测(但同样面临许可和检测风险)。

虽然技术上可以通过深度修改VMware虚拟机配置(尤其是.vmx文件中的SMBIOS/DMI信息和CPUID设置)和客户机操作系统(卸载工具、清理痕迹)来尝试伪装成物理机,但这是一项复杂、高风险且很可能违反软件许可协议的操作,效果无法保证,且可能导致严重的稳定性和法律问题。

强烈建议优先考虑合规的替代方案,如购买虚拟机授权或在物理机上运行。 仅在充分理解风险、明确法律合规性、且用于合法授权的研究或测试目的时,才应谨慎尝试上述技术手段,实施前务必对虚拟机进行完整备份。

引用说明: 本文技术细节参考了VMware官方文档(虚拟机配置参数)、操作系统内部机制(Windows注册表/Linux内核模块)、硬件识别原理(SMBIOS/DMI, CPUID)以及安全社区关于反虚拟机检测的研究讨论,具体配置参数的效果可能因VMware版本、宿主机环境、客户机操作系统及检测软件的不同而有差异。