上一篇

分布式数据库设置密码

- 行业动态

- 2025-05-11

- 3

分布式数据库设置密码需统一策略,主从节点同步强密码,启用加密传输,细化用户权限,定期更换并

分布式数据库密码设置详解

在分布式数据库系统中,密码管理是保障数据安全的核心环节,由于分布式架构涉及多个节点、组件和服务,密码设置需兼顾安全性、可维护性及高可用性,以下从密码策略、配置方法、安全管理工具等维度展开说明。

分布式数据库密码策略

复杂度要求

- 密码长度≥12字符,混合大小写、数字、特殊符号(如

Aa1!@#)。 - 避免使用字典词、重复字符或个人信息(如姓名、日期)。

- 示例策略:

^(?=.[A-Z])(?=.[a-z])(?=.d)(?=.[@$!%?&])[A-Za-zd@$!%?&]{12,}$。

- 密码长度≥12字符,混合大小写、数字、特殊符号(如

分层权限控制

- 管理员账户:仅用于初始化配置,日常操作使用普通账户。

- 应用账户:为每个服务分配独立账户,权限严格遵循最小化原则。

- 审计账户:独立账户用于查询日志,无修改权限。

密码存储规范

- 禁用明文存储,需使用哈希算法(如SHA-256)加盐存储。

- 示例:MySQL的

mysql.user表存储的是哈希值而非明文密码。

关键组件密码配置

分布式数据库通常包含以下组件,需分别设置密码:

| 组件 | 配置方式 | 安全要点 |

|---|---|---|

| 主节点(Coordinator) | 通过SQL命令设置,如:ALTER USER 'admin'@'%' IDENTIFIED BY 'NewPass1!' | 限制远程访问IP,仅允许可信网络段 |

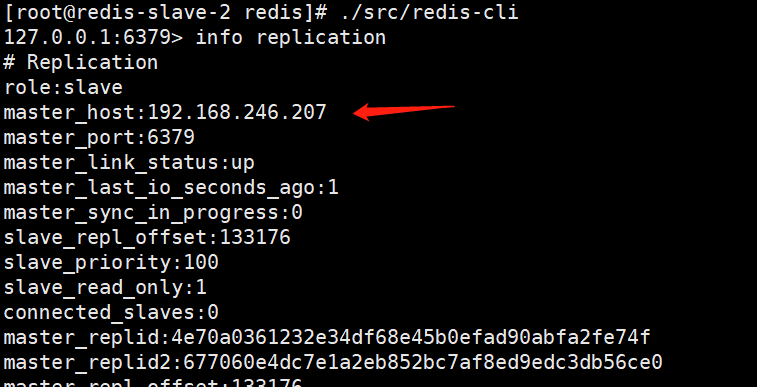

| 从节点(Replica) | 同步主节点密码或单独设置,需确保主从通信加密 | 启用SSL/TLS,避免密码在网络中明文传输 |

| 客户端工具 | 在连接字符串中配置,如:jdbc:postgresql://host:5432/db?user=admin&password=Secret | 避免硬编码密码,改用环境变量或配置文件 |

| 监控服务 | 独立账户+API密钥,如Prometheus的basic_auth或Grafana的OAuth | 定期轮换监控账户密码 |

加密传输与权限隔离

强制SSL/TLS加密

- 修改数据库配置文件(如PostgreSQL的

postgresql.conf),设置ssl=on。 - 生成自签名证书或使用CA签发的证书,确保节点间通信加密。

- 修改数据库配置文件(如PostgreSQL的

网络隔离策略

- 使用VPC或安全组限制访问,仅开放必要端口(如MySQL默认5432)。

- 示例:AWS RDS通过安全组规则限制仅允许特定IP连接。

动态权限管理

- 使用角色(Role)分配权限,避免直接赋予用户过高权限。

- 示例:在MongoDB中创建自定义角色:

db.createRole({ role: "readWriteDB", privileges: [{ resource: { db: "test", collection: "" }, actions: ["insert", "update"] }], roles: [] }); db.grantRolesToUser("appUser", ["readWriteDB"]);

密码安全管理工具

| 工具类型 | 代表工具 | 功能特点 |

|---|---|---|

| 密钥管理系统 | HashiCorp Vault | 动态生成数据库密码,集成至CI/CD流水线 |

| 配置中心 | Apache ZooKeeper | 集中管理分布式节点的配置,支持密码滚动更新 |

| 审计工具 | Osquery | 实时检测弱密码、未加密连接等安全风险 |

最佳实践

定期轮换密码

- 每90天更换一次密码,使用自动化工具(如Ansible)批量更新。

- 示例脚本(Linux

cron):0 3 /90 /usr/bin/vault write database/creds/mydb-role ttl=86400 token=$(vault read -field=token database/creds/mydb-role)

多因素认证(MFA)

- 对管理账户启用MFA,如Google Authenticator或硬件令牌。

- 示例:AWS RDS支持通过IAM角色绑定MFA。

灾难恢复预案

- 将密码备份至加密的离线存储(如AWS S3 Glacier)。

- 定期测试密码恢复流程,避免生产环境锁死。

FAQs

Q1:如何设置分布式数据库的密码复杂度策略?

A1:通过数据库参数或外部工具强制策略。

- MySQL:修改

validate-password插件配置:SET GLOBAL validate_password_policy=STRONG;

- 外部工具:使用

zxcvbn库在应用层校验密码强度。

Q2:忘记分布式数据库root密码如何解决?

A2:根据数据库类型选择恢复方式:

- MySQL/Percona:启动时跳过权限表,重置密码:

mysqld_safe --skip-grant-tables & mysql -u root -e "ALTER USER 'root'@'localhost' IDENTIFIED BY 'NewPass!'"

- PostgreSQL:进入单用户模式修改:

pg_ctl start -D /data --single -o "-c config_file=postgresql.conf" psql -c "ALTER USER postgres PASSWORD 'NewPass!';"

- MongoDB:停止服务后以安全模式启动,无需密码登录:

mongod --auth=false use admin; db.updateUser("admin", {password: "NewPass!"});