上一篇

如何通过CDN隐藏解析有效提升网站访问速度?

- 行业动态

- 2025-05-01

- 9

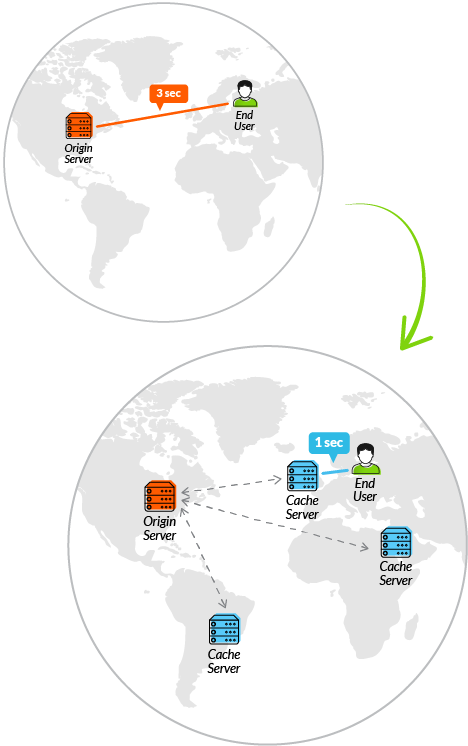

CDN隐藏解析通过DNS配置将源服务器真实IP隐藏于CDN节点后,提升网站安全性与抗攻击能力,用户访问域名时流量导向CDN节点,经缓存或过滤后再与源站交互,有效防止直接暴露和反面扫描,需搭配CNAME记录及SSL证书配置,避免解析泄露风险。

为什么需要隐藏源站IP?

在网站使用CDN时,通常会将域名解析到CDN服务商提供的CNAME地址,由CDN节点缓存内容并分发,但如果直接暴露源站IP,攻击者可能绕过CDN直接攻击源服务器,导致服务瘫痪、数据泄露或资源被反面消耗,隐藏源站IP是提升网站安全性的关键步骤。

CDN隐藏解析的核心原理

CNAME解析替代A记录

将域名解析设置为CDN服务商提供的CNAME地址,而非直接指向源站IP,用户访问时,请求被引导至CDN节点,而非直接接触源服务器。

示例:www.example.com CNAME example.cdn.com回源配置隔离真实IP

CDN回源时,通过私有协议或加密通道与源站通信,避免在公网暴露源IP,例如阿里云、酷盾等主流CDN支持“私有协议回源”。

防火墙/IP白名单保护

源服务器仅允许来自CDN节点的IP访问,屏蔽其他公网请求,通过配置服务器防火墙或云平台安全组,设置CDN服务商提供的IP段为唯一白名单。

详细操作步骤

第一步:配置CDN并获取CNAME

- 登录CDN服务商控制台,添加加速域名(如

www.example.com)。 - 填写源站信息(源站IP或域名),选择回源协议(HTTP/HTTPS)。

- 获取CDN分配的CNAME地址,如

example.com.w.kunlun.com。

第二步:修改DNS解析记录

- 进入域名注册商或DNS服务商(如Cloudflare、DNSPod)的管理界面。

- 删除原有的A记录(指向源站IP的解析)。

- 新增CNAME记录:

- 主机记录:

www - 记录值:CDN提供的CNAME地址

- TTL:建议设为600秒(10分钟),便于快速生效。

- 主机记录:

第三步:加固源站安全

- 防火墙设置

- 在服务器防火墙(如iptables)或云平台安全组中,仅允许CDN节点的IP段访问80/443端口。

- 示例: 阿里云CDN节点IP段为

XXX.XXX.XXX/24,需定期更新白名单。

- 禁用直接访问源站域名

- 若源站有独立域名(如

origin.example.com),禁止该域名被公开解析。

- 若源站有独立域名(如

- 启用HTTPS回源

在CDN配置中开启“HTTPS回源”,加密CDN节点与源站的通信,防止中间人攻击。

第四步:验证隐藏效果

- 使用

ping或nslookup命令检查域名解析结果,确认返回的是CDN节点IP而非源站IP。 - 通过在线工具(如“IPIP.net”)检测域名解析的IP归属,确认是否为CDN服务商。

- 尝试直接访问源站IP,若返回错误(如403 Forbidden),则说明隐藏成功。

注意事项与进阶策略

- 防止DNS泄露

- 避免在公开页面、邮件或API响应中暴露源站IP。

- 定期扫描代码库和配置文件,检查是否有IP硬编码。

- 动态IP轮换(高级防护)

部分安全CDN服务(如Cloudflare Enterprise)支持动态更换回源IP,进一步降低被逆向破解的风险。 - 开启WAF防护

在CDN层启用Web应用防火墙(WAF),拦截SQL注入、XSS等攻击,减少回源请求压力。 - 日志监控与分析

- 通过CDN日志分析异常流量,如大量非CDN节点的请求,可能是源站IP泄露的迹象。

- 设置告警规则,当源站接收到非白名单IP的请求时触发通知。

引用说明

本文参考以下权威资料:

- 阿里云CDN文档:回源配置与IP白名单设置

- Cloudflare官方指南:隐藏源站最佳实践

- OWASP安全建议:防止源站IP暴露的攻防策略

- 《Web性能权威指南》:CDN架构与安全设计原则