上一篇

如何限制服务器远程登录确保安全?

- 行业动态

- 2025-05-13

- 8

服务器可通过防火墙、IP白名单或SSH密钥认证等方式限制远程登录权限,有效防止未授权访问,此举可增强系统安全,降低网络攻击风险,管理员需合理配置访问策略并定期更新防护措施。

为什么需要限制远程登录?

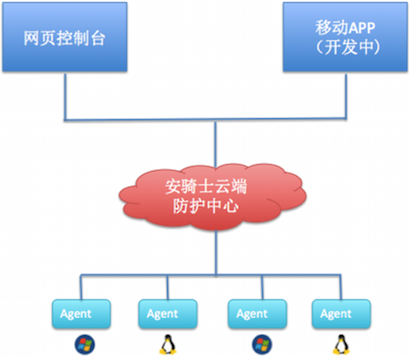

服务器作为承载关键业务和数据的核心设备,常面临来自互联网的安全威胁,远程登录(如SSH、RDP)是攻击者的主要目标,一旦被破解,可能导致数据泄露、服务瘫痪甚至反面软件植入,限制远程登录权限是保护服务器的第一道防线。

如何限制远程登录?

以下是6种常见且有效的方法,适用于多数操作系统(如Linux、Windows):

修改默认远程端口

攻击者通常扫描默认端口(如SSH的22端口、RDP的3389端口),通过修改为高位端口(如5000-65535),可降低被扫描的概率。

示例(Linux修改SSH端口):sudo vi /etc/ssh/sshd_config # 将 Port 22 改为 Port 2222 sudo systemctl restart sshd

禁用Root账户直接登录

禁止通过Root账户远程登录,改用普通用户登录后切换权限,避免暴力破解高危账户。

示例(Linux禁用Root登录):

sudo vi /etc/ssh/sshd_config # 设置 PermitRootLogin no

使用密钥认证替代密码

SSH密钥认证比密码更安全,且支持加密强度更高的算法(如ed25519)。

生成密钥对:ssh-keygen -t ed25519 -C "your_email@example.com"

配置防火墙规则(以Linux为例)

- 仅允许特定IP访问

sudo ufw allow from 192.168.1.100 to any port 2222 sudo ufw enable

- 使用Cloudflare Zero Trust:隐藏服务器真实IP,仅允许通过CDN节点连接。

- 仅允许特定IP访问

设置访问控制列表(ACL)

在/etc/hosts.allow和/etc/hosts.deny中定义允许访问的IP范围。

示例:# /etc/hosts.allow sshd: 192.168.1.0/24, 10.0.0.5 # /etc/hosts.deny sshd: ALL

启用Fail2ban防御暴力破解

Fail2ban自动封禁多次登录失败的IP。

安装与配置:sudo apt install fail2ban sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local # 修改参数:maxretry=3,bantime=1h

最佳实践建议

- 定期审计登录日志:检查

/var/log/auth.log(Linux)或事件查看器(Windows)中的异常记录。 - 启用多因素认证(MFA):如Google Authenticator或硬件密钥(YubiKey)。

- 遵循最小权限原则:仅授予用户必要的权限,避免滥用。

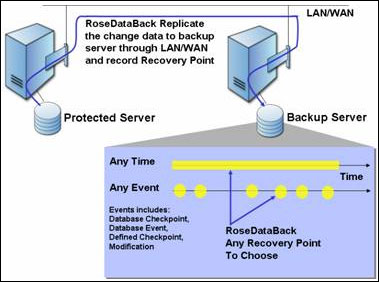

- 备份配置文件:修改前备份

sshd_config或注册表,防止操作失误导致服务中断。

限制远程登录是服务器安全的基础措施,需结合技术手段与管理策略,企业应根据业务需求选择合适方案,并定期更新策略以应对新型攻击手法,安全的本质是持续优化,而非一劳永逸。

引用说明

本文参考了以下权威资料:

- NIST《网络安全框架》(NIST Cybersecurity Framework)

- Linux官方SSH配置文档(man7.org/linux/man-pages/man5/sshd_config.5.html)

- Microsoft《Windows Server安全最佳实践》(learn.microsoft.com/en-us/windows-server/security/)