上一篇

案例网络安全

- 行业动态

- 2025-05-12

- 1

某企业遭钓鱼邮件载入,破解窃取核心数据,应急响应启动后,隔离受感染系统,追踪攻击源,修补破绽并重置密码,同步开展全员安全培训,部署AI威胁监测工具,数据加密存储,最终挽回90%损失,重构纵深

案例背景

某金融机构遭遇一起典型的网络攻击事件,攻击者通过鱼叉式钓鱼邮件载入内部网络,窃取客户敏感数据并改动交易记录,事件导致部分客户资金损失,企业声誉受损,监管机构介入调查。

攻击分析

攻击链拆解

| 阶段 | 行为描述 | 利用破绽/工具 |

|---|---|---|

| 初始载入 | 伪造银行系统升级通知邮件,诱导员工点击链接 | 鱼叉式钓鱼、社会工程学 |

| 权限提升 | 利用浏览器破绽执行反面代码,获取管理员权限 | CVE-2023-XXX(零日破绽) |

| 横向移动 | 通过弱口令破解内网其他服务器 | Hydra密码爆破工具 |

| 数据窃取 | 部署远程管理工具(RAT)传输客户数据 | Cobalt Strike框架 |

| 破坏掩盖 | 改动数据库日志,删除操作记录 | SQL注入+日志清理脚本 |

关键破绽点

- 邮件网关缺失:未过滤伪造发件人(

@bank-domain.com)。 - 终端防护不足:员工电脑未更新补丁,浏览器破绽未修复。

- 权限管理混乱:管理员账户使用简单密码(如

Admin123)。 - 日志审计薄弱:数据库未开启高危操作审计功能。

影响评估

| 维度 | 影响范围 | 严重性等级 |

|---|---|---|

| 数据泄露 | 约5万客户身份证号、银行卡信息暴露 | 高 |

| 财务损失 | 直接资金盗取约200万元 | 高 |

| 业务中断 | 核心系统停机12小时 | 中 |

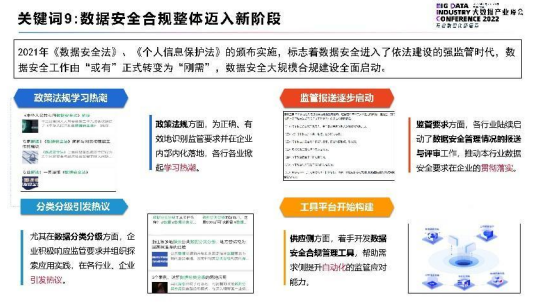

| 法律风险 | 违反《个人信息保护法》《银行业监管条例》 | 极高 |

应对措施

紧急处置

- 隔离受感染设备:断开内网连接,启用备用系统。

- 阻断攻击源:防火墙封禁反面IP(如

168.1.100)。 - 数据恢复:从备份库还原被改动的交易记录。

长期改进

| 改进方向 | 具体措施 |

|---|---|

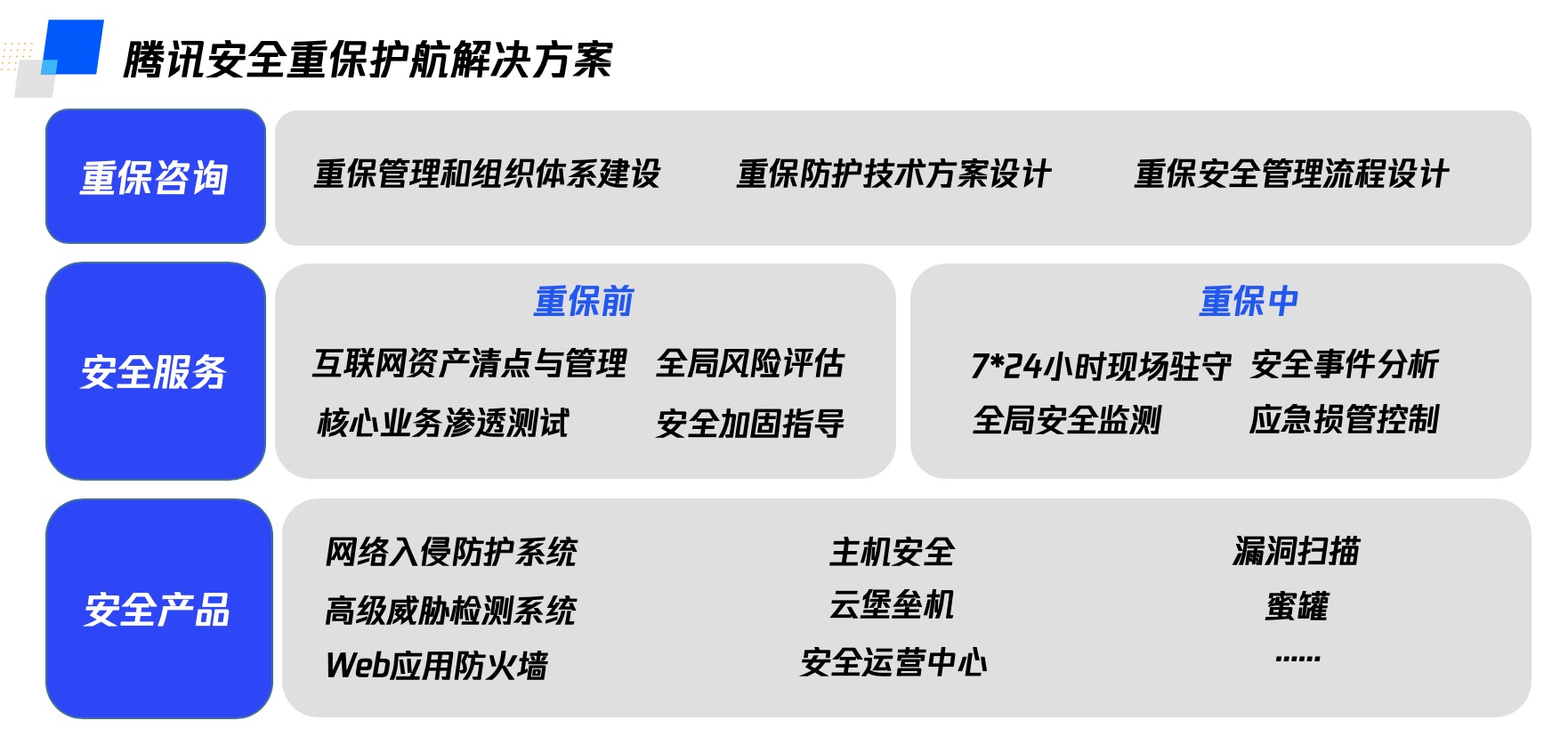

| 技术防护 | 部署邮件沙箱、终端EDR(端点检测响应)系统、数据库实时审计工具 |

| 流程优化 | 建立双因子认证(2FA)、特权账户定期审查机制 |

| 人员培训 | 每季度开展钓鱼演练、安全开发培训(针对零日破绽防护) |

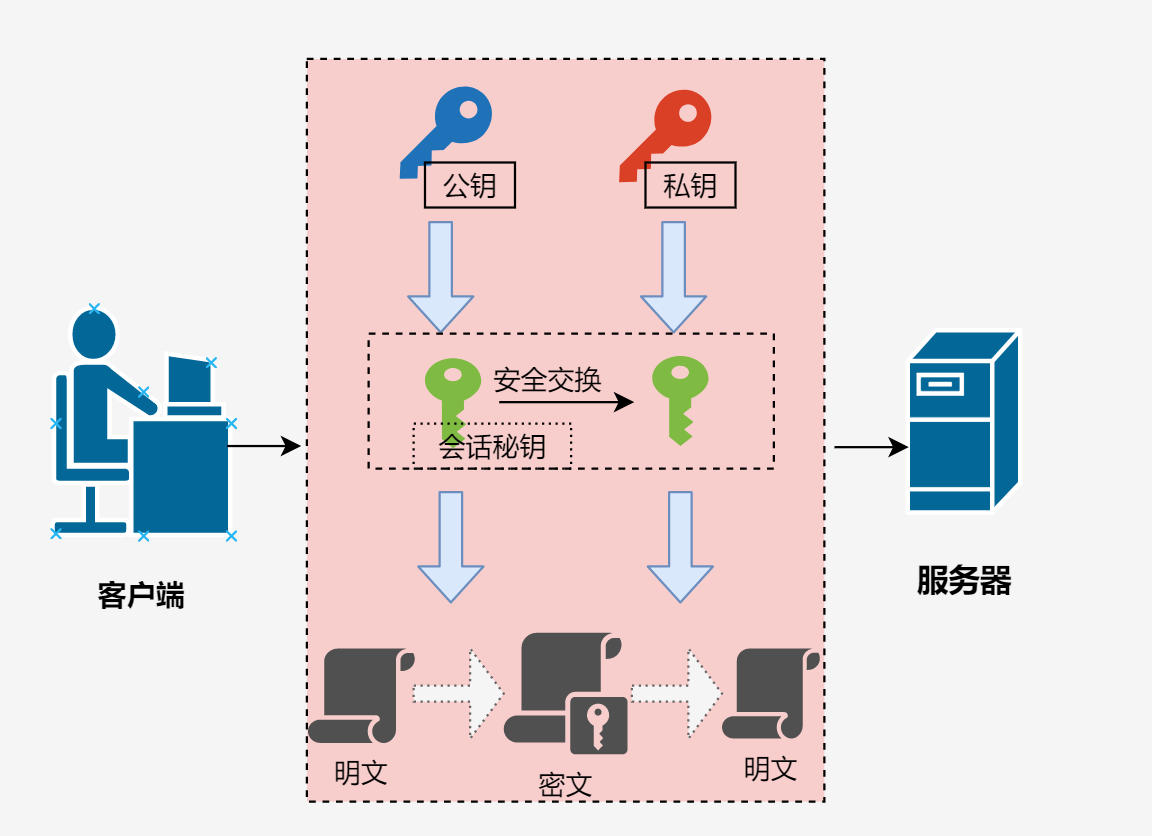

| 合规强化 | 通过ISO 27001认证,符合GDPR数据加密存储要求 |

归纳与启示

本次事件暴露了企业在供应链安全(浏览器破绽)、身份治理(弱密码)、威胁感知(日志缺失)三大领域的短板,建议采用零信任架构,对内外网实行最小权限控制,并通过攻击面管理(ASM)动态监测暴露资产。

相关问题与解答

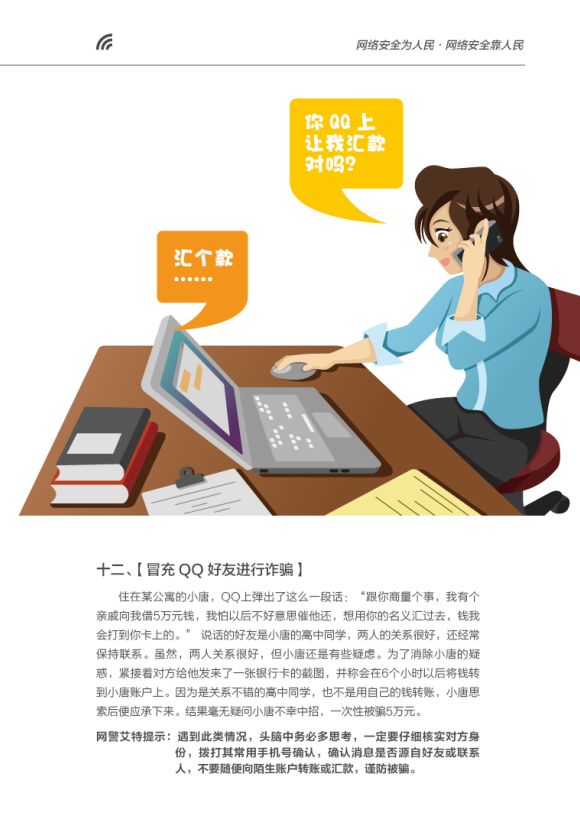

问题1:如何识别鱼叉式钓鱼邮件?

解答:

- 发件人异常:检查域名拼写(如

bank-domain.comvsbank-domaim.com)。 诱导:警惕紧急性措辞(如“立即升级”)和外部链接。 - 技术检测:部署邮件网关(如Proofpoint)拦截伪造发件人,对附件进行沙箱分析。

问题2:零日破绽如何快速响应?

解答:

- 临时缓解:通过防火墙/IPS阻断可疑流量(如限制特定端口访问)。

- 厂商协作:联系软件供应商获取紧急补丁(如Chrome紧急更新)。

- 纵深防御:启用行为分析工具(如微步在线的威胁情报平台)