上一篇

haproxy负载均衡ssl

- 行业动态

- 2025-05-11

- 11

HAProxy通过SSL终端卸载实现负载均衡,配置证书终止加密连接后分发请求至

HAProxy负载均衡与SSL配置详解

HAProxy基础

HAProxy是一款高性能的TCP/HTTP负载均衡器,广泛应用于企业级流量分发场景,其核心优势包括:

- 高并发处理能力:支持每秒数万次连接

- 协议兼容性:支持HTTP/1.1、HTTP/2、TCP、SSL等多种协议

- 动态配置:无需重启即可更新配置

- 健康检查机制:实时监控后端服务器状态

SSL在负载均衡中的作用

在Web架构中,SSL(Secure Sockets Layer)主要承担以下职责:

| 功能类型 | 具体作用 | 实现方式 |

|———|———|———|

| 数据加密 | 防止流量被窃听 | TLS加密套件 |

| 身份验证 | 确保客户端连接合法服务端 | 数字证书认证 |

| 数据完整性 | 防止内容被改动 | 消息签名校验 |

当与HAProxy结合使用时,SSL配置主要涉及两种模式:

SSL终止模式(SSL Offloading)

此模式在负载均衡器层处理SSL加密,后端服务器仅接收解密后的明文请求。

配置步骤:

- 准备SSL证书文件(pem/crt格式)和私钥文件(key)

- 修改HAProxy配置文件:

frontend https-in bind :443 ssl crt /etc/haproxy/cert.pem default_backend servers

- 后端服务器配置示例:

backend servers server backend1 192.168.1.10:80 check server backend2 192.168.1.11:80 check

优势对比表:

| 指标 | SSL终止模式 | SSL穿透模式 |

|————–|———————|———————-|

| 证书部署位置 | 负载均衡器 | 各后端服务器 |

| 计算资源消耗 | 集中在负载均衡器 | 分散到各后端 |

| 配置复杂度 | 低(单证书) | 高(多证书管理) |

| 安全风险 | 中等(单点) | 较低(分散验证) |

SSL穿透模式(SSL Passthrough)

此模式保持全程加密,负载均衡器仅转发加密流量,由后端服务器处理SSL。

配置要点:

- 前端监听443端口但不加载证书:

frontend https-in bind :443 ssl crt /etc/haproxy/dummy.pem # 可选自签名证书 default_backend servers

- 后端服务器需独立配置SSL证书

- 必须使用TCP模式配置:

backend servers server backend1 192.168.1.10:443 tcpcheck server backend2 192.168.1.11:443 tcpcheck

证书管理最佳实践

- 自动化证书颁发:

- 使用Certbot获取Let’s Encrypt免费证书

- 配置定时任务自动续期(建议设置30天缓冲期)

- 集中存储管理:

- 建立证书版本控制系统(如Git存储)

- 采用符号链接指向最新证书文件

- 热更新方案:

# 生成新证书后执行 mv /etc/haproxy/cert.pem{,.old} ln -s /new/cert.pem /etc/haproxy/cert.pem # 发送USR2信号触发配置重载 kill -USR2 `cat /var/run/haproxy.pid`

高级配置参数

| 参数名称 | 作用描述 | 推荐值 |

|---|---|---|

ssl-max-ver | 限制TLS协议版本 | TLSv1.2 |

ssl-ciphers | 指定加密套件 | ECDHE-ECDSA-AES256-GCM-SHA384 |

option ssl-hello-chk | 深度握手校验 | 必选 |

tune-ssl-cache | 优化SSL会话缓存 | 默认开启 |

clitimeout | SSL握手超时时间 | 10s |

健康检查配置

backend servers

option httpchk HEAD /health HTTP/1.1r

Host:localhost

http-check send meth GET uri /health

server backend1 192.168.1.10:80 check inter 2s fall 3 rise 2

server backend2 192.168.1.11:80 check inter 2s fall 3 rise 2日志与监控

| 日志类型 | 配置示例 | 用途说明 |

|---|---|---|

| 访问日志 | log 127.0.0.1:514 local0 | 记录所有请求 |

| SSL错误日志 | option log-separate-err | 分离错误日志 |

| 状态页面 | stats enable + stats uri /admin | 实时监控节点状态 |

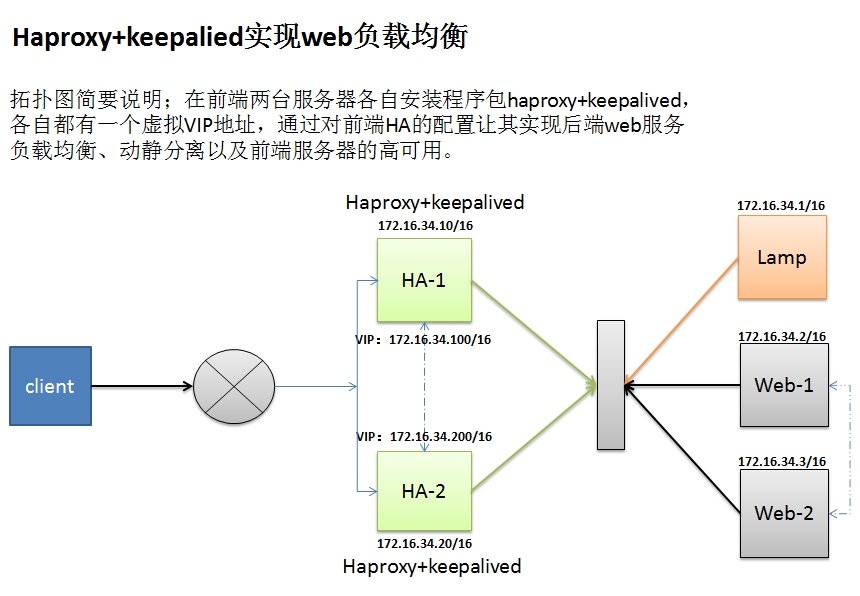

高可用性配置

建议采用双活部署架构:

# haproxy1配置

frontend main

bind :443 ssl crt /cert.pem alpn h2,http/1.1

redirect scheme https if !{ ssl_fc }

# haproxy2配置

frontend main

bind :443 ssl crt /cert.pem alpn h2,http/1.1

redirect scheme https if !{ ssl_fc }配合Keepalived实现VIP漂移:

vrrp_instance VI_1 {

state MASTER

interface eth0

virtual_router_id 51

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass secret123

}

virtual_ipaddress {

192.168.1.254/24 brd 192.168.1.255 dev eth0

}

}性能优化策略

- 硬件加速:启用CPU的AES-NI指令集支持

- 连接复用:配置

option http-keep-alive - 会话缓存:设置

ssl-max-ssl-session-size 2000 - 压缩优化:

option http-compression配合gzip_static配置 - 线程模型:根据CPU核心数设置

nbthread参数(通常为2倍逻辑核数)

十一、安全增强措施

- HSTS强制实施:通过响应头强制浏览器使用HTTPS

- OCSP Stapling:预获取证书状态减少握手延迟

- ALPN协议协商:优先使用HTTP/2协议

- 防DDoS配置:限制单个IP的新建连接速率

frontend main bind :443 ssl crt /cert.pem maxconn 4096 src [source_ip] [reject_condition]

十二、典型故障排查

| 现象描述 | 可能原因 | 解决方案 |

|---|---|---|

| SSL握手失败 | 证书链不完整/协议不匹配 | 检查证书路径和ssl-max-ver |

| 后端502错误 | 健康检查未通过/后端服务异常 | 检查后端服务状态 |

| 连接数飙升 | SSL会话缓存不足 | 增大maxconn参数 |

| CPU占用率过高 | SSL硬件加速未启用 | 开启CPU特性支持 |

FAQs

Q1:如何实现SSL证书的无中断更新?

A1:采用证书文件符号链接+USR2热重载机制,具体步骤:

- 生成新证书并验证有效性

- 创建临时目录存放新证书:

mv /etc/haproxy/cert.pem /etc/haproxy/cert.old.pem - 建立新证书符号链接:

ln -s /new/cert.pem /etc/haproxy/cert.pem - 发送USR2信号触发配置重载:

kill -USR2 $(cat /var/run/haproxy.pid) - 验证新证书生效后删除旧文件:

rm /etc/haproxy/cert.old.pem

Q2:为什么SSL配置后出现502 Bad Gateway错误?

A2:常见原因及排查步骤:

- 后端服务器未启动或健康检查失败:

tail -f /var/log/haproxy.log查看健康检查结果 - SSL证书配置错误:使用

openssl s_client -connect [domain]:443测试证书有效性 - ACL规则拦截请求:检查

acl和use_backend配置逻辑 - 协议不匹配:确认后端服务监听端口与配置一致(如HTTPS后端应监听443)

- 会话表溢出:增加

maxconn参数值,建议生产环境设置≥2