上一篇

反代服务器域名解析

- 行业动态

- 2025-05-02

- 2981

反代服务器通过DNS将域名解析至自身IP,接收请求后转发至源站,实现隐藏真实

反代服务器与域名解析的深度解析

核心概念定义

反向代理服务器(Reverse Proxy Server)是一种位于客户端与目标服务器之间的中间服务器,主要功能是转发客户端请求并返回响应数据,其核心作用包括负载均衡、缓存加速、SSL卸载、隐藏真实服务器等,常见的反代软件包括Nginx、Apache、HAProxy等。

域名解析(Domain Name System, DNS)是将人类可读的域名(如example.com)转换为IP地址(如168.1.1)的过程,DNS采用分层分布式数据库架构,通过递归查询和迭代查询完成解析。

反代服务器与域名解析的关联

当反代服务器介入网络请求时,域名解析的流程会发生显著变化,以下是关键交互节点:

| 环节 | 传统直连模式 | 反代模式 |

|---|---|---|

| 客户端请求目标 | 直接访问源服务器域名(如api.example.com) | 访问反代服务器域名(如proxy.example.com)或源站域名(需反代转发) |

| DNS查询对象 | 源服务器域名 | 反代服务器域名(若独立域名)或源站域名(若共用域名) |

| 流量路径 | 客户端 → DNS服务器 → 源服务器 | 客户端 → DNS服务器 → 反代服务器 → 源服务器(若需) |

| SSL证书配置 | 源服务器配置 | 反代服务器可配置独立证书(如Let’s Encrypt)或透传源站证书 |

反代场景下的域名解析流程

以proxy.example.com作为反代服务器为例,解析流程如下:

- 客户端发起请求:用户输入

proxy.example.com并发起DNS查询。 - 递归DNS查询:

- 本地DNS缓存 → 未命中则向上级DNS服务器查询。

- 权威DNS服务器返回反代服务器的IP(如

0.0.1)。

- 连接反代服务器:客户端与反代服务器建立TCP连接。

- 反向代理转发:

- 反代服务器接收请求后,根据配置决定是否继续解析源站域名。

- 若需访问源站(如

api.example.com),反代服务器会发起新的DNS查询获取源站IP。

- 响应返回:源站数据经反代服务器处理后返回给客户端。

关键配置与优化策略

| 配置项 | 说明 | 优化建议 |

|---|---|---|

| CNAME记录 | 将反代域名指向源站域名(如proxy.example.com → example.com) | 避免频繁变更IP,但可能暴露源站信息 |

| A记录直接绑定 | 反代服务器使用独立IP,域名解析直接指向该IP | 提高解析速度,但需动态更新IP(如云服务器) |

| DNS缓存控制 | 通过TTL(Time to Live)设置控制DNS缓存时间 | 高并发场景下调低TTL(如60秒)以快速响应IP变动 |

| HTTPS配置 | 反代服务器配置独立SSL证书或透传源站证书 | 使用独立证书可隐藏源站,但需维护证书;透传模式需源站支持证书 |

| 负载均衡策略 | 反代服务器集群通过DNS轮询或HTTP重定向实现负载均衡 | 结合CDN服务(如Cloudflare)实现全球负载均衡 |

典型问题与解决方案

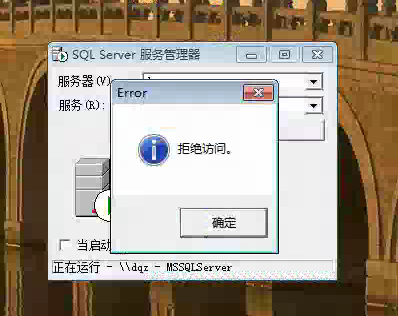

问题1:反代后源站域名解析失败

- 原因:反代服务器未正确配置上游DNS,或本地网络阻断目标域名。

- 解决:

- 在反代服务器配置中指定上游DNS(如

dns=8.8.8.8)。 - 检查防火墙规则是否允许反代服务器访问源站。

- 在反代服务器配置中指定上游DNS(如

问题2:DNS缓存导致配置更新延迟

- 原因:客户端或递归DNS服务器缓存了旧的IP地址。

- 解决:

- 降低DNS记录的

TTL值(如从1天调整为1小时)。 - 客户端手动刷新DNS缓存(如Windows的

ipconfig /flushdns)。

- 降低DNS记录的

安全风险与防护

| 风险类型 | 描述 | 防护措施 |

|---|---|---|

| DNS劫持 | 攻击者改动DNS响应,将域名解析到反面IP | 启用DNSSEC签名验证,使用HTTPS加密通信 |

| DDoS攻击 | 针对反代服务器的域名发起海量解析请求,耗尽资源 | 部署抗DDoS服务(如Cloudflare Magic Transit),限制递归DNS查询速率 |

| 缓存投毒 | 伪造DNS响应数据包,被墙本地缓存 | 启用DNS查询加密(如DNS-over-HTTPS/TLS),使用可信递归DNS服务器 |

实战案例分析

场景:使用Nginx搭建反代服务器并解析子域名

- DNS配置:

A记录:blog.example.com→ 反代服务器IP(如0.0.1)。A记录:api.example.com→ 源站IP(如168.1.100)。

- Nginx配置:

server { listen 80; server_name blog.example.com; location / { proxy_pass http://api.example.com; # 转发到源站 proxy_set_header Host $host; # 保留原始Host头 } } - 效果:

- 客户端访问

blog.example.com时,实际访问的是反代服务器,后者将请求转发至api.example.com。 - 源站IP对客户端不可见,增强安全性。

- 客户端访问

相关问答FAQs

Q1:反代服务器是否需要单独的域名?

A1:不一定,反代服务器可以使用独立域名(如proxy.example.com),也可以与源站共用域名,共用域名时需在反代配置中处理SSL证书和Host头,避免循环解析。

Q2:如何测试反代服务器的域名解析是否正常?

A2:

- DNS查询验证:使用

nslookup proxy.example.com或dig proxy.example.com检查是否返回正确的IP。 - 网络抓包分析:通过Wireshark观察客户端是否直接连接反代服务器IP。

- 访问验证:在浏览器访问反代域名,检查响应内容是否包含源站