CDN访问权限如何设置才更安全高效?

- 行业动态

- 2025-05-03

- 2222

CDN访问权限指通过配置规则限制资源访问,如IP黑白名单、Referer防盗链、时间戳鉴权等,防止非规盗用和反面请求,合理设置可保障内容安全分发,降低带宽成本,确保合法用户高速获取资源。

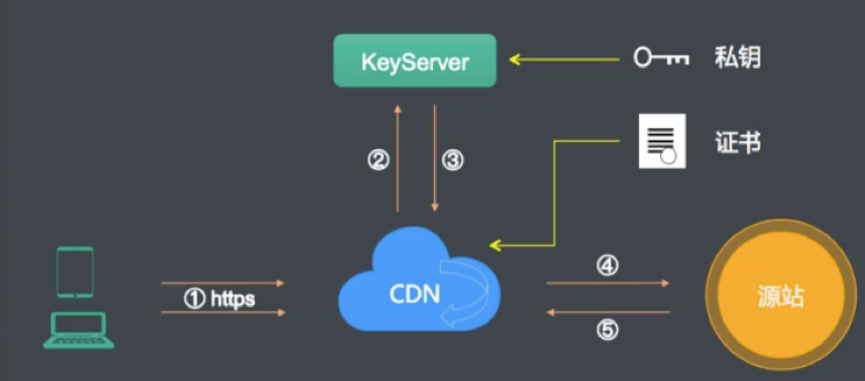

当我们在互联网上访问一个网站时,页面加载速度和稳定性直接决定了用户体验,内容分发网络(CDN)作为加速内容传输的核心技术,通过将资源缓存到全球分布的节点服务器上,帮助用户快速获取内容,但在这个过程中,如何确保CDN资源的访问权限不被滥用、防止未授权的访问或盗链行为,成为企业和开发者必须重视的问题,以下是关于CDN访问权限的完整解析与实践指南。

为什么需要控制CDN访问权限?

资源盗链风险

反面第三方可能通过非规嵌入你的图片、视频等资源链接,消耗你的CDN流量与带宽,导致成本激增。数据泄露隐患

若敏感文件(如用户隐私数据、API接口)未设置访问限制,可能被爬虫或攻击者抓取,引发安全事件。服务质量保障

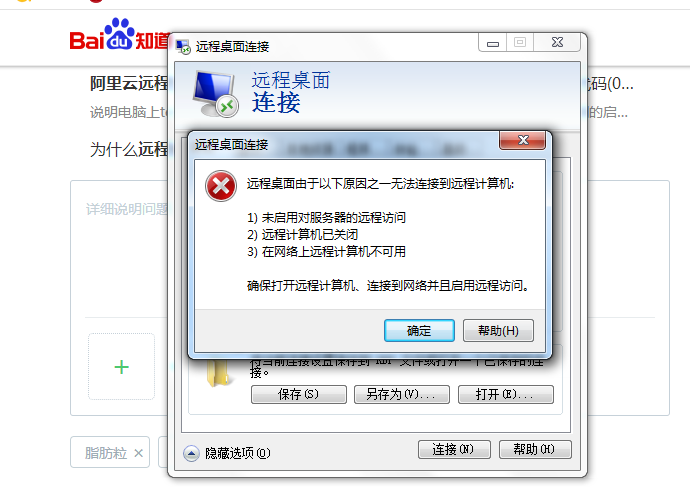

突发的大规模异常访问(如DDoS攻击)可能导致CDN节点过载,影响正常用户的访问体验。

CDN访问权限的常见控制方式

Referer防盗链

- 原理:通过校验HTTP请求头中的

Referer字段,判断请求来源是否在白名单域名内。 - 适用场景:防止图片、视频等静态资源被其他网站直接引用。

- 局限性:

Referer可伪造,且部分浏览器或隐私模式下可能不发送该字段。

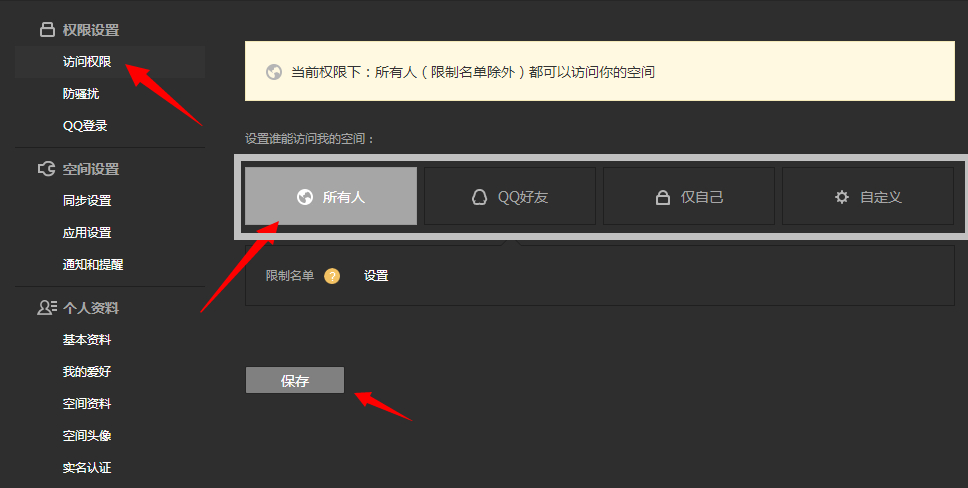

IP黑白名单

- 功能:允许或禁止特定IP段访问CDN资源。

- 典型应用:

- 黑名单:屏蔽反面IP或爬虫。

- 白名单:限制内部管理后台仅允许公司IP访问。

- 注意事项:需动态更新名单以应对变化的攻击来源。

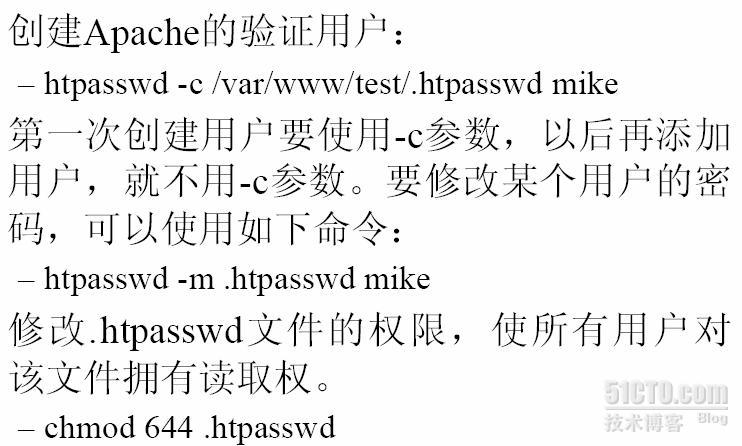

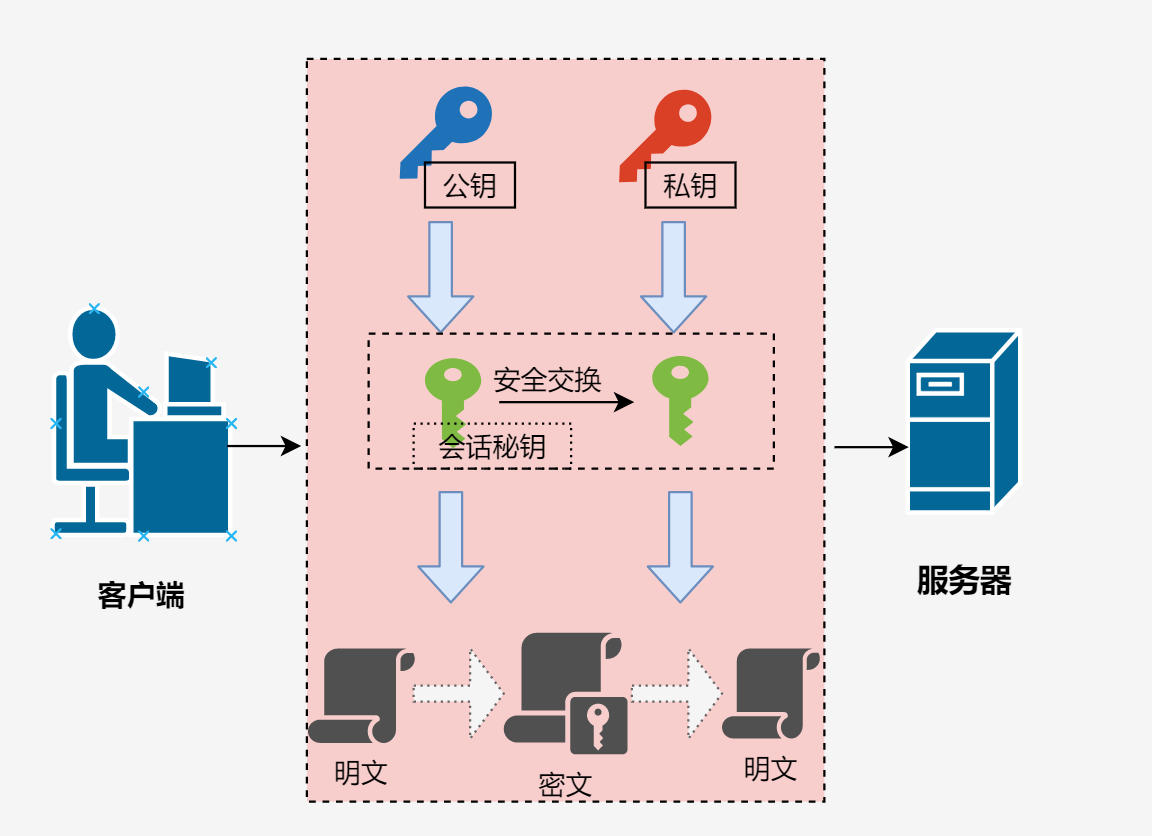

Token鉴权

- 实现逻辑:通过生成动态令牌(Token),验证请求合法性。

- 用户请求时携带Token(如URL参数)。

- CDN服务器校验Token的有效性(如过期时间、签名)。

- 优势:安全性高,适用于付费内容、API接口等场景。

- 示例:酷盾CDN的「时间戳防盗链」、阿里云CDN的「URL鉴权」。

用户身份验证

- 高阶方案:通过OAuth、JWT等机制验证用户身份,结合CDN与业务服务器实现动态授权。

- 适用场景:企业内网资源分发、会员专属内容。

最佳实践:平衡安全与性能

分层防护策略

- 静态资源(如图片)使用

Referer+Token组合验证。 - 动态接口启用IP白名单+Token鉴权。

- 高频攻击时段开启频率限制(如每秒请求数阈值)。

- 静态资源(如图片)使用

日志分析与监控

- 定期检查CDN日志,识别异常访问模式(如单一IP高频请求)。

- 配置告警规则,及时响应流量突增或攻击事件。

灵活调整策略

- 避免过度限制导致误伤正常用户,在屏蔽某个地区IP前,需确认是否影响目标受众。

- 测试环境先行:新规则先在测试域名验证,再同步至生产环境。

常见问题与解决方案

Q:设置了Referer防盗链,但资源仍被盗用?

A:检查白名单是否遗漏域名,或攻击者伪造了合法Referer,可升级至Token鉴权。Q:Token鉴权导致URL暴露在日志中,是否安全?

A:使用短期有效的Token(如5分钟过期),并启用HTTPS加密传输。Q:CDN权限配置复杂,如何避免出错?

A:借助CDN服务商的可视化控制台(如AWS CloudFront的「访问控制」模块),或通过Terraform等工具实现自动化配置。

引用说明

- 阿里云CDN文档 – 《防盗链配置指南》

- AWS白皮书 – 《Best Practices for Securing Content Delivery》

- OWASP安全建议 – 《CDN安全防护策略》

- Google搜索质量指南 – 《E-A-T原则与内容权威性》

通过科学的权限管理,CDN不仅能加速内容分发,更能成为保护企业数字资产的第一道防线。