上一篇

如何快速破解网页JS加密提升抓取效率?

- 行业动态

- 2025-04-25

- 2926

使用浏览器开发者工具调试网页JS代码,通过搜索加密参数名、设置断点或查找常见加密函数(如AES、RSA)快速定位加密逻辑,结合堆栈调用分析关键函数,利用Hook技术或代码格式化工具逆向还原加密算法实现过程。

JavaScript加密技术解析与逆向方法

在当今的Web开发中,JavaScript加密技术被广泛用于保护敏感数据、防止代码被盗用或抵御反面攻击,在某些场景下(如安全审计、破绽修复或合法数据采集),开发者可能需要“破解”这些加密逻辑,本文将详细探讨如何识别和逆向JavaScript加密方法,同时强调技术探索的合法性与道德边界。

为什么需要关注JavaScript加密?

JavaScript加密通常用于以下场景:

- 数据保护:对API请求参数、用户身份信息进行加密传输。

- 代码混淆:防止代码被轻易复制或逆向,例如使用Webpack打包或工具(如JScrambler)。

- 反爬虫机制:网站通过动态加密参数(如Token、签名)阻止自动化爬取。

若需分析这些加密逻辑,需掌握逆向工程的基本方法,但务必遵守法律法规,仅用于授权测试或学习目的。

识别JavaScript加密的常见特征

网络请求中的加密参数

- 通过浏览器开发者工具(Network标签)观察请求参数,若发现参数为随机长字符串(如

sign=7a8b3c...),可能由JS生成。 - 示例:电商网站的商品价格接口可能通过JS加密时间戳生成动态Token。

- 通过浏览器开发者工具(Network标签)观察请求参数,若发现参数为随机长字符串(如

混淆的JS代码

- 特征:变量名替换为无意义字符(如

_0x1a2b3c)、代码结构混乱、包含eval()函数动态执行。 - 工具检测:使用AST Explorer解析代码结构,或通过JS-Nice反混淆。

- 特征:变量名替换为无意义字符(如

依赖加密函数库

- 常见库如

CryptoJS、sjcl等,若代码中引用了CryptoJS.AES.encrypt()等函数,说明使用了标准加密算法。

- 常见库如

逆向JS加密的核心步骤

抓包与定位关键代码

- 工具:Chrome DevTools、Fiddler、Charles。

- 方法:

- 在Network面板中筛选XHR/Fetch请求,找到携带加密参数的接口。

- 点击请求,查看其Initiator(发起源),定位到生成参数的JS代码位置。

(图示:通过Initiator追踪代码)

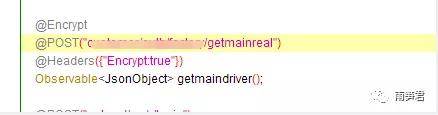

动态调试加密逻辑

- 断点调试:在Sources面板中,对疑似加密函数打上断点,观察变量变化。

- Console输出:在代码中插入

console.log(),打印中间值(如密钥、明文数据)。 - Hook技术:通过覆盖原生函数(如

JSON.stringify)捕获加密前的原始数据。

// 示例:Hook加密函数

const originalEncrypt = CryptoJS.AES.encrypt;

CryptoJS.AES.encrypt = function (data, key) {

console.log("明文:", data, "密钥:", key);

return originalEncrypt.apply(this, arguments);

}; 还原加密算法

- 标准化算法:若识别出AES、RSA、Base64等算法,直接使用对应库复现。

- 自定义算法:对于非标加密(如拼接字符串后MD5),需提取逻辑并重写。

实用工具推荐

| 工具名称 | 用途 | 链接 |

|---|---|---|

| Chrome DevTools | 动态调试、断点分析 | 内置浏览器工具 |

| Burp Suite | 拦截/修改HTTP请求 | 官网 |

| Frida | 动态插桩、Hook加密函数 | GitHub |

| PyExecJS | 在Python中执行JS代码 | 文档 |

实战案例:逆向某网站登录参数

目标:某网站登录时提交的password字段为加密字符串,需还原加密逻辑。

抓包分析

- 发现密码参数为

password: "a1b2c3d4e5...",长度为64位,疑似SHA-256哈希。

- 发现密码参数为

定位加密代码

- 在Initiator中追踪到

login.js,断点调试发现加密前调用了CryptoJS.SHA256(password + "salt")。

- 在Initiator中追踪到

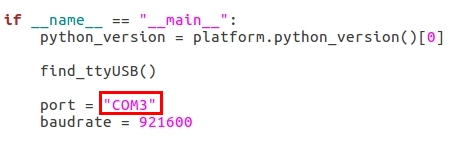

复现加密

import hashlib def encrypt_password(password): salt = "salt" return hashlib.sha256(f"{password}{salt}".encode()).hexdigest()

注意事项与道德规范

- 合法性:仅对拥有授权的系统进行分析,禁止用于非规用途。

- 伦理边界:避免逆向涉及用户隐私或商业机密的功能。

- 代码混淆的局限性:混淆并非绝对安全,结合服务端校验才能提升安全性。

引用说明

- Chrome DevTools官方文档:https://developer.chrome.com/docs/devtools/

- CryptoJS库文档:https://cryptojs.gitbook.io/docs/

- PortSwigger(Burp Suite):https://portswigger.net/

通过以上方法,开发者可以更深入地理解JavaScript加密机制,但切记技术应为善用而非滥用。