反僵尸网络

- 行业动态

- 2025-05-02

- 3626

原理、检测与防御策略全解析

僵尸网络的定义与运作机制

僵尸网络(Botnet)是指通过反面软件感染大量终端设备(如计算机、手机、IoT设备),形成由攻击者集中控制的网络,被感染的设备称为“僵尸主机”(Bot),攻击者通过命令与控制(C&C)服务器向僵尸主机下发指令,执行DDoS攻击、窃取数据、发送垃圾邮件等反面行为,反僵尸网络的核心目标是阻断其控制链路、识别感染源并恢复系统安全。

僵尸网络的典型架构

| 组件 | 功能描述 |

|——————|—————————————————————————–|

| 僵尸主机(Bot) | 被反面软件感染的设备,执行攻击者指令(如发起DDoS、挖矿、扫描破绽等)。 |

| C&C服务器 | 攻击者用于远程控制僵尸主机的核心节点,可能通过IP、域名或P2P协议进行通信。 |

| 传播模块 | 通过破绽利用、钓鱼邮件、反面下载等方式扩散僵尸程序。 |

| 更新机制 | 攻击者可推送反面软件升级包,规避安全检测。 |

僵尸网络的危害与典型场景

分布式拒绝服务(DDoS)攻击

- 示例:2016年Mirai僵尸网络利用IoT设备发起针对Dyn公司的DDoS攻击,导致美国东海岸大规模断网。

- 危害:瘫痪关键基础设施(如金融、医疗系统)、敲诈勒索目标企业。

数据窃取与隐私泄露

僵尸主机可被用于窃取用户账号、密钥或敏感文件,例如Emotet僵尸网络专门窃取企业邮箱凭证。

垃圾邮件与钓鱼攻击

通过感染设备发送大量诈骗邮件,例如Necurs僵尸网络日均发送数百万封钓鱼邮件。

加密货币挖矿

利用僵尸主机算力挖掘门罗币(Monero)等隐私货币,消耗设备资源并获利。

反僵尸网络的核心技术与检测方法

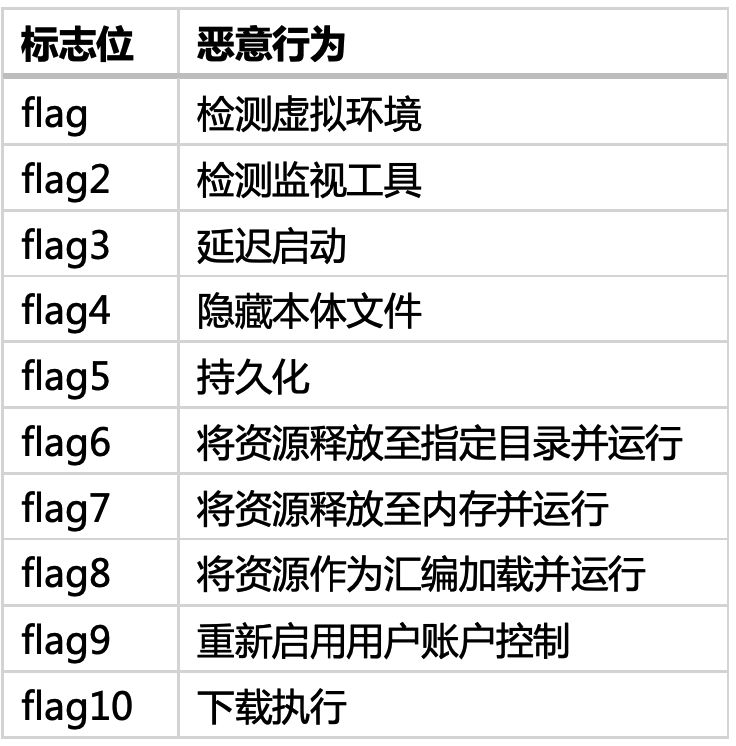

基于行为的异常检测

- 原理:通过分析设备网络流量、进程行为、API调用等指标,识别偏离正常模式的异常活动。

- 技术工具:

- Sysmon + Splunk:监控Windows系统进程树与网络连接。

- Bro/Zeek网络分析:检测C&C通信特征(如周期性心跳包、加密流量)。

- 优势:可发现未知僵尸程序;局限性:误报率较高,需结合机器学习优化。

流量特征分析与黑名单匹配

- C&C通信识别:

- DNS查询异常:频繁访问可疑域名(如

abc[.]xyz)。 - 加密流量模式:HTTPS/TLS流量中隐藏自定义协议(如HTTP over SSL混淆)。

- DNS查询异常:频繁访问可疑域名(如

- 工具示例:

- Snort规则库:匹配已知C&C IP地址或域名。

- Palo Alto WildFire:沙箱分析可疑流量。

机器学习与人工智能检测

- 模型应用:

- 无监督学习:聚类分析(如K-means)识别僵尸主机群体行为。

- 有监督学习:训练XGBoost、Random Forest模型分类反面流量。

- 数据集示例:CAIDA提供的Botnet数据集(包含Mirai、Bashlite等样本)。

- 挑战:需大量标注数据,对抗性攻击(如模型逃避)可能降低准确率。

终端防护与威胁狩猎

- EDR(端点检测与响应):

- CrowdStrike Falcon:监控进程注入、注册表改动等行为。

- Elastic Agent:收集终端日志并关联分析。

- 威胁狩猎流程:

- 定义攻击者行为指标(如PowerShell横向移动)。

- 查询日志(如WinEvent日志、Sysmon事件)。

- 定位可疑进程或IP并隔离。

反僵尸网络的防御策略

预防阶段

| 措施 | 实施方式 |

|---|---|

| 补丁管理 | 及时修复CVE破绽(如Log4j、BlueKeep),使用WSUS或SCCM批量更新。 |

| 网络分段 | 将IoT设备隔离至独立VLAN,限制跨区域通信。 |

| 用户教育 | 培训员工识别钓鱼邮件,禁用点击不明链接或下载未知附件。 |

检测与响应阶段

- SIEM系统集成:

- Splunk/QRadar:关联分析多源日志(网络、终端、云),触发告警规则(如“多个终端访问同一C&C”)。

- SOC(安全运营中心)流程:

- 告警验证:人工确认是否为误报(如排除合法远程管理工具)。

- 隔离处置:断开感染设备网络,终止反面进程。

- 根因分析:逆向分析载入样本,追踪初始载入路径。

恢复与加固阶段

- 系统恢复:

从干净备份还原受感染主机,避免残留后门。

- 防御加固:

- 启用网络层防火墙规则(如阻止UDP 1234端口用于已知C&C)。

- 部署载入防御系统(IPS)阻断反面Payload传输。

典型案例与实战经验

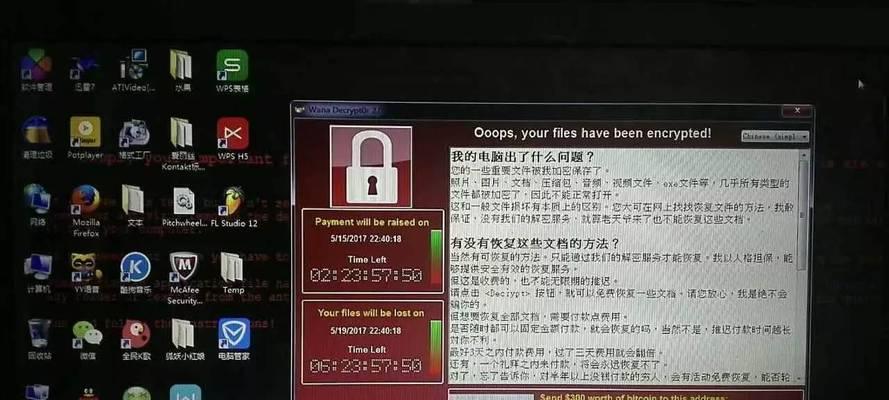

Conficker蠕虫事件(2008)

- 攻击手段:通过Windows破绽传播,采用P2P+域名生成算法(DGA)实现C&C冗余。

- 防御措施:微软紧急发布补丁,安全厂商更新干扰库特征(如

conficker.A)。

Hajime僵尸网络(2017)

- 特点:针对暴露的IoT设备(如摄像头、路由器),利用默认密码载入。

- 缓解方案:修改设备默认凭据,关闭不必要的Telnet/SSH服务。

未来挑战与趋势

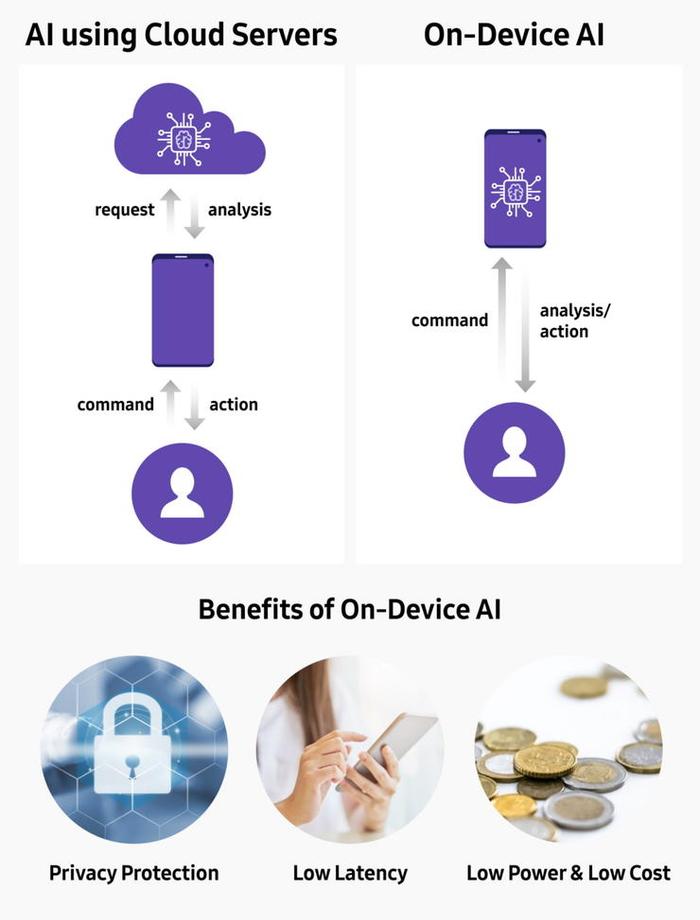

AI驱动的对抗升级

- 攻击者利用生成式AI生成免杀载入,绕过传统签名检测。

- 防御方需结合大语言模型(LLM)分析代码语义行为。

物联网与5G环境

海量低防护设备成为僵尸网络温床,需推动设备制造商内置安全芯片(如TrustZone)。

零信任架构普及

通过微隔离(Micro-segmentation)限制横向移动,降低僵尸网络扩散风险。

FAQs

Q1:如何判断我的设备是否感染了僵尸网络?

A1:常见迹象包括:设备运行缓慢或发热异常(挖矿行为)、网络流量激增(如持续上传数据)、陌生进程占用高CPU/内存、防火墙拦截多次指向同一IP的连接,建议使用Malwarebytes Anti-Malware或Loki进行全盘扫描。

Q2:企业如何构建反僵尸网络的主动防御体系?

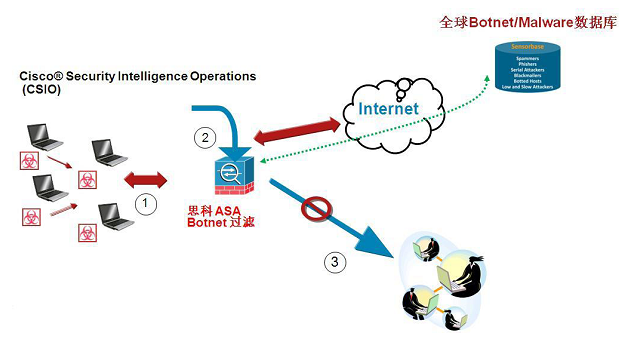

A2:需采取多层防御:

- 网络层:部署下一代防火墙(NGFW)阻断已知C&C通信,启用DNS sinkhole技术(如Nominet Kentor)。

- 终端层:强制安装EDR软件,限制非管理员权限执行脚本。

- 数据层:定期审计日志,建立威胁情报共享(如STIX/TAXII格式)。

- 应急响应:制定DDoS攻击预案